Наткнулся на блог Эндрю Платона, президента компании Anitian Enterprise Security, человека, имеющего 20-летний стаж работы в сфере информационной безопасности. В своем блоге Эндрю поднимает достаточно интересную тему, касающуюся концепции «Межсетевых экранов следующего поколения», так называемых NGFW. По его словам, промышленные аналитики, такие, как Gartner, и производители межсетевых экранов, подобные Palo Alto, утверждают, что NGFW изменит рынок систем сетевой безопасности и вытеснит традиционные средства защиты доступа или унифицированных управлений угрозами Unified Threat Management. Кроме того, производители NGFW позиционируют свои продукты как “следующий большой шаг” в эволюции систем сетевой безопасности.

Поскольку исходный вариант темы – на английском языке, привожу под хабракатом перевод.

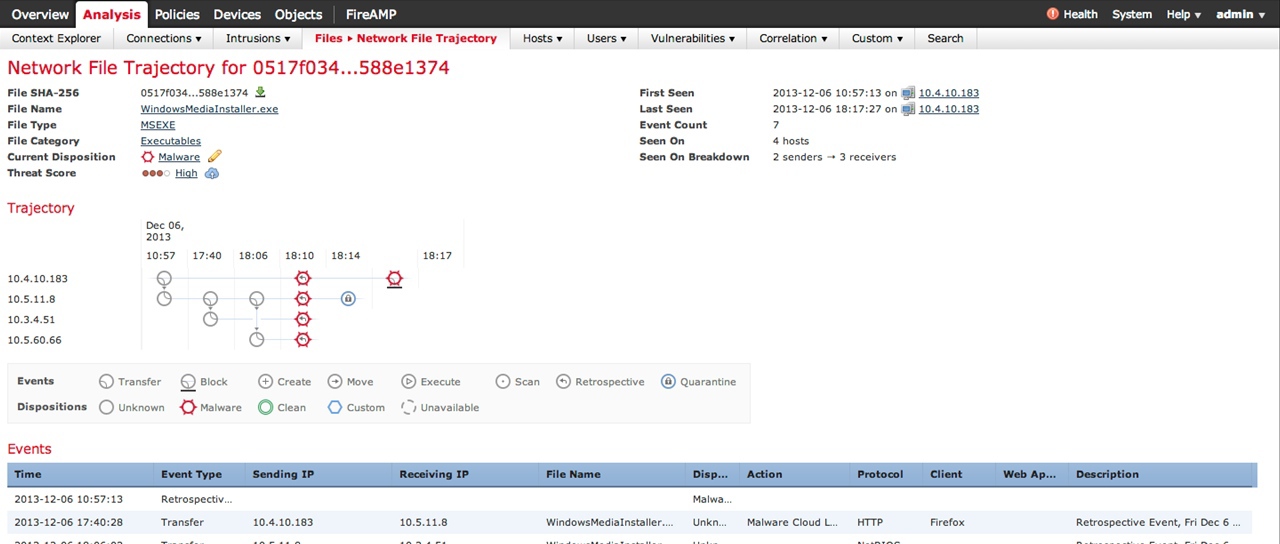

Так почему же NGFW столь революционный? Что отличает NGFW от UTM?

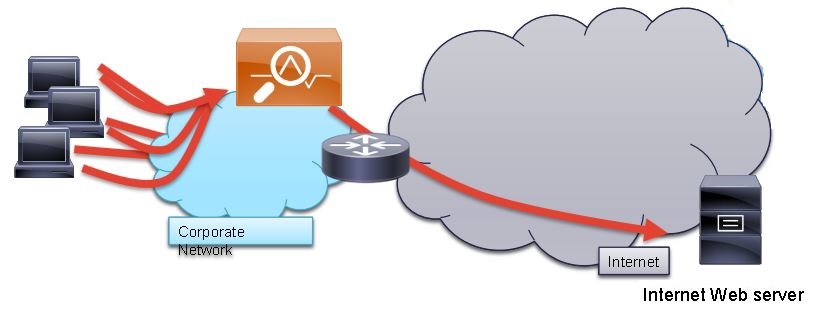

Ничего. Нет никакого различия между UTM и NGFW. Это те же технологии с теми же возможностями, которые стали продавать и рекламировать как разные. Более того, в сущности, межсетевые экраны следующего поколения (NGFW) не имеют ничего уникального или революционного. Это обычные межсетевые экраны, у которых был расширен набор функциональных возможностей. Другими словами, NGFW – это UTM.

Читать полностью »