Здравствуйте, читатели. Сегодня я хочу рассказать о том, как написать свой простенький NTP клиент. В основном, разговор зайдет о структуре пакета и способе обработки ответа с NTP сервера. Код будет написан на питоне, потому что, как мне кажется, лучшего языка для подобных вещей просто не найти. Знатоки обратят внимание на схожесть кода с кодом ntplib — я «вдохновлялся» именно им.

Читать полностью »

Рубрика «network» - 2

Пишем простой NTP-клиент

2019-04-14 в 14:43, admin, рубрики: client, network, ntp, python, time, Сетевые технологииReview of Open Video Management Systems

2019-03-23 в 11:25, admin, рубрики: api, axis, camera, ip camera, network, open systems, recording, security, software, video management systems, video surveillance, Блог компании ROI4CIO, видеонаблюдение, видеотехника, информационная безопасность, Софт

Video surveillance has long been used to solve various problems. In the 1950s and '60s, these were analog closed video surveillance systems, the name CCTV (closed circuit television) reveals the meaning of the concept.

Читать полностью »

I’m going deeper underground, или о чем стоит знать, оптимизируя работу сетевого приложения

2019-02-20 в 10:06, admin, рубрики: devops, haproxy, linux, network, tuning, Серверная оптимизация, Сетевые технологииПриветствую, друзья!

В предыдущих двух статьях (раз, два) мы погружались в сложность выбора между технологиями и искали оптимальные настройки для нашего решения в Ostrovok.ru. Какую тему поднимем сегодня?

Каждый сервис должен работать на каком-то сервере, общаясь с железом посредством инструментов операционной системы. Этих инструментов великое множество, как и настроек для них. В большинстве случаев для их работы настроек по умолчанию будет более чем достаточно. В этой статье я хотел бы рассказать о тех случаях, когда стандартных настроек все-таки было недостаточно, и приходилось знакомиться с операционной системой чуть ближе – в нашем случае с Linux.

История блужданий по документации Haproxy, или на что стоит обратить внимание при его конфигурации

2019-02-06 в 7:37, admin, рубрики: devops, haproxy, http, keep-alive, network, tuning, микросервисы, Сетевые технологии, системное администрированиеИ снова здравствуйте!

В прошлый раз мы рассказывали о выборе инструмента в Ostrovok.ru для решения задачи проксирования большого количества запросов к внешним сервисам, никого при этом не положив. Статья закончилась выбором Haproxy. Сегодня я поделюсь нюансами, с которыми мне пришлось столкнуться при использовании этого решения.

Как мы делали мониторинг сети на 14 000 объектов

2019-02-04 в 8:00, admin, рубрики: api, itx5, monitoring, network, python, zabbix, zabbix api, Блог компании X5RetailGroup, мониторинг сети, Сетевые технологии, системное администрированиеУ нас было 14 000 объектов, zabbix, api, python и нежелание добавлять объекты руками. Под катом — о том, как сетевиками внедрялся мониторинг с автоматическим добавлением узлов сети, и немного про боль, через которую пришлось пройти.

Статья больше ориентирована на сетевых инженеров с небольшим опытом в python. В помощь при автоматизации мониторинга и улучшения качества жизни и работы, в отсутствии необходимости руками актуализировать весь парк объектов.

Объединение проектов в разных дата-центрах

2019-01-23 в 11:21, admin, рубрики: network, Блог компании Selectel, Сетевые технологии, сеть

В этой статье мы рассмотрим, почему традиционный подход к объединению локальных сетей на уровне L2 неэффективен при существенном росте количества оборудования, а также расскажем, какие проблемы нам удалось решить в процессе объединения проектов, расположенных на разных площадках.

Обычная L2 схема

По мере роста IT-инфраструктуры в дата-центре у клиентов возникает необходимость объединять серверы, СХД, файерволы в единую сеть. Для этого Selectel изначально предлагает использовать локальную сеть.

Локальная сеть устроена как классическая «кампусная» сеть в пределах одного дата-центра, только вот коммутаторы доступа расположены непосредственно в стойках с серверами. Коммутаторы доступа далее объединены в один коммутатор уровня агрегации. Каждый клиент может заказать подключение к локальной сети для любого устройства, которое он арендует или размещает у нас в дата-центре.

Читать полностью »

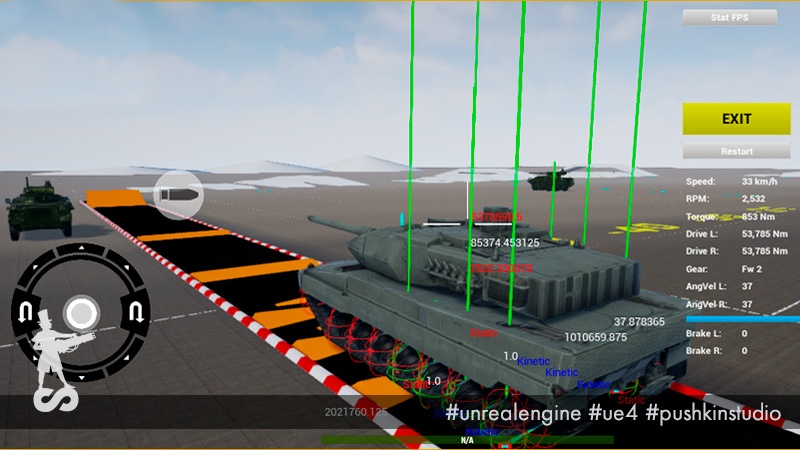

PsRealVehicle, или Open Source-плагин физики танков в Armored Warfare: Assault

2018-09-21 в 12:36, admin, рубрики: network, open source, physics, physics engine, plugin, simulation, tanks, UE4, Unreal Engine, Unreal Engine 4, vehicle, Блог компании Mail.Ru Group, плагин, разработка игр, сеть, симуляция физики, физика

Пару лет назад нашей команде выпала честь заняться созданием мобильной «Арматы». Придерживаясь правила «делаем игру, а не технологию», прототип мы создавали на том, что уже есть в движке. Это был UE 4.9, в основе физической модели — PhysX Vehicles, и много боли (как по поводу, так и без).

В дальнейшем наша команда создала open source-плагин PsRealVehicle, доступный по MIT лицензии. Этот плагин заточен под физику танков и колесных машинок для высоконагруженных сетевых шутеров, и его работу вы в любой момент можете наблюдать в нашем проекте Armored Warfare: Assault.

Обзор SIP-телефонов Digium A20 и A25

2018-09-14 в 4:52, admin, рубрики: asterisk, autoredial, Cisco, digium, ip-телефония, network, phones, sip, sip-телефония, telecom, voip, xmlbrowser, Разработка систем связи, Сетевое оборудование, Сетевые технологии, Управление продажами

В феврале 2018 компания Digium, разработчик open-source проекта Asterisk, представила телефоны А серии, предназначенные для работы именно с Asterisk. Даже странно, что столько лет Digium воздерживался от производства под своим брендом обычных SIP-телефонов. А уже в августе 2018 компания Digium объявила о слиянии с Sangoma, ведущим производителем оборудования для Asterisk. Совпадение? Вряд ли, конечно.

Линейка телефонов серии А получилась, на мой взгляд, вполне конкурентной, со своими фишечками. Серия на текущий момента включает в себя четыре модели — A20, A22, A25, A30. Давайте посмотрим подробнее на телефон A20 — обычную лошадку начального уровня и А25 — телефон среднего уровня.

Resolve IP адресов в Linux: понятное и детальное описание

2018-03-29 в 7:28, admin, рубрики: devops, getaddrinfo, glibc, hosts, IPv4, IPv6, linux, network, nss, resolve, Разработка под Linux, Серверное администрированиеНастройка сетевого взаимодействия сервисов не самая простая задача и часто осуществляется без глубокого понимания как требуется настраивать систему и какие настройки на что влияют. После миграции сервисов в docker контейнерах с centos 6 на centos 7 я столкнулся со странным поведением вебсервера: он пытался присоединиться к сервису по IPv6, а сервис же слушал только IPv4 адрес. Стандартный совет в такой ситуации — отключить поддержку IPv6. Но это не поможет в ряде случаев. Каких? В этой статье я задался целью собрать и детально объяснить как приложения resolve'ят адреса.

Установка и настройка Network License Manager в ОС Linux AutoCAD

2017-10-22 в 12:36, admin, рубрики: autocad, AutoCAD NLM, license, linux, Manager, network, NLM, RHEL7, Настройка Linux

Как я ставил Network License Manager на linux

Это никакая не инструкция, это рассказ скорее, просто делюсь опытом ошибок, пишу о этом сразу.

Предисловие небольшое:

В нашей организации работает несколько отделов в программе AutoDesk AutoCAD, организация горнодобывающая (по простому говоря — рудник), маркшейдера, геологи и проектный отдел использует этот софт. Лицензии подключаются с сервера лицензий (на данный момент на ОС Windows Server 2003 ) и в какой то момент повалилась куча заявок о том, что программы не могут получить лицензии. Периодически наглухо зависает софт, честно говоря причину мы никто так и не выяснили, тем не менее гр. администрирования предположили что дело в системе. Решили перенести сервер на linux, к слову есть сама программа под эту ОС, что решало проблему с лицензией ещё к тому же. И вот, так как админам попросту некогда всем этим заниматься, приступил к данной затее я, спец-ст гр. техподдержки (хотя зачем мне это нужно, ведь и так мог перезагружать виртуальный сервер с «виндой» раз в недельку, остаётся загадкой).

Я просто дополню своим опытом уже имеющуюся документацию по установке, покажу куда и на какие ссылки смотреть, и просто постараюсь рассказать о своих глупостях «от незнания и непонимания». Опытному админу конечно это не нужно, а вот начинающему пригодиться надеюсь. Да к тому же нет качественной статьи на эту тему на русском.

Читать полностью »