В связи с пандемией вируса covid-19 и всеобщим карантином во многих странах единственным выходом многих компаний, чтобы продолжать работу — удаленный доступ к рабочим местам через интернет. Есть много относительно безопасных методов для удаленной работы — но учитывая масштаб проблемы, необходим простой для любых пользователей метод удаленного подключения к офису и без необходимости дополнительных настроек, объяснений, утомительных консультаций и длинных инструкций. Таким методом есть любимый многими админами RDP (Remote Desktop Protocol). Подключение напрямую к рабочему месту по RDP идеально решает нашу задачу, кроме одной большой ложки дегтя — держать отрытым для интернета порт RDP очень небезопасно. Поэтому ниже предлагаю простой, но надежный метод защиты.

Читать полностью »

Рубрика «network security»

Удаленная работа в офисе. RDP, Port Knocking, Mikrotik: просто и безопасно

2020-04-03 в 17:37, admin, рубрики: mikrotik, network security, port knocking, rdp, системное администрирование, удалёнка, удаленная работаУязвимость Mikrotik позволяет получать список всех пользователей через winbox

2018-05-21 в 15:50, admin, рубрики: bugs, exploit, mikrotik, network security, routeros, информационная безопасность, Сетевые технологии, системное администрированиеУстройства компании Mikrotik стали широко распространены из-за своей цены по отношению к функционалу. Но и ошибки в программном обеспечении никто не отменял. И на этот раз вылез серьёзный баг.

25 марта один из пользователей форума Mikrotik сообщил об обнаружении подозрительной активности маршрутизаторов mikrotik с применением портов telnet (TCP port 23), TR-069 (TCP port 7547) и WINBOX (TCP 8291).

Сотрудники компании сослались на баг, который был закрыт год назад. В последствии выяснилось, что это новая уязвимость и 23 апреля компания Микротик сообщила о выпуске прошивок, где эта уязвимость устранена.

Несмотря на то, что компания довольно оперативно выпустила bugfix, устройства, подверженные уязвимости в сети исчисляются тысячами.

Сравнение инструментов сканирования локальной сети

2018-04-19 в 13:30, admin, рубрики: network security, vulnerability assessment, vulnerability scanner, vulnerability scanning, информационная безопасность

Когда я работал в нескольких государственных организациях кавычкодавом, овощем пентестером, суровые бородатые дяди в свитерах учили меня использовать только Nmap для сканирования сети. Сменив место работы, Добби стал свободен от предрассудков и решил выбрать сканер самостоятельно на основании псевдо-объективных данных сравнения реального функционала популярных сканеров, которые смог найти в сети самостоятельно, или, спросив у коллег, какой их любимый сканер. Собственно, о результатах внутреннего холливара сравнения сетевых сканеров и решил написать статью. Объективность не гарантирую, но постарался сделать колличественный анализ. Кому интересно, что из этого вышло, добро пожаловать под кат.

Читать полностью »

Что-то не так с IDS сигнатурой

2017-12-21 в 14:37, admin, рубрики: bypass, CVE, evasion, IDS, network security, Suricata, Блог компании Positive Technologies, информационная безопасность, Сетевые технологии

Имена Snort и Suricata IDS знакомы каждому, кто работает в сфере сетевой безопасности. Системы WAF и IDS — это те два класса защитных систем, которые анализируют сетевой трафик, разбирают протоколы самого верхнего уровня и сигнализируют о злонамеренной или нежелательной сетевой активности. Если первая система помогает веб-серверам обнаружить и избегать атак, специфичных только для них, то вторая, IDS, способна обнаружить атаки во всем сетевом трафике.

Многие компании устанавливают IDS для контроля трафика внутри корпоративной сети. Благодаря механизму DPI они собирают транспортные потоки, заглядывают внутрь пакетов от IP до HTTP и DCERPC, а также выявляют как эксплуатацию уязвимостей, так и сетевую активность вредоносных программ.

Сердце и тех и других систем — наборы сигнатур для выявления известных атак, разрабатываются экспертами сетевой безопасности и компаниями по всему миру. Мы, команда @attackdetection, также занимаемся разработкой сигнатур для обнаружения сетевых атак и вредоносной активности. Далее в статье речь пойдет о обнаруженном нами новом подходе, который позволяет нарушить работу систем IDS Suricata и скрыть такую активность.Читать полностью »

Обеспечение сетевой безопасности в кластере Kubernetes

2017-09-05 в 6:00, admin, рубрики: devops, k8s, kubernetes, network policies, network security, Блог компании Southbridge, Серверное администрирование, системное администрирование

Сетевые политики (Network Policies) — это новая функциональность Kubernetes, которая за счет создания брандмауэров позволяет настроить сетевое взаимодействие между группами подов и других узлов сети. В этом руководстве я постараюсь объяснить особенности, не описанные в официальной документации по сетевым политикам Kubernetes.

Функциональность сетевых политик стабилизировалась в Kubernetes 1.7. В этой статье их работа объясняется в теории и на практике. При желании вы можете сразу перейти к репозиторию с примерами kubernetes-networkpolicy-tutorial или к документации.

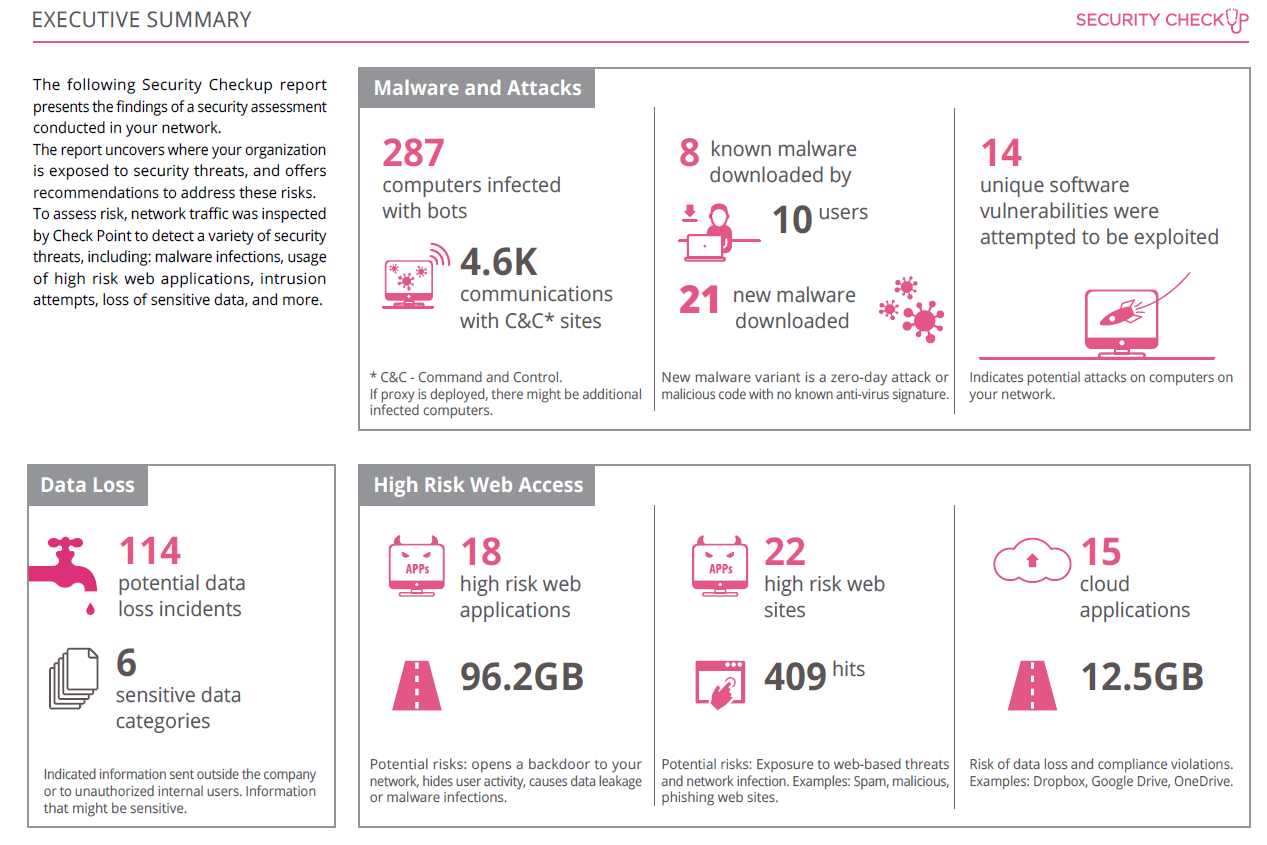

Check Point Security CheckUP — R80.10. Часть 3

2017-06-05 в 20:53, admin, рубрики: checkpoint, Cisco, network security, security, viruses, аудит безопасности, Блог компании TS Solution, ИБ, Сетевые технологии, системное администрирование

Третья и заключительная часть, касающаяся возможности проведения бесплатного аудита безопасности сети с помощью Check Point Security CheckUP. Если вы пропустили прошлые части:

Закончив установку и инициализацию мы можем приступить к самой настройке. Далее будет следовать большое кол-во картинок. Если же вам лень читать, то можете подписаться на наш YouTube канал, где в скором времени появится видео инструкция по CheckUP.Читать полностью »

Атаки на сетевое оборудование с Kali linux

2017-04-20 в 10:37, admin, рубрики: kali linux, network security, penetration testing, Yersinia, Блог компании PentestIT, информационная безопасность

В данной статье мы рассмотрим актуальные атаки на сетевое оборудование и инструменты, доступные в популярном дистрибутиве Kali Linux для их проведения.

Check Point. Что это, с чем его едят или коротко о главном

2017-03-10 в 7:38, admin, рубрики: check point, Cisco, fortinet, FW, network security, ngfw, Palo Alto, utm, Блог компании TS Solution, Сетевые технологии, системное администрирование

Здравствуйте, уважаемые читатели! Это корпоративный блог компании TS Solution. Мы являемся системным интегратором и по большей части специализируемся на решениях безопасности ИТ-инфраструктуры (Check Point, Fortinet) и системах анализа машинных данных (Splunk). Начнем мы наш блог с небольшого введения в технологии Check Point.

Мы долго размышляли над тем, стоит ли писать данную статью, т.к. в ней нет ничего нового, чего нельзя было бы найти в сети Интернет. Однако, несмотря на такое обилие информации при работе с клиентами и партнерами мы довольно часто слышим одни и те же вопросы. Поэтому было решено написать некое введение в мир технологий Check Point и раскрыть суть архитектуры их решений. И все это в рамках одного “небольшого” поста, так сказать быстрый экскурс. Причем мы постараемся не вдаваться в маркетинговые войны, т.к. мы не вендор, а просто системный интегратор (хоть мы и очень любим Check Point) и просто рассмотрим основные моменты без их сравнения с другими производителями (таких как Palo Alto, Cisco, Fortinet и т.д.). Статья получилась довольно объемной, зато отсекает большую часть вопросов на этапе ознакомления с Check Point. Если вам это интересно, то добро пожаловать под кат…

Читать полностью »