Несколько дней назад Сергей Доля рассказал о том, как мошенники взломав скайп его друга, начали рассылать сообщения по контакт-листу с просьбой перевести денег. За несколько часов злоумышленникам по оценкам самого Доли удалось получить более 250 000 рублей. Об этом также писал tjournal.

Схема развода далеко не нова. Одна из самых известных историй на эту тему описана почти два года назад. Стыдно признавать, но около года назад я сам стал жертвой таких же (тех же самых?) мошенников. Один из старых знакомых, от которого давно не было ничего слышно, внезапно написал с просьбой перевести немного денег, потому что «очень надо». Да-да, я знаю, «как так можно», «ну что за лох» и всё такое. В общем, просто желаю вам не попадаться.

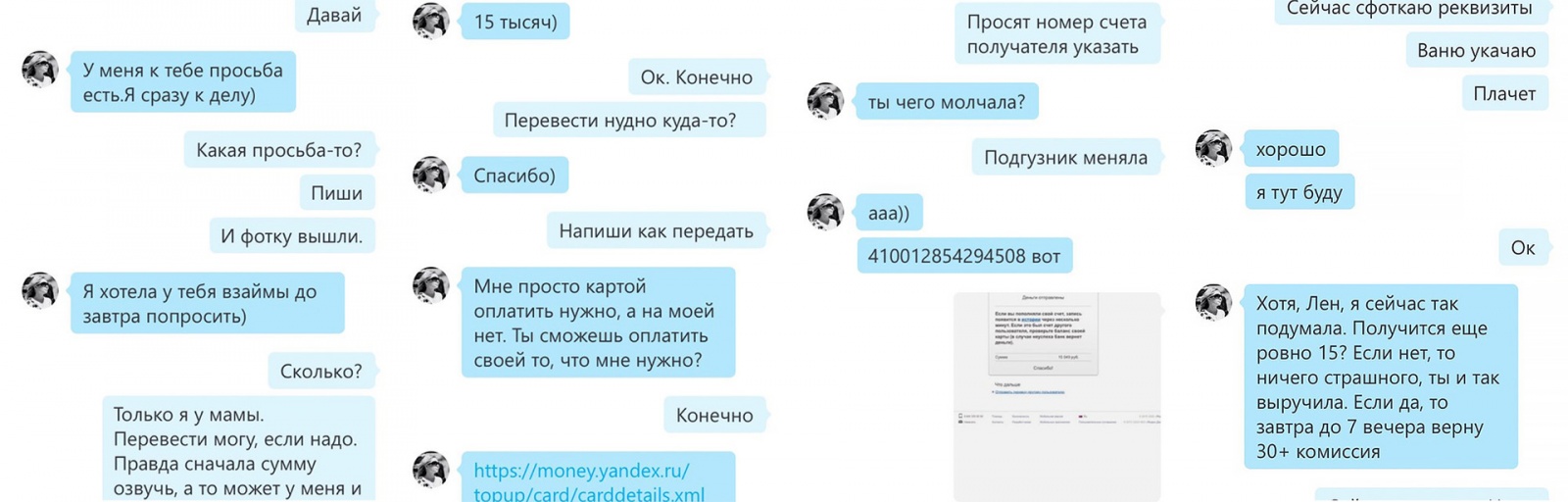

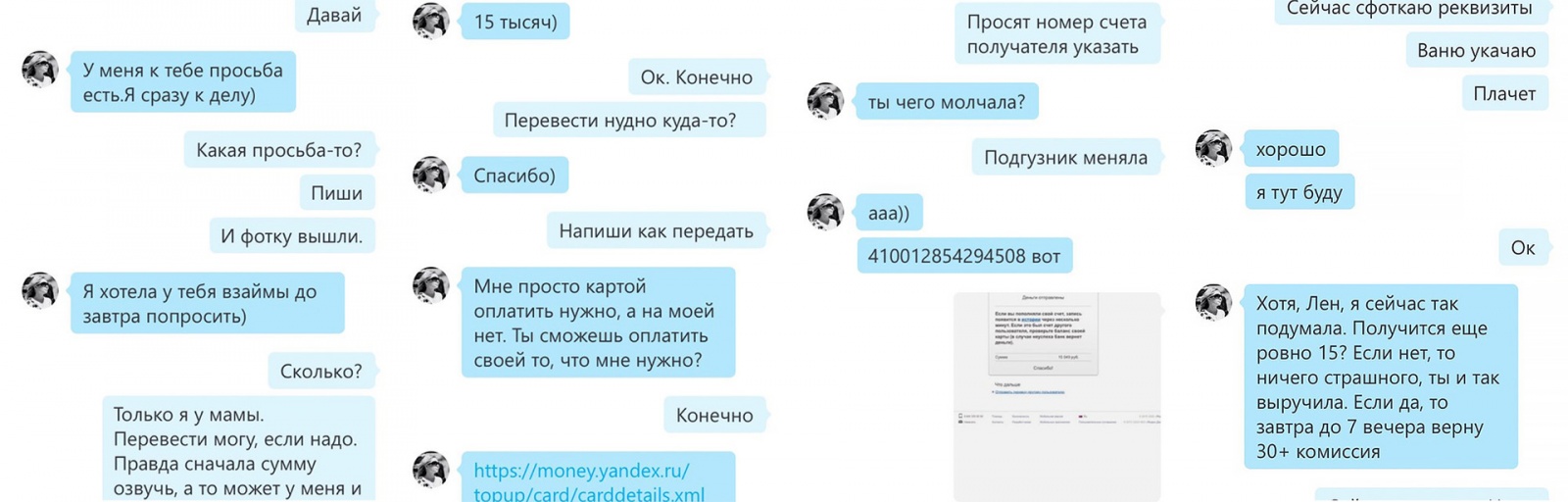

Но вот буквально на днях ещё один из моих контактов, с которым я также давно не переписывался, неожиданно написал и… да, попросил дать взаймы несколько тысяч. На этот раз я, конечно же, всё понял с первых двух фраз, но решил не убивать интригу, а немного развлечься. Впрочем, ничего забавного из этого не вышло. Мне было интересно, что будет делать мошенник, когда обнаружит, что на его счёт ничего не пришло, хотя жертва перевод подтвердила. На деле же оказалось, что человек с той стороны не всегда может проверить счёт, на который просит кинуть деньги.

Из статьи Доли мне запомнился скриншот, на котором кто-то из его друзей просит мошенников дать интервью, а они отказываются. Ну и раз представился такой шанс, я тоже решил попросить дать интервью. Неожиданно, мне удалось получить ответы на многие интересные вопросы. Ниже я привожу наш диалог в незначительной художественной обработке.Читать полностью »

В ноябре прошлого года Torquing Group запустила краудфандинговую кампанию. Фирма занимается разработкой дрона ZANO. Torquing Group пришла на Kickstarter с целью собрать в течение 30 дней $195 тысяч. Но уже через день проект обрел поддержку 3696 бэкеров, собрав в общей сумме более $1,02 миллиона.

В ноябре прошлого года Torquing Group запустила краудфандинговую кампанию. Фирма занимается разработкой дрона ZANO. Torquing Group пришла на Kickstarter с целью собрать в течение 30 дней $195 тысяч. Но уже через день проект обрел поддержку 3696 бэкеров, собрав в общей сумме более $1,02 миллиона.