В прошлом месяце были совершены атаки на крупные сайты вроде Twitter или Spotify, которые временно вывели их из строя. Для этого использовался ботнет Mirai, объединяющий 400-500 тысяч устройств интернета вещей. Теперь журналистам Motherboard стало известно о том, что двое хакеров сумели захватить контроль над ботнетом и создать его новую версию — она объединяет уже миллион устройств. Его мощь успели испытать на себе абоненты немецкого провайдера Deutsche Telekom, сеть которого не работала в прошлые выходные.Читать полностью »

Рубрика «Mirai» - 3

Монополия на DDoS: Два хакера создали ботнет из 1 млн устройств на базе Mirai

2016-12-01 в 13:51, admin, рубрики: IoT, Mirai, Блог компании Positive Technologies, ботнет, ботнеты, Интернет вещей, информационная безопасность, уязвимостиDDoS-атака на Сбербанк, Альфа-Банк, Банк Москвы, Росбанк и другие

2016-11-10 в 5:21, admin, рубрики: ddos, Mirai, банк, банки, информационная безопасность, платежные системы, уязвимостьВ среду, 9-го ноября, источник, близкий к ЦБ, сообщил, что пять крупных банков РФ со вторника подвергаются DDoS-атакам.

Атаки начались во вторник, 8 ноября, около 16:00 МСК. Атакованы веб-сайты как минимум пяти организаций из ТОП-10 российского банковского рынка.

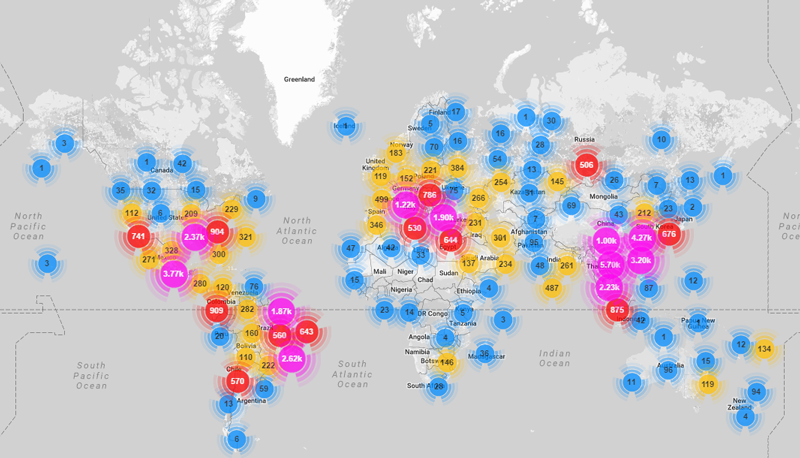

Средняя продолжительность каждой атаки составила около часа, самая долгая длилась почти 12 часов. Некоторые банки подвергались атакам неоднократно – от двух до четырех атак с небольшим интервалом между ними. Мощность атак достигала 660 000 запросов в секунду. Для атак использовался ботнет, который состоит более чем из 24 000 машин. Более 50% устройств, входящих в ботнет, находятся на территории США, Индии, Тайваня и Израиля. Всего в атаках участвовали в общей сложности машины из 30 стран. И да, это ботнет на основе Mirai. Про данный ботнет уже и на Википедии есть статья.

Security Week 44: zero-day в Windows, уязвимость в ботнете Mirai, серьезные дыры в MySQL

2016-11-04 в 15:06, admin, рубрики: Google, klsw, mariadb, microsoft, Mirai, mysql, windows, zero-day, Блог компании «Лаборатория Касперского», информационная безопасность У нас очередная неделя патчей с нюансами. Начнем с очередной новости про ботнет Mirai, использовавшийся для минимум двух масштабных DDoS-атак. Благодаря утечке исходников эта казалось бы одноразовая история превращается в масштабный сериал с сиквелами и приквелами. На этой неделе появился еще и спин-офф: исследователи из Invincea Labs откопали в атакующем коде Mirai три уязвимости (подробно в этой новости или в оригинальном исследовании).

У нас очередная неделя патчей с нюансами. Начнем с очередной новости про ботнет Mirai, использовавшийся для минимум двух масштабных DDoS-атак. Благодаря утечке исходников эта казалось бы одноразовая история превращается в масштабный сериал с сиквелами и приквелами. На этой неделе появился еще и спин-офф: исследователи из Invincea Labs откопали в атакующем коде Mirai три уязвимости (подробно в этой новости или в оригинальном исследовании).

Самая серьезная уязвимость приводит к переполнению буфера в коде Mirai. Проблема заключается в некорректной обработке заголовка HTTP Location, который может присутствовать в ответе атакуемого сервера. Код отвечает за удаление префикса http:// из полученной строки. Сделано это очень просто: берем длину строки и вычитаем из нее количество знаков префикса (семь штук). Если подсунуть в ответе очень короткий заголовок Location (из пяти символов), то у нас получится отрицательное число (5-7 = -2), что и приводит к переполнению буфера и сбою.

Важный момент: сбой происходит в процессе, выполняющем атаку. То есть можно таким образом прекратить атаку с зараженного устройства, но не выключить его из ботнета. В общем, получается какая-то очень знакомая, но перевернутая ситуация. Если бы речь шла о легитимной программе, мы бы говорили о «критической уязвимости, которая может быть легко эксплуатирована злоумышленником с помощью специально подготовленного ответа на http-запрос» или как-то так. Срочно патчить! А тут? По идее, наоборот, появляется возможность эффективно гасить атаки. Но возникает вопрос морально-этического плана: а не является ли эта процедура «взломом в ответ на взлом»?

Читать полностью »

Как уберечь IP камеру от ботнета Mirai с Flussonic Agent

2016-11-01 в 12:01, admin, рубрики: flussonic, ip камеры, Mirai, openvpn, Блог компании Эрливидео, видео, видеонаблюдение через интернет, Разработка для интернета вещейНедавняя серия рекордных DDoS атак под терабит здорово взбудоражила тех, кто вроде к такому уже привык. Вполне возможно, что ситуация повторится в ближайшее время, причем с существенно большей силой, ведь базовые причины возникновения такого мощного ботнета как Mirai не устранены.

На самом деле несекьюрность IP камер это в целом секрет Полишинеля и причин тому много: это исторически сложившаяся практика работы с ними, сложность доступа к ним, инертность производителей.

Я хочу рассказать о некоторых аспектах этой проблемы и какие могут быть шаги, чтобы снизить остроту этой проблемы.

Текущее положение дел

Итак, сейчас в мире продаются миллионы IP камер. Первая же ссылка из интернета заявляет про 200 миллионов камер безопасности, и эта цифра выглядит вполне разумно.

Не все CCTV камеры — IP, до сих пор продается огромное количество аналоговых камер. Аналоговые камеры понятны, в своём роде удобны, предсказуемы: ведь в них нет никакого глючащего софта, всё аппаратное. Но даже несмотря на последний всплеск AHD и HDCVI, IP камеры в силу лучшего качества картинки и большей гибкости замещают аналог (прекрасный повод аргументированно обсудить столь интересный вопрос в комментариях).

Читать полностью »

Сторонние разработчики добавляют «глупые» функции в исходный код Mirai

2016-10-30 в 12:29, admin, рубрики: IoT, Mirai, ботнеты, гаджеты, Интернет вещей, информационная безопасность, метки: mirai

В октябре этого года некто Anna-senpai опубликовал исходный код программного обеспечения Mirai, позволяющего превратить незащищенные IoT устройства в ботнет. С помощью Mirai злумышленники организовывали крупные DDoS-атаки, выводя из строя на несколько часов инфраструктуру крупных сайтов с миллионами посетителей.

Проблема незащищенности Интернета вещей сейчас актуальна, как никогда. Подключенных к сети систем становится все больше (умные телевизоры, камеры, системы безопасности, термостаты), но разработчики забывают обновлять программное обеспечение устройств. В итоге прошивки содержат уязвимости или слабые пароли, иногда заданные «железно».

Читать полностью »

Security Week 43: атака на серверы Dyn, жизнь поддельного техсаппорта, уязвимость в Linux

2016-10-28 в 16:27, admin, рубрики: ddos, dirty cow, klsw, linux, Mirai, security essentials, Блог компании «Лаборатория Касперского», информационная безопасность Главной новостью недели стала атака на DNS-серверы компании Dyn в прошлую пятницу. Мощная DDoS-атака началась утром по времени США, проходила в два этапа и на несколько часов привела к проблемам с доступом или же к полной недоступности множества сайтов-клиентов Dyn (новость). Среди пострадавших — Twitter, Reddit, Github, Soundcloud, Spotify и другие. Фактически все указанные сайты работали, были недоступны обслуживающие их DNS-серверы, но на стороне пользователя невозможность транслировать имя веб-сайта в IP-адрес выглядела так же, как если бы сервис ушел в офлайн целиком. Как обычно, недоступность крупной соцсети привела к глюкам и падению сайтов, которые изначально были вообще не при чем (например, подвисший код элементов Twitter мешал загружаться сайту The Register).

Главной новостью недели стала атака на DNS-серверы компании Dyn в прошлую пятницу. Мощная DDoS-атака началась утром по времени США, проходила в два этапа и на несколько часов привела к проблемам с доступом или же к полной недоступности множества сайтов-клиентов Dyn (новость). Среди пострадавших — Twitter, Reddit, Github, Soundcloud, Spotify и другие. Фактически все указанные сайты работали, были недоступны обслуживающие их DNS-серверы, но на стороне пользователя невозможность транслировать имя веб-сайта в IP-адрес выглядела так же, как если бы сервис ушел в офлайн целиком. Как обычно, недоступность крупной соцсети привела к глюкам и падению сайтов, которые изначально были вообще не при чем (например, подвисший код элементов Twitter мешал загружаться сайту The Register).

Позже подтвердились предположения об источнике атаки (новость) — это был ботнет IoT-устройств Mirai, ранее отметившийся массивной атакой на блог Брайана Кребса. Код Mirai был выложен в открытый доступ, что привело к заметному росту числа атакованных устройств. Их и так было немало: 380 тысяч по утверждению изначального «владельца» исходников.

Термин «взлом» к подверженным устройствам не совсем применим: в большинстве случаев эксплуатируются банальные уязвимости и зашитые пароли. OEM-производитель Xiongmai, частично ответственный за небезопасные прошивки устройств, даже начал в США отзывную кампанию, которая, впрочем, относится только к нескольким тысячам IP-видеокамер. По остальным выпущены рекомендации и обновления прошивок. Проблема в том, что вряд ли все владельцы устройств будут обновлять устройства.

Читать полностью »

Опасность и безопасность — гонка виртуальных вооружений

2016-10-26 в 18:37, admin, рубрики: ddos, Mirai, атаки, Интернет вещей, Исследования и прогнозы в IT, кибербезопасность, кребсЧто с нами не так

Месторасположение найденных заражённых устройств, участвовавших в Mirai. Иллюстрация Imperva Incapsula.

Суть этой реальности в том, что в мире всегда происходят противоборствующие процессы, конкуренция или войны. Вот и сейчас кибертерроризм вышел на новый уровень, связанный с использованием быстроразвивающегося интернета вещей.

Создание угроз и опасности для информации, против безопасности данных и нормального функционирования сети. Последний пример — произошедшая атака на сайт Dyn, которая задела не только саму компанию-провайдера, но и всех её клиентов. Среди них самые популярные во всей сети платформы и сервисы: Amazon, Twitter, GitHub, Heroku, Netflix, Spotify, Airbnb, Reddit, Etsy, SoundCloud, The New York Times, Starbucks, HBO, CNN, Basecamp, PayPal, Etsy. Этот список далеко не полный. В него попало более чем 75 участников: интернет-платформы новостных ресурсов, финансовых организаций, продавцов услуг, социальных сетей, сайты компаний-разработчиков. Примерные потери приравниваются к $110 000 000 — за одни сутки. Причины атаки никто, пока, достоверно назвать не может, а к расследованию уже присоединились представители ФБР (США). Событие вышло за рамки администрирования, на «федеральный» уровень. Все, кто пострадал, будут восстанавливать репутацию. Стало понятно, что никто не надежен настолько, насколько это казалось ещё недавно.

Читать полностью »

Исходный код составляющих IoT-ботнета Mirai выложен в свободный доступ

2016-10-02 в 21:40, admin, рубрики: brian krebs, ddos, Mirai, OVH, Блог компании DefconRU, информационная безопасность

На прошлой неделе было зафиксировано несколько мощных DDoS-атак. Сначала от рук хакеров пострадал журналист Брайан Кребс, на сайт которого обрушили DDoS мощностью порядка 620 Гбит/с. Затем об атаке сообщили представители французского хостинг-провайдера OVH, атака на которых достигала 1 Тб/с.

Атака была осуществлена посредством ботнета, состоящего более чем из 152 000 IoT-устройств, в том числе камер наблюдения и DVR. Данный ботнет насчитывает порядка 150 000 камер и способен генерировать атаки мощностью до 1,5 Тб/с, используя tcp/ack, tcp/ack+psh и tcp/syn.

Читать полностью »

Toyota экспериментирует с установкой на свои автомобили спутниковых антенн

2016-01-12 в 17:52, admin, рубрики: Mirai, Toyota, спутниковые антенны, транспорт будущего

Фото Toyota

Известный японский автопроизводитель Toyota намерен подвергнуть свои «водородомобили» Mirai необычной модификации: компания экспериментирует с установкой в них спутниковых антенн для того, чтобы сделать из машины настоящий мультимедийный центр. Планируется, что возможность свободно общаться с интернетом на скоростях, которые намного превышают LTE и там, где нет покрытия мобильных сетей, сделает использование Mirai комфортнее для пользователей. Инженеры компании хотят, чтобы за месяц машина могла «скачать» как минимум 1 Тб данных или, что тоже самое, 100 HD-фильмов.

Читать полностью »