Недавно VPNBook стал публиковать пароль вместо прямого текста в виде изображения. «Ну как же так» — подумал я и начал искать пути решения этой проблемы. Распознаем «картиночный» пароль VPNBook на PHP. И, конечно, скрипт для Mikrotik.

Читать полностью »

Рубрика «mikrotik» - 7

Почти OCR для получения пароля VPNBook. PHP + Mikrotik

2018-08-16 в 14:04, admin, рубрики: mikrotik, php, vpnbook, реверс-инжиниринг, Серверное администрирование, Сетевые технологииMikrotik: сброс настроек, бекапы и DualBoot

2018-08-10 в 9:18, admin, рубрики: mikrotik, Сетевое оборудование, системное администрированиеРазбор множества мелких, относительно связанных между собой, тем: программный и аппаратный сброс настроек, функция Protected RouterBoot, бекапы и экспорт конфигурации, разбивка flash памяти на разделы.

Читать полностью »

Гайд по Interface List в MikroTik

2018-08-09 в 0:16, admin, рубрики: mikrotik, Сетевое оборудование, системное администрированиеСписки интерфейсов появились в MikroTik RouterOS довольно давно, но по наблюдением далеко не все про них знают и поэтому не используют.

Описание

Что это такое понятно из названия — Interfaces List, такие же как списки адресов(address list), только с интерфейсами. Не стоит путать из с мостами(bridge) и связанными(bounding) интерфейсами, это три разные технологии под разные задачи. Появился этот функционал около года назад и присутствует во всех актуальных(current и bugfix) релизах RouterOS 6.

Главное что стоит запомнить: Интерфейсы в составе списков продолжают быть независимыми, трафик не начнет ходить между ними насквозь(как в случае с bridge) и не будет распаралелен(как в случае с bounding), вот вам смешно, а ведь бывают умники.

Читать полностью »

Security Week 29. Взлом Reddit, кошелька для криптовалюты и роутеров MikroTik

2018-08-06 в 14:31, admin, рубрики: bitfi, mikrotik, reddit, Блог компании «Лаборатория Касперского», информационная безопасность Не было на прошлой неделе новостей о инфобезопасности, достойных детального описания в дайджесте. Это не значит, что ничего не происходило — такая ситуация, кажется, и вовсе невозможна. Кого только не взломали. Что же, в качестве компенсации за предыдущий опус про теоретическую сетевую Spectre-подобную атаку сегодня речь пойдет о двух реальных атаках и одном цирке с конями при участии Джона Макафи.

Не было на прошлой неделе новостей о инфобезопасности, достойных детального описания в дайджесте. Это не значит, что ничего не происходило — такая ситуация, кажется, и вовсе невозможна. Кого только не взломали. Что же, в качестве компенсации за предыдущий опус про теоретическую сетевую Spectre-подобную атаку сегодня речь пойдет о двух реальных атаках и одном цирке с конями при участии Джона Макафи.

Reddit взломали просто. То есть нет, не так. Reddit как довольно специфическое сообщество, и притом весьма популярное, наверняка подвергается абсолютно всем возможным типам кибератак и на самом деле довольно неплохо защищен. Этот вывод можно сделать как из абсолютно честного рассказа о недавней успешной атаке, так и из того факта, что в прошлом таких рассказов, кажется, не было. Атака была сложной, но описать причину успешного взлома легко: обошли двухфакторную аутентификацию.

Читать полностью »

Новая уязвимость Mikrotik? Нет, но стоит проверить свои устройства

2018-08-04 в 6:26, admin, рубрики: hack, mikrotik, WinBox, информационная безопасность, системное администрирование

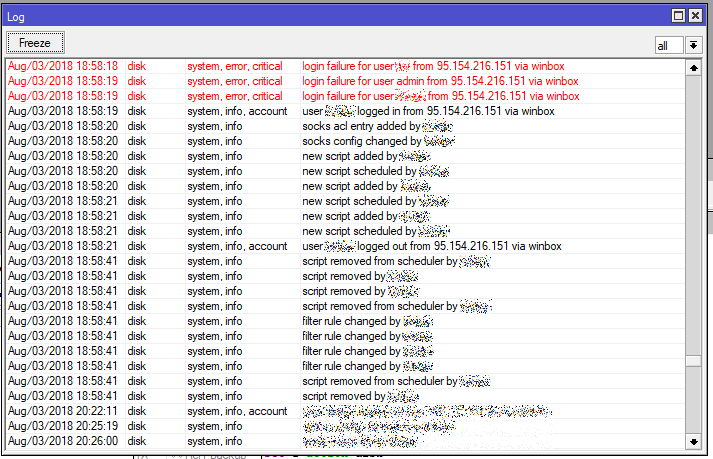

Второго августа получил рассылку “MikroTik: URGENT security advisory” о том, что некий ботнет использует уязвимость Winbox Service для взлома и заражения устройств.

Из текста рассылки стало ясно, что уязвимость закрыта еще 23 апреля 2018 года в версии v6.42.1. Начал проверять подшефные устройства и нашел несколько роутеров с 6.40.1, один из которых был заражен.

Читать полностью »

Гайд по Mikrotik RoMON

2018-08-03 в 12:50, admin, рубрики: mikrotik, Сетевое оборудование, системное администрированиеУ всех бывали ситуации, когда необходимо настроить удаленное оборудование(иногда новое), а доступ имеется только к другим сетевым девайсам, никаких ПК/Ноутбуков и пользователей с телефонами. В случае с Mikrotik эту проблему можно решить двумя путями: встроенный в RouterOS mac-telnet и RoMON. О них и пойдет речь ниже.

Читать полностью »

Сохранение трафика от сниффера Mikrotik’а

2018-07-06 в 12:34, admin, рубрики: mikrotik, netflow, sniffer, tcpdump, Сетевые технологии, системное администрированиеПро то как снять NetFlow с микротика с сохранением трафика на сервере в Инете найти не сложно. Но понадобилось сохранить и содержимое трафика, а вот тут возникли небольшие сложности.

В принципе, про сам режим sniffer'а все очень доступно описано на вики Микротика, сложности возникли с сохранением трафика на внешний сервер.

Дело в том, что перехваченные пакеты микротик готов отправляет на сервер, но инкапсулируя их в протокол Tazmen Sniffer Protocol (TZSP). А вот как потом извлечь их для работы, скажем, с тем же tcpdump'ом, вот это задача. Гугленье показало, что этот протокол "из коробки" понимает Wireshark, но тот же гугл сказал, что Wireshark не сохраняет принятые данные в файл. А это очень нужно было.

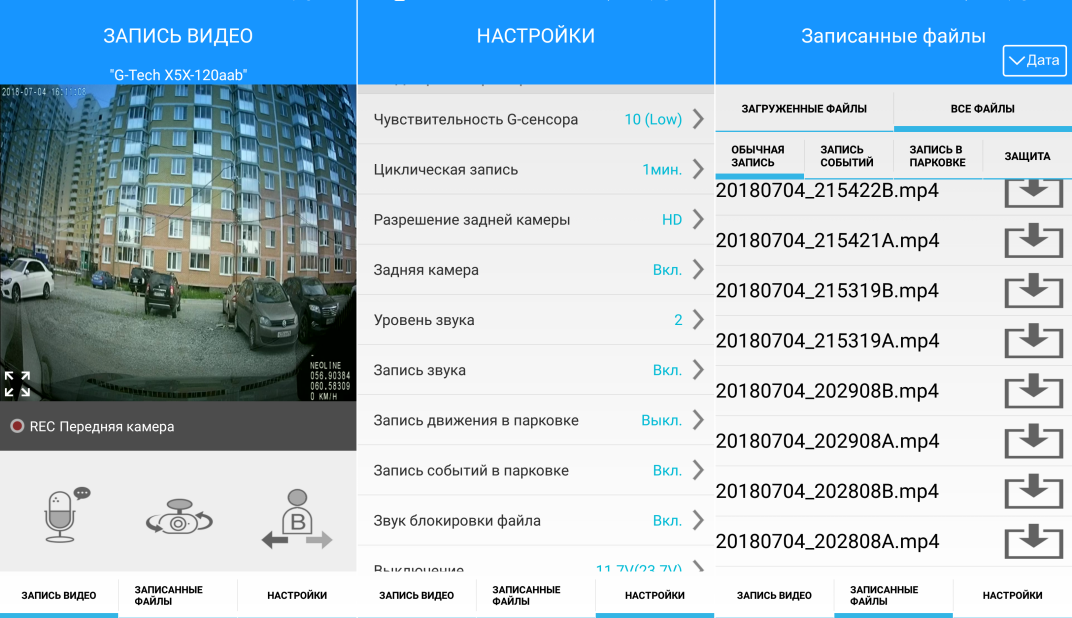

Вариант произвольного доступа к настройкам и записям автомобильного регистратора из любой точки интернета

2018-07-05 в 15:02, admin, рубрики: mikrotik, автомобиль, Автомобильные гаджеты, видеорегистратор, доступ к данным, Сетевые технологии, системное администрированиеАвтомобильные видеорегистраторы уже достаточно давно стали одним из обязательных атрибутов для любого автомобилиста. Лично я без тени преувеличения могу заключить, что не могу чувствовать себя в безопасности за рулём без такого простого гаджета. Разумеется, за последние 10 лет прогресс серьёзно продвинулся: сегодня на рынке уже достаточно много производителей, выпускающих достойные модели, и нам, водителям, уже есть из чего выбрать.

Мой выбор пал на регистратор Neoline G-Tech X53, и тому было несколько причин:

- он укомплектован двумя камерами, одна из которых даёт настоящую FullHD картинку,

- он спроектирован специально для скрытной установки,

- он полностью управляется по WiFi через приложение на смартфоне, что немаловажно в контексте данной статьи, и кроме прочего это даёт возможность по-настоящему скрытной установки без потребности периодически лазить или доставать блок (например, чтобы скопировать запись с флешки).

Затем, как это часто бывает, аппетит пришёл во время еды. После установки регистратора в машину я оценил его удобство, вошёл во вкус, и мне захотелось, чтобы доступ к его записям у меня был не только рядом с машиной, где ловится сигнал его WiFi, а вообще везде. Ну, или хотя бы дома, для начала.

Конечно, в природе существуют модели регистраторов, которые по команде сливают записи в облако, но они привязывают пользователя к этому облаку и вынуждают платить за него, а это не мой вариант. Кроме того, моя хотелка хорошо накладывалась на планы установки в машину WiFi роутера с модемом, так что задача выглядела вполне выполнимой.

Читать полностью »

Обзор уязвимости в Winbox от Mikrotik. Или большой фейл

2018-07-03 в 13:18, admin, рубрики: file traversal, information disclosure, information security, mikrotik, WinBox, информационная безопасность, Разработка под Linux, уязвимостиВсем доброго времени суток, наверняка многие уже слышали про недавнюю уязвимость в роутерах Mikrotik, позволяющую извлечь пароли всех пользователей. В этой статье я бы хотел подробно показать и разобрать суть данной уязвимости.Читать полностью »

Уязвимость Mikrotik позволяет получать список всех пользователей через winbox

2018-05-21 в 15:50, admin, рубрики: bugs, exploit, mikrotik, network security, routeros, информационная безопасность, Сетевые технологии, системное администрированиеУстройства компании Mikrotik стали широко распространены из-за своей цены по отношению к функционалу. Но и ошибки в программном обеспечении никто не отменял. И на этот раз вылез серьёзный баг.

25 марта один из пользователей форума Mikrotik сообщил об обнаружении подозрительной активности маршрутизаторов mikrotik с применением портов telnet (TCP port 23), TR-069 (TCP port 7547) и WINBOX (TCP 8291).

Сотрудники компании сослались на баг, который был закрыт год назад. В последствии выяснилось, что это новая уязвимость и 23 апреля компания Микротик сообщила о выпуске прошивок, где эта уязвимость устранена.

Несмотря на то, что компания довольно оперативно выпустила bugfix, устройства, подверженные уязвимости в сети исчисляются тысячами.