На Хабре подробно рассказывали про уязвимость CVE-2018-14847, которой подвержены около 370 тыс. маршрутизаторов MikroTik по всему миру (в том числе 40 тыс. в России). Если вкратце, уязвимость в MikroTik RouterOS позволяет без особой авторизации прочитать удалённо любой файл с роутера, включая плохо защищённые пароли доступа.

Хотя патч выпустили очень оперативно в апреле, многие владельцы маршрутизаторов не следят за обновлениями. В результате их устройства остаются уязвимыми и входят в IoT-ботнеты, которыми пользуются злоумышленники. За последние несколько месяцев зарегистрировано несколько случаев, когда через уязвимые маршрутизаторы MikroTik устанавливали скрипты Coinhive для майнинга в браузере и настраивали редирект DNS на вредоносные сайты. Ситуация усугубилась 5 октября, когда вышел новый эксплоит By The Way для CVE-2018-14847.

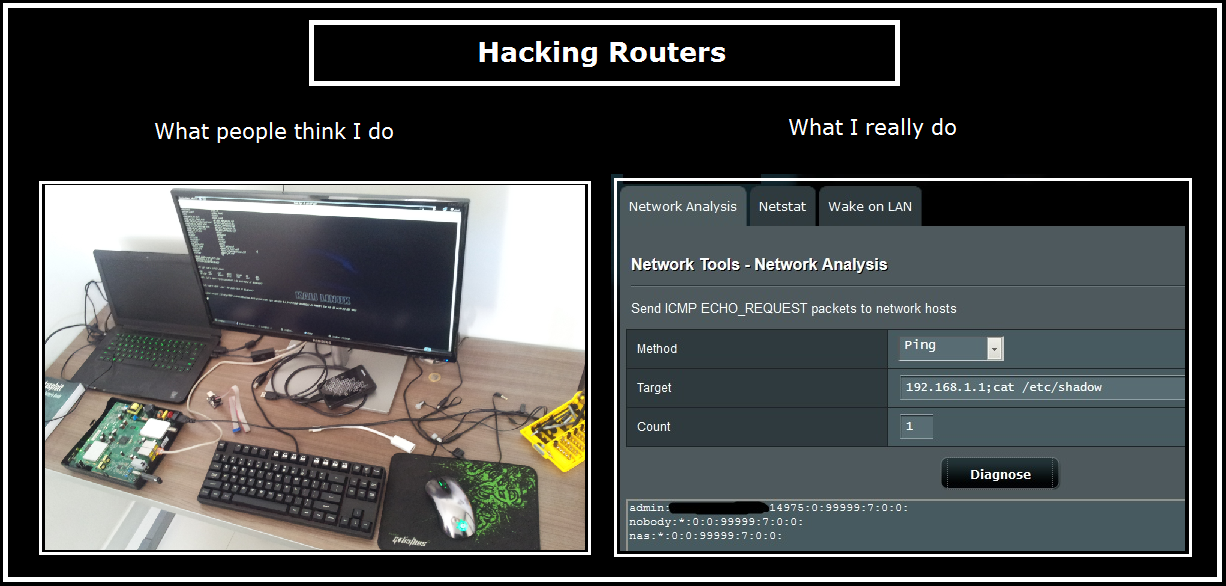

Но не все хакеры готовы пользоваться беспечностью пользователей и зарабатывать на этом. Некоторые пытаются помочь. На днях популярное западное издание ZDNet рассказало о «таинственном русскоязычном хакере», который «взламывает маршрутизаторы и без разрешения пользователей патчит их». На самом деле речь идёт о читателе LMonoceros, которого теперь можно считать знаменитостью.

Читать полностью »