Disclaimer:

Сразу скажу что это далеко не первый хакатон в котором я участвую, но количество восторгов это никак не уменьшает.

Если Вам интересно чем мне, как обычному участнику, запомнился именно этот хакатон, то милости прошу под кат.

Disclaimer:

Сразу скажу что это далеко не первый хакатон в котором я участвую, но количество восторгов это никак не уменьшает.

Если Вам интересно чем мне, как обычному участнику, запомнился именно этот хакатон, то милости прошу под кат.

Разработчик отдела Windows Update Даг Нил (Doug Neal) объяснил, почему в последнее время многие пользователи Windows XP испытывают проблемы с производительностью после установки свежих обновлений.

Разработчик отдела Windows Update Даг Нил (Doug Neal) объяснил, почему в последнее время многие пользователи Windows XP испытывают проблемы с производительностью после установки свежих обновлений.

Как показало изучение логов с «заторможенных» машин, проблема заключается в неэффективном методе, которым модуль Windows Update Agent обрабатывает длинные списки предшествующих апдейтов. Время обработки списков возрастает экспоненциально с каждым новым апдейтом. Другими словами, обработка нового обновления занимает вдвое больше времени, чем предыдущего.

За историю Windows XP было выпущено огромное количество патчей, так что при обработке списка из 40+ старых апдейтов процесс svchost.exe начинает потреблять много ресурсов CPU, и это заметно отражается на общей производительности системы.

Читать полностью »

Как вы знаете, системный реестр, а именно изменение существующих или же добавление новых разделов и параметров, позволяет вам делать с операционными системами Windows многое. Вы можете изменять параметры, доступные в панели управления, кастомизировать дополнительные компоненты системы, настраивать свою панель задач и рабочий стол, а также изменять существующие или же добавлять новые пункты в различные контекстные меню. Выходит, что если знать о том, какой именно параметр системного реестра требуется изменить или добавить, можно не только уникальным образом настроить свою систему, а еще и полностью автоматизировать этот процесс, что безо всякого сомнения очень удобно.

Как вы знаете, системный реестр, а именно изменение существующих или же добавление новых разделов и параметров, позволяет вам делать с операционными системами Windows многое. Вы можете изменять параметры, доступные в панели управления, кастомизировать дополнительные компоненты системы, настраивать свою панель задач и рабочий стол, а также изменять существующие или же добавлять новые пункты в различные контекстные меню. Выходит, что если знать о том, какой именно параметр системного реестра требуется изменить или добавить, можно не только уникальным образом настроить свою систему, а еще и полностью автоматизировать этот процесс, что безо всякого сомнения очень удобно.

Некоторые изменяемые параметры можно достаточно просто локализовать при помощи того же Process Monitor-а или утилиты RegMon (об этих утилитах я уже успел кое-что рассказать в статье «Примеры мониторинга системного реестра»), а с некоторыми параметрами, в свою очередь, придется немного повозиться, так как их локализация может оказаться намного сложнее, чем это кажется на первый взгляд. Со значениями искомых параметров иногда получается все очень просто (например, если это параметр типа DWORD, вы не столкнетесь с какими-либо сложностями при определении значения), а иногда задача, связанная с генерацией собственных значений, может оказаться весьма сложной (например, это может быть значение параметра, отвечающего за расположение каталога, из которого следует брать картинки для экрана блокировки операционной системы Windows 8.1). Примеров как с самими параметрами, так и с их значениями можно приводить бесконечно много.

Сегодня же, в этой небольшой статье, вы узнаете о некоторых параметрах системного реестра, позволяющих добавлять дополнительную пользовательскую информацию в окно свойств системы. Причем, чтобы было интереснее, параметры будут добавляться централизованно, т.е. с использованием функциональных возможностей предпочтений групповой политики. Полагаю, можно приступать, и начинать мы будем с

Читать полностью »

В Учебном центре МУК проводится серия обучающих семинаров. Краткие видеоотчеты после семинаров

Под катом полновесные видеозаписи семинаров по Office365, Windows Server и System Center 2012Читать полностью »

Федеральный патентный суд Германии признал недействительным действовавший до последнего момента на территории Евросоюза патент EP0618540. Патент описывает архитектуру и методы размещения длинных имён файлов в файловой системе FAT, которая из-за своей простоты всё ещё широко используется для флэш-накопителей и других носителей информации. Ранее эта файловая система была очень популярна и на других носителях.

Федеральный патентный суд Германии признал недействительным действовавший до последнего момента на территории Евросоюза патент EP0618540. Патент описывает архитектуру и методы размещения длинных имён файлов в файловой системе FAT, которая из-за своей простоты всё ещё широко используется для флэш-накопителей и других носителей информации. Ранее эта файловая система была очень популярна и на других носителях.

Указанный патент являлся одним из ключевых рычагов для оказания давления и заключения соглашений по сбору отчислений с производителей устройств на базе Linux и платформы Android. Например, данный патент недавно был использован для инициирования запрета продаж Android-устройств Motorola в Германии.

Читать полностью »

-–-besplatnyi-instrument-dlya-analiza-koda.png) Каждый SharePoint разработчик использует различные инструменты для проверки кода, например, это может быть комбинация в виде StyleCop и SPDisposeCheck.

Каждый SharePoint разработчик использует различные инструменты для проверки кода, например, это может быть комбинация в виде StyleCop и SPDisposeCheck.

В данной статье пойдет речь про SharePoint Code Check (SPCop) – анализатор SharePoint кода, который является бесплатной версией SharePoint Code Analysis Framework (SPCAF).

Список некоторых возможностей:

Как вы знаете, такие расширения клиентской стороны технологии групповой политики, как элементы предпочтения, по сути, позволяют вам выполнять большинство различных сценариев, которые попросту невозможно реализовать при помощи административных шаблонов или же параметров безопасности. Ввиду того, что весь набор предпочтений групповой политики включает в себя 21 расширение клиентской стороны (включая неработающие элементы предпочтений приложений), можно прийти к выводу, что практически все те операции, которые решались средствами сценариев можно реализовать путем таких расширений CSE.

Как вы знаете, такие расширения клиентской стороны технологии групповой политики, как элементы предпочтения, по сути, позволяют вам выполнять большинство различных сценариев, которые попросту невозможно реализовать при помощи административных шаблонов или же параметров безопасности. Ввиду того, что весь набор предпочтений групповой политики включает в себя 21 расширение клиентской стороны (включая неработающие элементы предпочтений приложений), можно прийти к выводу, что практически все те операции, которые решались средствами сценариев можно реализовать путем таких расширений CSE.

Одно и таких расширений клиентской стороны позволяет вам управлять учетными записями пользователей и групп, которые можно найти на каждой машине еще при установке самой операционной системы. С такими учетными записями приходится сталкиваться не столь часто, но иногда могут возникнуть ситуации, когда вам придется выполнять некоторые операции по их обслуживанию, и знание того, по какому принципу следует выполнять такое обслуживание, будет как никогда кстати.

Вот как раз на таких учетных записях и сценариях по их обслуживанию мы с вами и остановимся в этой статье. Далее вы узнаете о том, какие бывают локальные учетные записи пользователей, кое-что узнаете об учетных записях групп, а также о том, каким образом можно управлять такими объектами при использовании функциональных возможностей групповой политики и элемента предпочтений «Локальные пользователи и группы». А начинать мы сейчас будем с

Читать полностью »

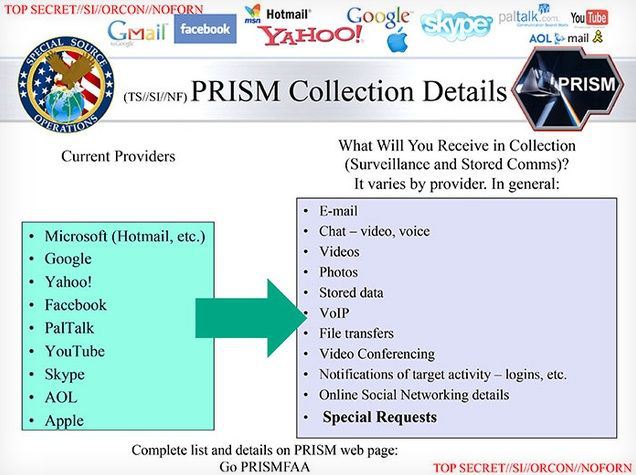

Wall Street Journal сообщает, что компания Apple присоединилась к Microsoft, Twitter, Google, Yahoo!, Facebook и другим гигантам ИТ-индустрии в своих призывах к реформированию программ АНБ. Как всем известно, в начале этого года выяснилось, что агентство Национальной Безопасности использовало информацию ИТ-компаний для контроля граждан по всей, стране без санкции прокурора.

Компании, которые якобы вовлечены в программу PRISM, отказались передавать любые данные пользователей государству, но утекшие слайды презентации NSA похоже говорят об обратном.

Читать полностью »

Такая технология как динамический контроль доступа рассматривается в моих статьях уже достаточно давно, но, если честно, я еще не добрался даже до половины всех тем, которые мне хотелось бы рассмотреть. Но, тем не менее, эта статья позволит вам значительно лучше освоить данную технологию и узнать об очередном кирпичике, который крепится ко всему фундаменту динамического контроля доступа. Образно говоря, к такому кирпичику динамического контроля доступа можно отнести не что иное, как сам централизованный доступ. Центральный доступ, по своему существу, позволяет вам реализовать централизованный механизм соответствующих политик авторизации, благодаря которым вы сможете автоматизировать в своей компании «умное» распределение прав. Ведь если вы должным образом сгенерируете свои утверждения, распланируете и создадите все заточенные под ваш бизнес объекты свойств ресурсов, настроите требуемые списки свойств ресурсов и реализуете красивую и корректную классификацию, но допустите непреднамеренные банальные ошибки при работе с централизованными правилами или политиками доступа, весь ваш труд может полететь в тартарары.

Такая технология как динамический контроль доступа рассматривается в моих статьях уже достаточно давно, но, если честно, я еще не добрался даже до половины всех тем, которые мне хотелось бы рассмотреть. Но, тем не менее, эта статья позволит вам значительно лучше освоить данную технологию и узнать об очередном кирпичике, который крепится ко всему фундаменту динамического контроля доступа. Образно говоря, к такому кирпичику динамического контроля доступа можно отнести не что иное, как сам централизованный доступ. Центральный доступ, по своему существу, позволяет вам реализовать централизованный механизм соответствующих политик авторизации, благодаря которым вы сможете автоматизировать в своей компании «умное» распределение прав. Ведь если вы должным образом сгенерируете свои утверждения, распланируете и создадите все заточенные под ваш бизнес объекты свойств ресурсов, настроите требуемые списки свойств ресурсов и реализуете красивую и корректную классификацию, но допустите непреднамеренные банальные ошибки при работе с централизованными правилами или политиками доступа, весь ваш труд может полететь в тартарары.

Именно по этой причине крайне важно уделить должное внимание созданию своих уникальных централизованных правил и политик доступа и потратить на это столько времени, сколько будет необходимо для того, чтобы полностью предвидеть все возможные ситуации, которые могут произойти уже после того, как вы внедрите технологию динамического контроля доступа в свою производственную среду. Здесь очень важно, чтобы вы все тесты изначально провели в лабораторных условиях и, по возможности, с пилотной группой, так как в противном случае исход может быть самым непредсказуемым. В принципе, к планированию динамического контроля доступа мы с вами еще вернемся в одной из последних статей данного цикла, поэтому останавливаться подробнее на данном этапе в рамках этой темы попросту бессмысленно.

Сегодня будут рассмотрены такие моменты, как назначение самих централизованных правил доступа и централизованных политик доступа. Вы узнаете о том, каким образом можно создать, отредактировать и удалить такие правила и политики. Более того, в этой статье вы узнаете о самом распространении и применении централизованных политик доступа. Получается, как и в случае с четвертой статьей данного цикла, материала в этой статье будет достаточно много, по этой причине будем переходить к первому разделу.

Читать полностью »

Наш флагманский смартфон Nokia Lumia 1520, представленный на конференции Nokia World в Абу-Даби, наконец-то добрался до России. В этом смартфоне было реализовано много нововведений как в технической, так и в программной части. Сегодня мы решили немного рассказать о том, как устроен 6-дюймовый экран с адаптивной технологией Assertive Display, впервые примененной в смартфонах Nokia.

Читать полностью »