Миллионы зорких глаз не дремлют: Брюс Перенс (Bruce Perens) заметил добавление в лицензионном соглашении микрокода Intel пункта, запрещающего публикацию тестов производительности.

Читать полностью »

Миллионы зорких глаз не дремлют: Брюс Перенс (Bruce Perens) заметил добавление в лицензионном соглашении микрокода Intel пункта, запрещающего публикацию тестов производительности.

Читать полностью »

Привет!

Меня зовут Антон Довгаль, я С (и не только) разработчик в Badoo.

Мне попалась на глаза статья Дэвида Чизнэлла, исследователя Кембриджского университета, в которой он оспаривает общепринятое суждение о том, что С — язык низкого уровня, и его аргументы мне показались достаточно интересными.

В свете недавно обнаруженных уязвимостей Meltdown и Spectre стоит потратить время на выяснение причин их появления. Обе эти уязвимости эксплуатировали спекулятивное выполнение инструкций процессорами и позволяли атакующему получать результаты по сторонним каналам. Вызвавшие уязвимости особенности процессоров наряду с некоторыми другими были добавлены для того, чтобы программисты на C продолжали верить, что они программируют на языке низкого уровня, хотя это не так уже десятки лет.

Производители процессоров не одиноки в этом. Разработчики компиляторов C/C++ тоже внесли свою лепту.

Читать полностью »

В начале этого года информационное пространство потрясли новости о Spectre и Meltdown — двух уязвимостях, использующих спекулятивное исполнение кода для получения доступа к памяти (статьи и переводы на эту тему на Хабре: 0, 1, 2, 3, 4, 5, 6, 7, 8 и в поиске можно найти еще десяток других). Примерно в тоже время, когда техническое сообщество активно обсуждало снижение производительности процессоров Intel и проблемы архитектуры современных процессоров в целом, которые и позволяют эксплуатацию подобных дыр, две группы исследователей независимо друг от друга стали внимательнее исследовать вопрос спекулятивного исполнения кода на процессорах Intel.

Как итог, обе группы пришли к тому, что использование этого вектора атаки позволяет не только получить доступ к кэшу процессора, но и считывать/изменять содержимое защищенных областей Intel SGX (1, 2), в расшифровке — Intel Software Guard Extensions. Таким образом еще более серьезной атаке подвержены новейшие чипы от Intel на архитектурах Sky Lake (шестое поколение) и Kaby Lake (седьмое и восьмое поколение). И все было бы не так печально, если бы SGX использовалась только системой, но к этим областям обращаются и пользовательские приложения.

Читать полностью »

Атака Meltdown открыла новый класс атак на процессоры, использующий архитектурные состояния для передачи информации. Но спекулятивное исполнение, которое было впервые применено для атаки в Meltdown, позволяет не только выполнить код со снятием ограничений, но и узнать определенные детали работы процессора. Мы нашли новый способ реализации атаки с использованием архитектурных состояний. Он позволяет детектировать виртуализацию, опираясь на то, как процессор выбирает, отправлять инструкции на спекулятивное исполнение или нет. Мы сообщили о данном способе в Intel, и 21 мая 2018 года было выпущено оповещение об уязвимостях «Q2 2018 Speculative Execution Side Channel Update», в котором присутствует наша уязвимость CVE-2018-3640 или Spectre Variant 3a.

Атака Meltdown открыла новый класс атак на процессоры, использующий архитектурные состояния для передачи информации. Но спекулятивное исполнение, которое было впервые применено для атаки в Meltdown, позволяет не только выполнить код со снятием ограничений, но и узнать определенные детали работы процессора. Мы нашли новый способ реализации атаки с использованием архитектурных состояний. Он позволяет детектировать виртуализацию, опираясь на то, как процессор выбирает, отправлять инструкции на спекулятивное исполнение или нет. Мы сообщили о данном способе в Intel, и 21 мая 2018 года было выпущено оповещение об уязвимостях «Q2 2018 Speculative Execution Side Channel Update», в котором присутствует наша уязвимость CVE-2018-3640 или Spectre Variant 3a.

Читать полностью »

Предисловие: не нашёл на Хабре новостей по данной теме, поэтому решил перевести заметку издания The Register о новых уязвимостях в процессорах Intel .

Новая серия Spectre-подобных уязвимостей, выявленная на прошедшей неделе, не будет устранена по крайней мере в ближайшие 12 дней.

Германское новостное агентство Heise, которое на прошлой неделе сообщило о восьми Spectre-подобных уязвимостях, сообщило, что Intel хочет отложить вопрос закрытия уязвимостей по крайней мере до 21 мая.

Читать полностью »

3 мая Twitter попросил всех своих пользователей сменить пароль (новость). Причиной тому была не хакерская атака, как это обычно бывает, а некий глюк в системе регистрации событий. Снаружи пароли были не видны, но из-за неправильной настройки в лог они записывались в открытом виде.

3 мая Twitter попросил всех своих пользователей сменить пароль (новость). Причиной тому была не хакерская атака, как это обычно бывает, а некий глюк в системе регистрации событий. Снаружи пароли были не видны, но из-за неправильной настройки в лог они записывались в открытом виде.

Проведенное компанией внутреннее расследование исключило возможность неправомерного использования открыто хранящихся паролей кем-либо — неважно, сотрудником компании или третьим лицом. По данным Reuters, во внутренние логи в течение нескольких месяцев успели записать пароли более чем 330 миллионов пользователей.

Читать полностью »

На прошлой неделе компания Intel объявила, что продолжает работать над защитой от Meltdown и Spectre. Помимо выпущенных программных «заплаток» для существующих процессоров, компания намеревается переработать последующие модели на «кремниевом уровне».

Подробности далее.

Патч, закрывающий уязвимость Meltdown привел к более критичной уязвимости систем Windows 7X64 и Windows 2008R2. Уязвимости подвержены системы, обновленные патчами 2018-01 или 2018-02. Уязвимости не подвержены системы, не пропатченные с декабря 2017 года, либо если на них установлен кумулятивный патч 2018-03.

Читать полностью »

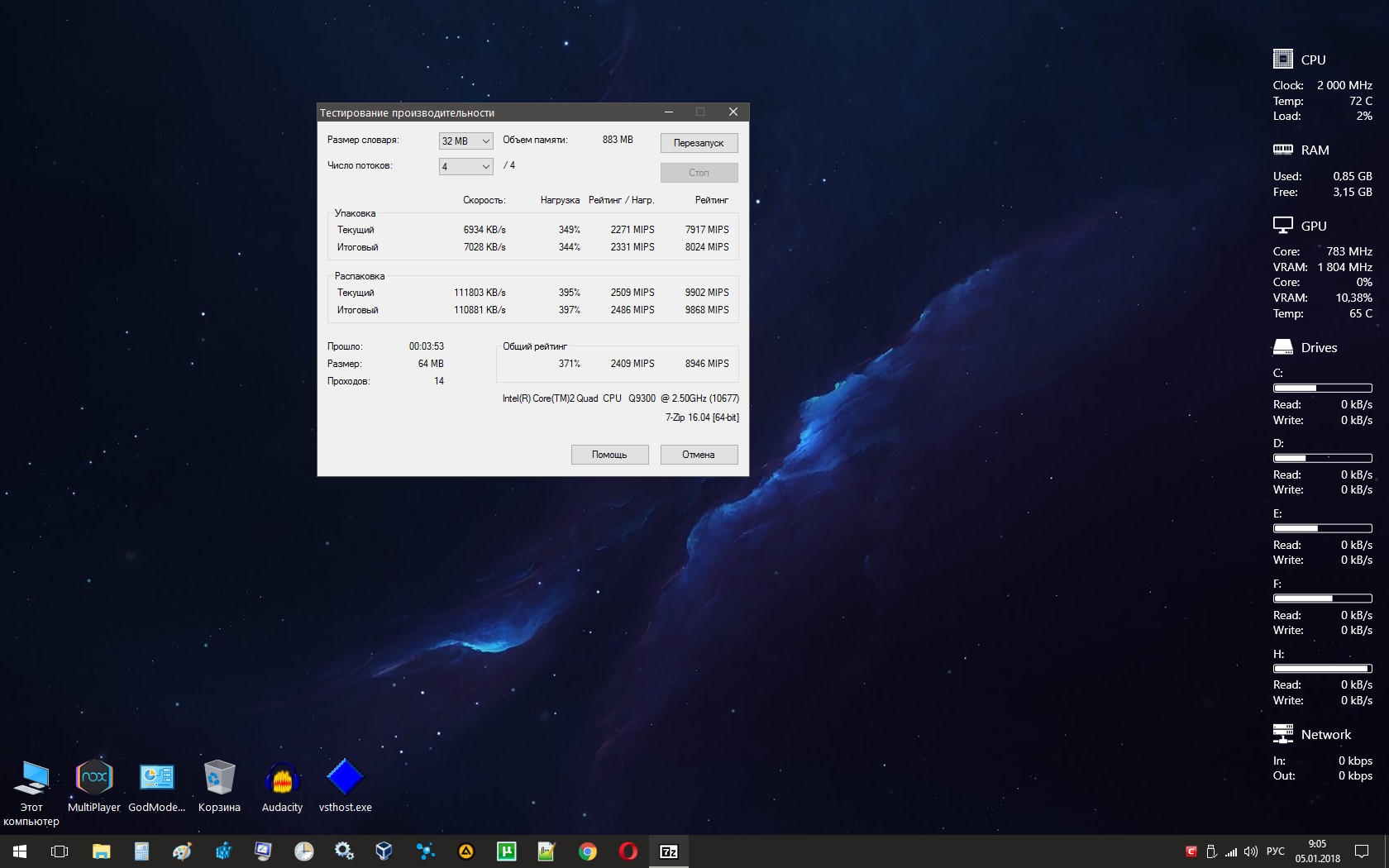

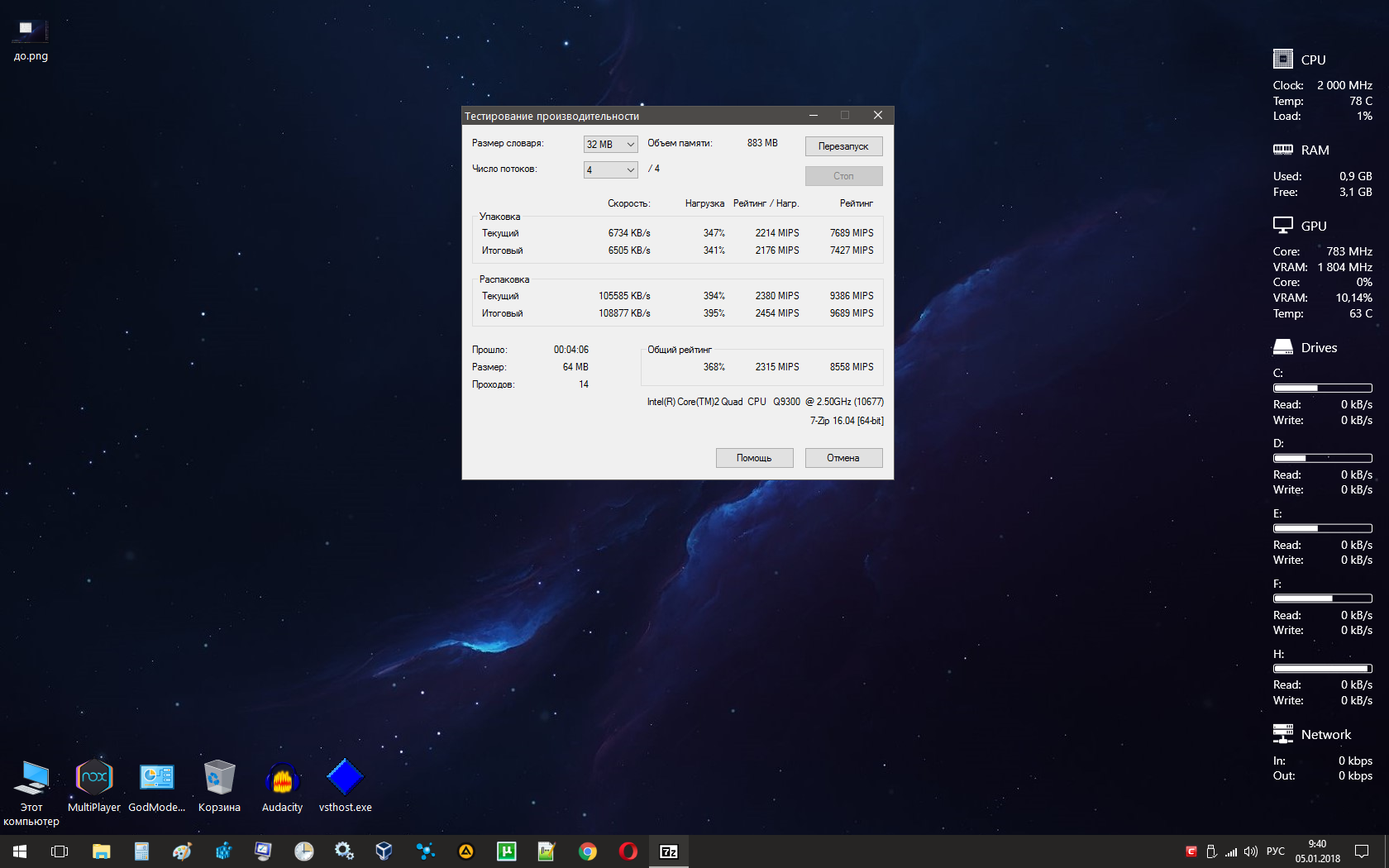

Компания Microsoft выпустила обновления безопасности для операционных систем Windows, исправляющие критические уязвимости в процессорах Intel, AMD и ARM, которые исправляют раскрытые на днях уязвимости Meltdown и Spectre. Патчи могут привести к снижению производительности на затронутых системах и не только. Ниже будут приведены 2 скриншота и пояснения к ним.

Да, я знаю, что это уже третий материал на GT/HH по данной проблеме.

Однако, к сожалению, до сих пор я не встречал хорошего русскоязычного материала — да в общем и с англоязычными, чего уж тут греха таить, та же проблема, там тоже многих журналистов изнасиловали учёные — в котором внятно раскладывалось бы по полочкам, что именно произошло 3 января 2018 года, и как мы будем с этим жить дальше.

Попробую восполнить пробел, при этом и не слишком влезая в глубины работы процессоров (ассемблера не будет, тонких подробностей постараюсь избегать там, где они не нужны для понимания), и описывая проблему максимально полно.

Тезисно: в прошлом году нашли, а в этом опубликовали информацию о самой серьёзной ошибке в процессорах за все десятилетия их существования. В той или иной степени ей подвержены все процессоры, используемые в настоящее время в настольных компьютерах, серверах, планшетах, смартфонах, автомобилях, самолётах, поездах, почте, телефоне и телеграфе. То есть — вообще все процессоры, кроме микроконтроллеров.

К счастью, подвержены они ей в разной степени. К несчастью, самый серьёзный удар пришёлся на самые распространённые процессоры — Intel, причём затронул он абсолютно все выпускающиеся и практически все эксплуатируемые (единственным исключением являются старые Atom, выпущенные до 2013 года) процессоры этой компании.

Читать полностью »