Старый добрый Proxmox с его контейнерами и виртуалками - по-прежнему рабочая лошадка многих компаний. И если нарезать много-много мелких контейнеров, то может случиться, что память куда-то девается со временем, а контейнеры падают в OOM без очевидной причины. Причем не все. Причем иногда. И зачастую проще перезапустить и ехать дальше чем разбираться. А причина есть, и она оказалось довольно проста.

Рубрика «lxc»

LXC теряли память и падали. И при чем же здесь tmpfs и journald?

2025-02-18 в 10:21, admin, рубрики: journald, lxc, oom, oom killer, proxmox, systemd, tmpfszapret в lxc-контейнере как шлюз для домашних устройств

2024-08-27 в 17:10, admin, рубрики: Debian, dpi, GRE, lxcВ попытках поднять zapret для всех домашних устройств решил поменять прошивку на роутере. Но мой Mikrotik напрочь отказался записывать прошивку Openwrt в ПЗУ. Поэтому мне понадобилось решение со стоковой прошивкой RouterOS. Хорошо, она поддерживает GRE‑туннели (примитивно, удобно).

У меня есть домашний «подкроватный» сервер работает на Debian и трудится в качестве «умного» дома, NAS'а, крутит Telegram‑ботов. Можно поднять zapret на нём и выбрать сервер шлюзом для всех домашних устройств.

Почему имеет смысл запускать zapret не на сервере, а в контейнере?

В изоляции. История появления и развития контейнеров

2023-06-15 в 11:00, admin, рубрики: cgroups, chroot, docker, freebsd, jail, kubernetes, linux, lxc, Open Virtuzzo, Open VZ, Solaris Containers, UNIX, vps, VServer, Warden, Блог компании Serverspace, виртуализация

У всего на свете есть своя история. В некоторых случаях она полна неожиданных поворотов, как сюжет детективного романа, в других довольно-таки проста и незатейлива. Имеется история и у двух самых популярных систем контейнеризации: Docker и Kubernetes. О появлении и эволюции развития этих востребованных технологий рассказывает сегодняшняя статья.

Читать полностью »

Эволюция Docker. Часть 1

2021-08-20 в 4:11, admin, рубрики: aufs, devops, docker, lxc, докер, контейнеры, Программирование, Серверное администрированиеВступление

20 марта 2013 года на конференции PyCon 2013, Соломон Хайкс (CEO компании dotCloud) выступил с пятиминутной презентацией The future of Linux Containers. В ней широкой общественности впервые была представлена внутренняя разработка компании dotCloud под названием Docker, а спустя несколько дней ее исходный код был выложен в открытый доступ. Хотя технологии Читать полностью »

Chromebook: заметки реального пользователя

2020-07-02 в 7:29, admin, рубрики: acer, Chromebook, chromeOS, Google Chrome, lxc, project crostini, Блог компании Selectel, гаджеты, Компьютерное железо, Ноутбуки

Два года назад моим вторым портативным компьютером стал Chromebook. В этой статье я расскажу о личном опыте использования устройства на базе ChromeOS.

Мне приходилось знакомиться с операционными системами, как вполне привычными (Windows, Linux, MacOS), так и с экзотикой (OS/2, QNX, Solaris, KolibriOS, ReactOS и подобными). Каждый раз я встречался и положительными, и отрицательными сторонами каждой из них. Перечислять их смысла нет, каждый делает выбор самостоятельно. Но для себя я определил некоторое количество критериев, которым должен соответствовать мой идеальный вариант операционной системы.

Читать полностью »

Базовые возможности LXD — системы контейнеров в Linux

2020-04-09 в 16:30, admin, рубрики: containers, devops, linux, lxc, LXD, виртуализация, Разработка под Linux

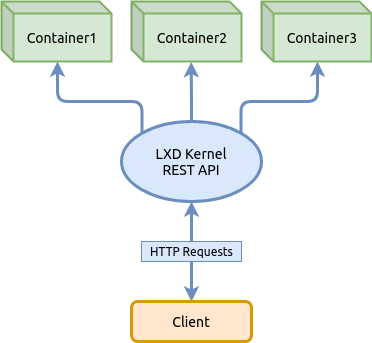

LXD — это системный менеджер контейнеров следующего поколения, так гласит источник. Он предлагает пользовательский интерфейс, похожий на виртуальные машины, но использующий вместо этого контейнеры Linux.

Ядро LXD — это привелегированный демон (сервис запущенный с правами root), который предоставляет REST API через локальный unix сокет, а также через сеть, если установлена соответствующая конфигурация. Клиенты, такие как инструмент командной строки поставляемый с LXD посылают запросы через этот REST API. Это означает, что независимо от того, обращаетесь ли вы к локальному хосту или к удаленному, все работает одинаково.

В этой статье мы не будем подробно останавливаться на концепциях LXD, не будем рассматривать все доступные возможности изложенные в документации в том числе недавнюю реализацию в последних версиях LXD поддержки виртуальных машин QEMU параллельно с контейнерами. Вместо этого мы узнаем только базовые возможности управления контейнерами — настроим пулы хранилищ, сеть, запустим контейнер, применим лимиты на ресурсы, а также рассмотрим как использовать снепшоты, чтобы вы смогли получить базовое представление о LXD и использовать контейнеры в Linux.

Как переехать с ESXi на KVM-LXD и не сойти с ума

2019-07-17 в 8:20, admin, рубрики: CRIU, devops, devopsconf, ESXi, kvm, linux, Linux Containers, LVM, lxc, LXD, Блог компании Конференции Олега Бунина (Онтико), виртуализация, Серверное администрированиеВ компании «Макснет Системы» в качестве гипервизора долгое время использовалась бесплатная версия VMware — ESXi, начиная с версии 5.0. Платная версия vSphere отпугивала моделью лицензирования, а у бесплатной был ряд недостатков, которые отсутствовали в платной, но с ними можно было смириться. Но когда в новых версиях ESXi новый веб-интерфейс отказался работать со старым, а мониторинг RAID-массивов перестал подавать признаки жизни, компания решила искать более универсальное и открытое решение. В компании уже был неплохой опыт и приятное впечатление от LXC — Linux Containers. Поэтому стало очевидно, что гипервизор мечты будет гибридным и сочетать для разных нагрузок KVM и LXD — эволюционное продолжение LXC. В поисках информации относительно KVM, компания сталкивалась с заблуждениями, граблями и вредными практиками, но тесты и время расставили все по местам.

О том, как справиться с переездом с ESXi на KVM и не проколоть колеса на граблях, расскажет Лев Николаев (maniaque) — администратор и разработчик высоконагруженных систем, тренер по информационным технологиям. Поговорим о Сети, хранилищах, контейнерах, KVM, LXD, LXC, provisioning и удобных виртуалках.

Читать полностью »

Уязвимость CVE-2019-5736 в runc, позволяющая получить права root на хосте

2019-02-12 в 9:10, admin, рубрики: kubernetes, lxc, runC, Блог компании Флант, информационная безопасность, контейнеры, системное администрирование, уязвимостиПрим. перев.: Минувшей ночью Aleksa Sarai, старший инженер по контейнерам из SUSE Linux, сообщил в почтовой рассылке oss-sec о критической уязвимости в безопасности runc/LXC, которая позволяет злоумышленнику, имеющему доступ в изолированный контейнер, получить привилегии root на хостовой системе. Поскольку проблема выявлена в эталонной реализации исполняемой среды для контейнеров — runc, — она затрагивает многочисленные контейнерные системы включая Docker/Moby, Podman, cri-o (и собственно Kubernetes). Ниже представлены подробности в виде перевода сообщения инженера в почтовую рассылку.

Я являюсь одним из мейнтейнеров runc (нижележащей среды исполнения контейнеров, используемой в Docker, cri-o, containerd, Kubernetes и т.п.). Недавно стало известно об уязвимости, которую мы проверили и пропатчили.Читать полностью »

Set-Top-Box и опыты с Андроид в контейнере LXC

2018-06-10 в 20:11, admin, рубрики: android, iptv, lxc, виртуализацияКак возникла странная необходимость запустить Android в Linux контейнере, и что из этого получилось

Предыстория

Запустить Android в контейнере LXC на мой взгляд, вполне логичное решение, если хочется иметь прозрачность и надёжность Bare Linux и использовать огромный потенциал хороших (и не очень хороших) сторонних приложений для Android. Так же данная конфигурация представляет интерес, как платформа для отладки собственного образа AOSP в условиях, максимально близких к боевым.Читать полностью »

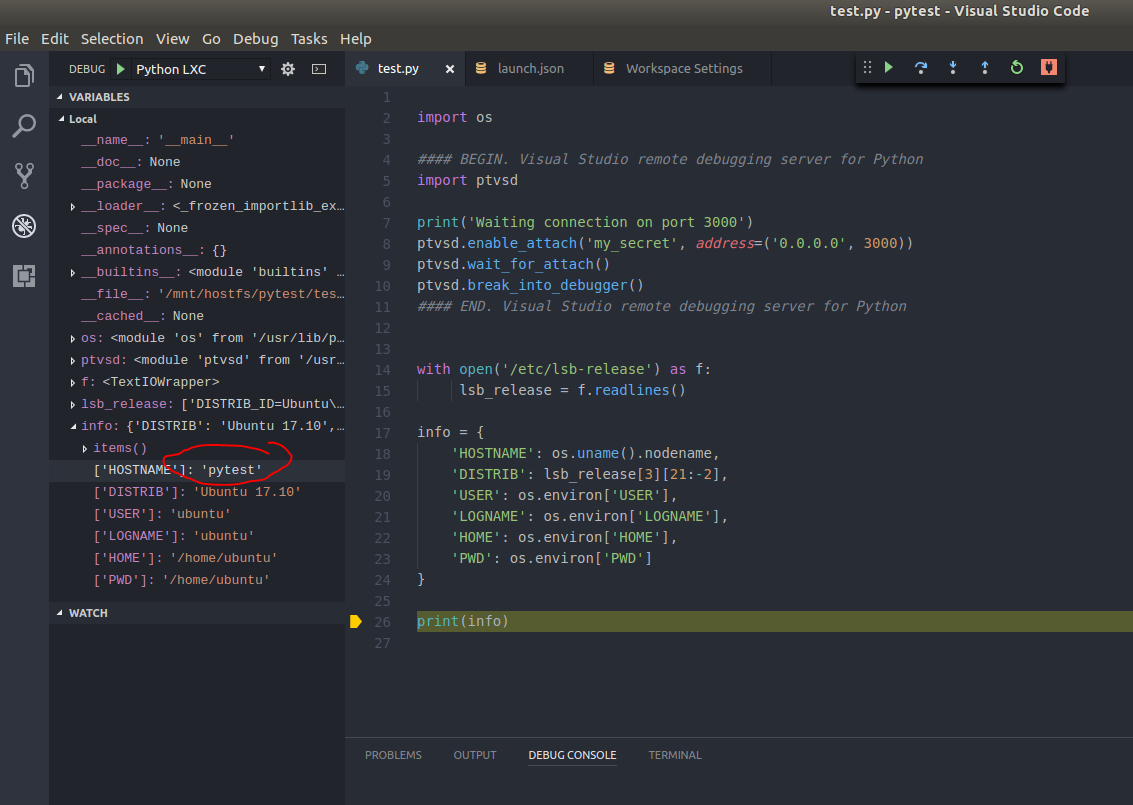

Запуск-отладка Python скриптов в контейнерах LXC-LXD из под VS Code

2017-11-10 в 8:00, admin, рубрики: linux, lxc, LXD, python, Ubuntu, Visual Studio, vs code, виртуализация, Программирование, Разработка под LinuxПривет!

В этой статье хочется поделится с вами настройкой девелоперского окружения под разработку скриптов на Python и запуск их в изолированном окружении, практически за пару кликов в редакторе VS Code.

В качестве изолированного окружения будет рассмотрена первичная настройка и создание контейнера на базе LXC под управлением ОС Ubuntu 17.10. Почему не Docker? Сложно ответить, выдать какие-то аргументы. От части концепция виртуализации ОС субъективно ближе по духу, чем виртуализация процессов, но принцип который здесь будет изложен, с некоторыми поправками, подойдет к запуску кода в Docker-контейнерах.

Что вы получите?

- Научитесь запускать в один клик python-скрипты в контейнере, а также удаленный debug из VS Code

- Узнаете как установить LXD, настроить сеть и запустить первый контейнер

- Ознакомитесь с установкой и настройкой редактора исходного кода VS Code, набором расширений которые позволят комфортно писать и отлаживать код.

Чего здесь не будет?

- Не будет полного обзора LXC/LXD, вам придется самостоятельно найти дополнительную информацию о Linux-контейнерах.

- Не будет рассмотрен python модуль virtualenv для создания виртуального окружения на хосте разработчика как альтернатива контейнерам.

- Не будет сравнения в духе Docker vs LXD, выводы вы сделаете самостоятельно на основании вашего опыта.