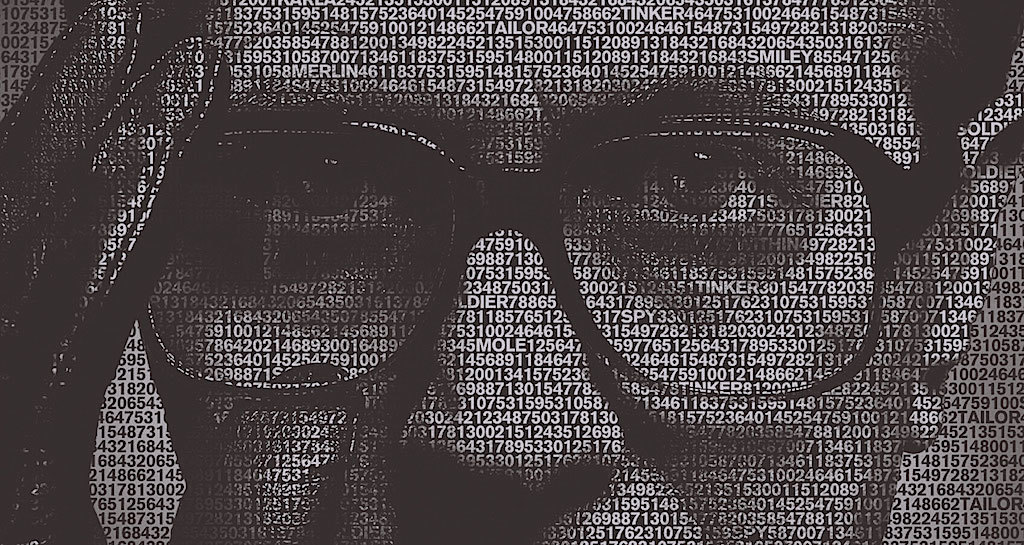

Трагическая история непризнанного гения. Эдвард Хепберн

Американец Эдвард Хепберн посвятил дисковым шифраторам лучшие порывы своего таланта. Хепберн был в таком восторге от своего творения, что даже написал целую оду в честь дискового шифратора.

На Западе появилось удивительное изобретение.

Это триумф многолетнего, неустанного, терпеливого труда

Решена многовековая, сложнейшая проблема.

Создан изумительный, совершенный шифр…

Его достоинства столь очевидны, что ни одно государство в мире

Не может его игнорировать.

Он – результат глубоких исследований, продиктованных необходимостью.

Теперь «Хеберн электрик код» властвует над всеми шифрами.

Рыцарь радио, страж сокровищ,

Мозг нации, гарант полной безопасности,

Сердце корабля, хранитель жизней

В борьбе грубой силы против интеллекта…

Непостижимая, хитроумнейшая загадка для науки,

Настолько глубокая, что берегитесь, коварные предатели!

Вокруг вас расставлена невидимая гениальная западня.

Мировая война продемонстрировала его крайнюю необходимость,

Ученые всех государств участвовали в жестоком состязании.

Лучшие умы человечества стремились добиться успеха.

И сейчас в центре мирового внимания – американское изобретение.

Громкое заявление, не правда ли?

Хепберн заинтересовался криптографией только в возрасте 40 лет. Изначально он создал шифрсистему, в которую входили две электрические пишущие машинки, соединенные между собой 26 проводами. Когда нажималась какая-либо клавиша на одной машинке, это приводило к тому, что на другой печаталась буква шифртекста. Провода оставались подсоединенными к одним и тем же контактам на протяжении всего периода Читать полностью »