Мы все привыкли только читать или слышать о чём-то тайном и непонятном. Чтобы столкнуться с чем-то таким лично, надо, как правило, или предпринять далёкое путешествие, или подгадать какое-то удачное время. Вдобавок, если речь об официальных учреждениях, то они ещё и охраняются — так просто к ним не подберёшься. Помните, пару лет назад был флэшмоб про «штурм» Зоны-51? Несколько миллионов человек со всех концов света собирались прорваться на секретную американскую авиабазу и посмотреть там на пришельцев. И чем всё закончилось? Правильно, ничем. Никто не пришёл, потому что, во-первых, добираться долго и дорого даже самим американцам, а во-вторых, охрана в таких местах шуток не любит и стреляет на поражение. Это неудивительно — никакая серьёзная организация не любит, чтобы в её деликатные дела мог сунуть нос любой желающий.

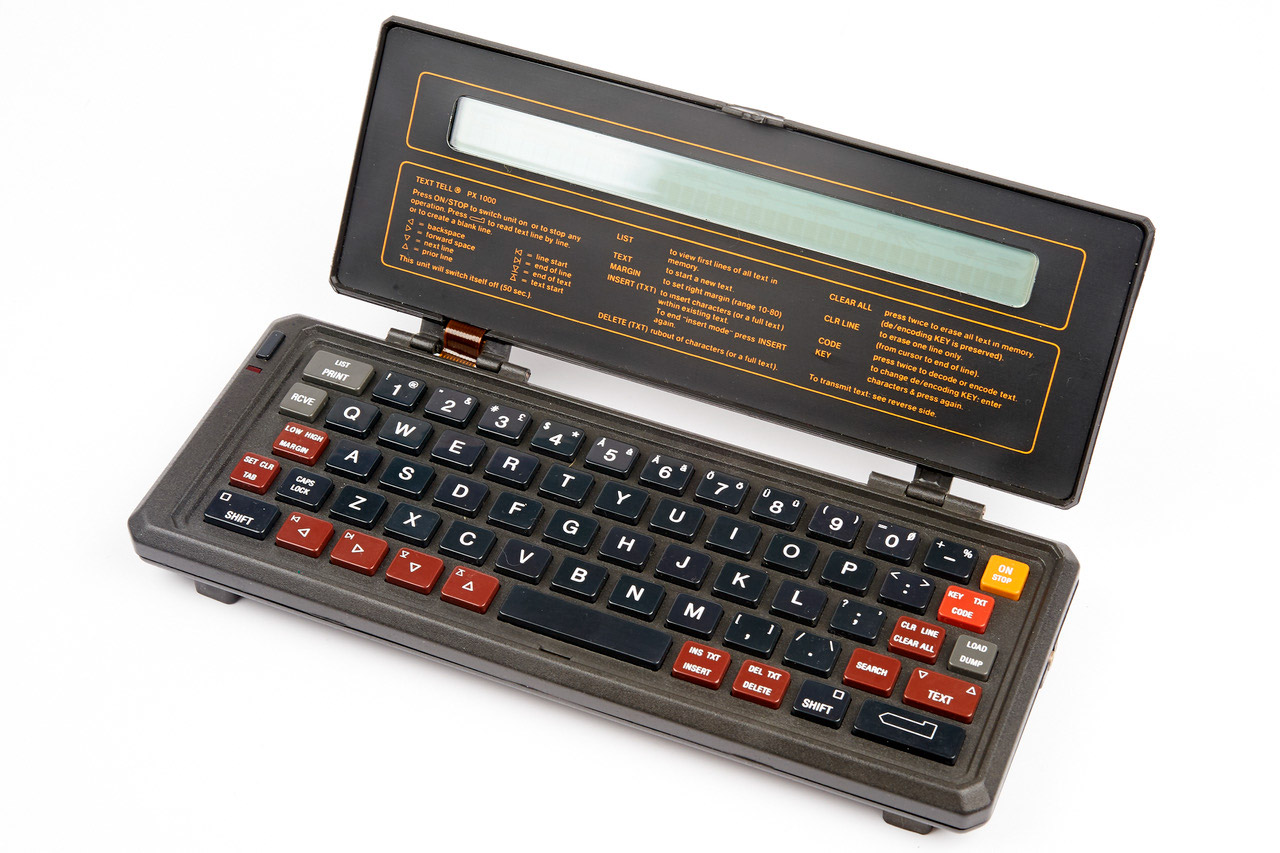

Есть, однако, заметное исключение из этого правила. Загадка, прикоснуться к которой может любой, буквально не выходя из дома. Для этого достаточно лишь купить радиоприёмник, способный ловить коротковолновый диапазон — стоят они совсем недорого, а при некотором везении можно бесплатно найти такой где-нибудь среди старого хлама на даче или в шкафу. Если неторопливо крутить ручку настройки, сканируя КВ-диапазон, несложно наткнуться на какой-либо звук — жужжание, гул, прерывистый писк. Это так называемый «маркер» — сигнал, который передаёт радиостанция. По громкости и чистоте его звучания легко определить, насколько точно вы настроились на нужную волну. Подождав достаточное время, можно услышать, как маркер затихнет и вместо него начнёт звучать голос, передающий бессмысленное сообщение. Это могут быть слова, короткие фразы или набор разрозненных букв, отрывки песен, но чаще всего — просто цифры. Сообщение повторяется несколько раз, после чего снова начинает звучать маркер.

Читать полностью »