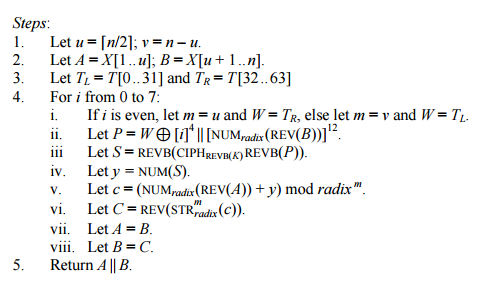

Привет, %username%! Сегодня у нас немного пятничная криптотема. В марте 2016 года вышла интересная публикация от NIST под номером 800-38G (pdf) и с очень интересным называнием Recommendation for Block Cipher Modes of Operation:Methods for Format-Preserving Encryption, в которой отписываются два алгоритма, позволяющие не менять формат данных при шифровании. То есть, если это будет номер кредитки 1234-3456-4567-6678, то после шифрования он тоже останется номером, просто другим. Например 6243-1132-0738-9906. И это не простой xor, там AES и вообще всё серьезно. Давайте немного поговорим о FPE вообще, и об одной из реализаций в частности.

Читать полностью »

Рубрика «криптография» - 59

Format preserving encryption или как правильно шифровать номера кредиток

2016-09-30 в 7:48, admin, рубрики: aes, format preserving encryption, fpe, Алгоритмы, Блог компании Virgil Security, Inc., информационная безопасность, криптография, метки: format preserving encryption, fpeОпорный алгоритм в Excel по В. Ф. Шаталову

2016-09-29 в 10:05, admin, рубрики: Excel, Алгоритмы, диффи-хеллмана, криптографияПедагог-новатор Виктор Федорович Шаталов в 70-х годах прошлого века разработал систему обучения с использованием опорных сигналов — взаимосвязанных ключевых слов, условных знаков, рисунков и формул с кратким выводом [1].

Опорным алгоритмом в Excel будем называть набор изображений и алгоритмов (формул), особым образом расположенных на Excel-листе, который помогает активизировать мышление обучающихся.

Блокчейн как «волшебная таблетка»?

2016-09-27 в 13:15, admin, рубрики: acronis, Блог компании Acronis, Inc, криптография, платежные системы, черновикПро блокчейн сегодня говорят все вокруг. На фоне общего хайпа вокруг блокчейна, его воспринимают в качестве «волшебной таблетки», с помощью которой можно решить все проблемы. Как это часто бывает, на деле все немного сложнее. Вице-президент по блокчейн Виктор Лысенко рассказал о том, как технология блокчейн перестала ассоциироваться с Bitcoin, захватила «сердца и умы» банковского сектора и в каких случаях стоит применять решения на ее основе, а в каких нет.

Обзор децентрализованных крипто-платформ. Часть1: Waves

2016-09-19 в 10:25, admin, рубрики: Ethereum, open source, Waves, web-payment.ru, биллинговые системы, Блог компании Web-payment.ru, блокчейн, децентрализованные платформы, краудфандинг, криптография, ноды, платежные системы, Смарт контракты, токенизация, токены, метки: Смарт контракты, токенизация, токены Этим постом мы — Web-Payment.ru — хотели бы открыть цикл обзоров блокчейн-платформ, основная цель которого — рассказать о возможностях практического применения технологии блокчейн для построения не только отдельных сервисов, но и целых цифровых экосистем. В своих обзорах мы будем рассказывать о системах, которые незаслуженно обделены вниманием на Хабре, но широко известны и обсуждаются в криптовалютной тусовке. В первом материале цикла речь пойдет об open source блокчейн-платформе Waves, которой к июню этого года в рамках краудфандинговой кампании удалось привлечь финансирование в размере 29 445 BTC, что по действовавшему на тот момент курсу составило более $15 млн. Я решил подробнее ознакомиться с функционалом этой децентрализованной платформы, специализирующейся на модели блокчейн-токенов, основными направлениями ее деятельности, а также стратегическими шагами руководства проекта.

Этим постом мы — Web-Payment.ru — хотели бы открыть цикл обзоров блокчейн-платформ, основная цель которого — рассказать о возможностях практического применения технологии блокчейн для построения не только отдельных сервисов, но и целых цифровых экосистем. В своих обзорах мы будем рассказывать о системах, которые незаслуженно обделены вниманием на Хабре, но широко известны и обсуждаются в криптовалютной тусовке. В первом материале цикла речь пойдет об open source блокчейн-платформе Waves, которой к июню этого года в рамках краудфандинговой кампании удалось привлечь финансирование в размере 29 445 BTC, что по действовавшему на тот момент курсу составило более $15 млн. Я решил подробнее ознакомиться с функционалом этой децентрализованной платформы, специализирующейся на модели блокчейн-токенов, основными направлениями ее деятельности, а также стратегическими шагами руководства проекта.

В отличие от базирующегося в Канаде ядра команды Ethereum и немецкой команды Lisk, костяк команды Waves работает в Москве.

Читать полностью »

Биткойн — деньги для всех

2016-09-01 в 7:00, admin, рубрики: биткойн, информационная безопасность, как это работает, криптография, платежные системы, ПрограммированиеПеревод книги Adam Tepper «Bitcoin — The People's Money». Книга представляет собой отличное введение в биткойн «с нуля», но может оказаться полезной и тем, кто уже разбирается в теме.

Reverse engineering тестового crackme от Лаборатории Касперского v2.0

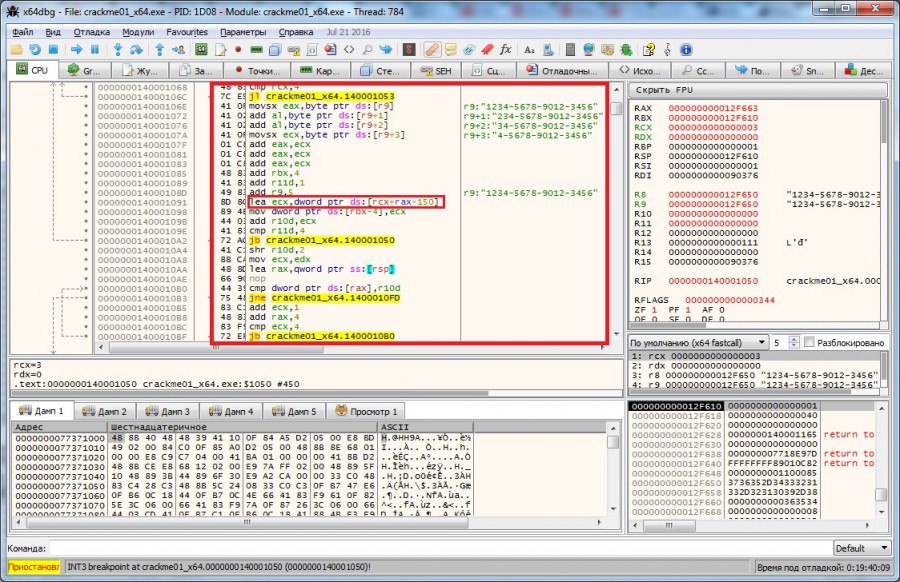

2016-08-26 в 1:04, admin, рубрики: crackme, ida pro, reverse engineering, x64dbg, Алгоритмы, информационная безопасность, криптография, отладка, реверс-инжинирингВ продолжение моего предыдущего разбора «Reverse engineering тестового crackme от Лаборатории Касперского». Нашел на просторах интернета ещё один вариант crackme от Лаборатории Касперского. Автор применил брутфорс для его решения. Этот грубый «крякерский» метод нам тут не подойдёт. Нас интересует разбор алгоритма проверки лицензионного ключа. Можно, конечно, сделать огромную выборку правильных ключей и попробовать найти закономерность, но мне кажется, что лучше немного пореверсить. И так начнем. Начало у crackme такое же, как и в предыдущей статье: ключ должен содержать 19 символов, каждый 5-ый символ должен быть "-" и все символы должны быть цифрами. Перейдем к интересному. Используем в качестве пробного ключа 1234-5678-9012-3456.

Reverse engineering тестового crackme от Лаборатории Касперского

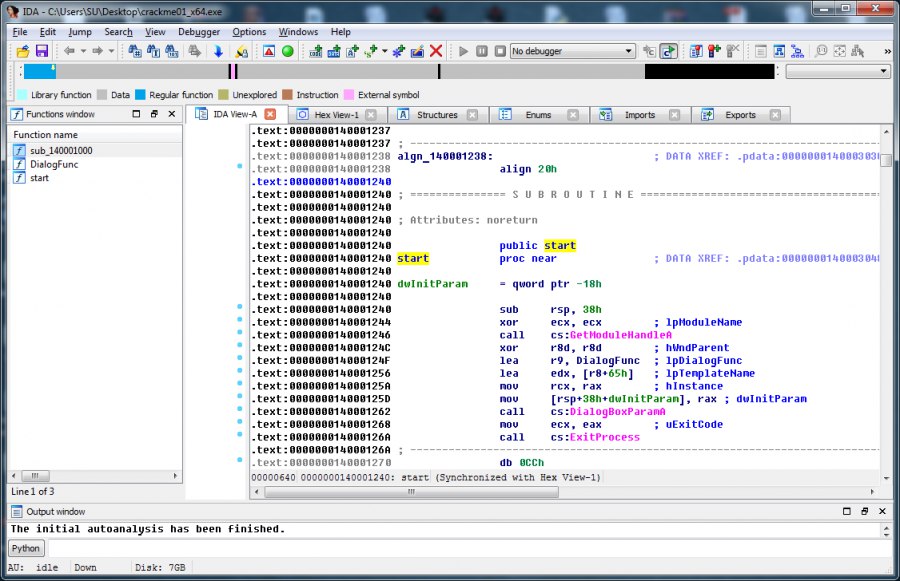

2016-08-25 в 15:26, admin, рубрики: crackme, ida pro, reverse engineering, x64dbg, Алгоритмы, информационная безопасность, криптография, отладка, реверс-инжинирингПриветствую сообщество! Давным давно, в 2013 году на Хабре был опубликован пост. В нём был предложен тестовый crackme для претендентов на позицию вирусного аналитика. Убедившись, что полного разбора тестового файла в интернете нет, я решил написать свой разбор. И так, приступим. Crackme 64-разрядный. Запустим его в IDA Pro.

Расшифровка базы данных KeePass: пошаговое руководство

2016-08-19 в 9:12, admin, рубрики: AES-256, cryptography, keepass, sha256, Блог компании Третий пин, информационная безопасность, криптография, Программирование

На днях мне нужно было реализовать расшифровку базы данных KeePass. Меня поразило то, что нет ни одного документа и ни одной статьи с исчерпывающей информацией об алгоритме расшифровки файлов .kdb и .kdbx с учетом всех нюансов. Это и побудило меня написать данную статью.

На данный момент существует 2 версии KeePass:

- KeePass 1.x (генерирует файлы .kdb);

- KeePass 2.x (генерирует файлы .kdbx).

Структура файла с базой данных KeePass (.kdb, .kdbx) состоит из 3 частей:

- Подпись (не зашифрована);

- Заголовок (не зашифрован);

- Данные (зашифрованы).

Далее я подробно расскажу о том, как дешифровать базу данных KeePass 1.x и KeePass 2.x.

В библиотеке шифрования Libgcrypt обнаружена критическая уязвимость, существовавшая 18 лет

2016-08-18 в 9:48, admin, рубрики: GnuPG, libgcrypt, Блог компании Positive Technologies, информационная безопасность, криптография, Разработка под Linux, уязвимостиКоманда GnuPG Project опубликовала сообщение о том, что в популярной библиотеке Libgcrypt содержится критическая уязвимость. Ошибка была обнаружена экспертами Технологического института немецкого города Карлсруэ Феликсом Дёрре (Felix Dörre) и Владимиром Клебановым.

Уязвимость содержится в генераторе случайных чисел Libgcrypt — она позволяет атакующему, который получил 4640 битов из генератора легко предсказать следующие 160 бит его вывода. Это открывает возможность для взлома ключей шифрования. Ошибка присутствует в Libgcrypt и GnuPG версий, выпущенных до 17 августа 2016 года, для всех платформ. Как указано в сообщении GnyPG Project, этот баг существует с 1998 года.

Читать полностью »