Подцепить что-нибудь вредоносное на более-менее современной версии Android не так уж и просто. В большинстве случаев атака проводится с применением социальной инженерии, да такой лютой, что жертва сама разрешает в настройках системы установку приложений из левых источников, сама скачивает и сама же устанавливает троянца на свой смартфон. И нам вроде бы уже не страшно, потому что это не про нас. Но нашлись ребята с выдумкой и по нашу душу, которые начали продавать аппараты со встроенным зловредом, причем через солидные магазины.

Подцепить что-нибудь вредоносное на более-менее современной версии Android не так уж и просто. В большинстве случаев атака проводится с применением социальной инженерии, да такой лютой, что жертва сама разрешает в настройках системы установку приложений из левых источников, сама скачивает и сама же устанавливает троянца на свой смартфон. И нам вроде бы уже не страшно, потому что это не про нас. Но нашлись ребята с выдумкой и по нашу душу, которые начали продавать аппараты со встроенным зловредом, причем через солидные магазины.

Читать полностью »

Рубрика «криптография» - 54

Security Week 11: 38 зараженных смартфонов, ФБР плачет от шифрования, Google снова подлатал Chrome

2017-03-17 в 14:04, admin, рубрики: android, Google, Google Chrome, Блог компании «Лаборатория Касперского», информационная безопасность, криптография, ФБРА ты хто такой? Эволюция протоколов аутентификации MySQL и MariaDB в лицах

2017-03-14 в 14:44, admin, рубрики: Ed25519, mysql, public key, sha1, sha2, информационная безопасность, криптография В далекие времена, до фейсбука и гугла, когда 32 мегабайта RAM было дофига как много, security была тоже… немножко наивной. Вирусы выдвигали лоток CD-ROM-а и играли Янки Дудль. Статья «Smashing the stack for fun and profit» уже была задумана, но еще не написана. Все пользовались telnet и ftp, и только особо продвинутые параноики знали про ssh.

В далекие времена, до фейсбука и гугла, когда 32 мегабайта RAM было дофига как много, security была тоже… немножко наивной. Вирусы выдвигали лоток CD-ROM-а и играли Янки Дудль. Статья «Smashing the stack for fun and profit» уже была задумана, но еще не написана. Все пользовались telnet и ftp, и только особо продвинутые параноики знали про ssh.

Вот примерно в это время, плюс-минус год, родился MySQL и были в нем юзеры, которых надо было не пускать к чужим данным, но пускать к своим.

Michael Widenius (или просто Monty) явно был знаком с параноидальными безопасниками не понаслышке, чего стоит один такой момент (из исходников, global.h):

/* Paranoid settings. Define I_AM_PARANOID if you are paranoid */

#ifdef I_AM_PARANOID

#define DONT_ALLOW_USER_CHANGE 1

#define DONT_USE_MYSQL_PWD 1

#endif

Так что неудивительно, что пароли в MySQL открытым текстом не передавались никогда. Передавались случайные строки на основе хешей. А конкретно, первый протокол аутентификации (цитируется по mysql-3.20, 1996) работал так:

Читать полностью »

Как я настраивал новые утилиты по работе с электронной подписью в Linux

2017-03-09 в 6:47, admin, рубрики: Rosa Crypto Tool, Trusted eSign, Блог компании «Актив», информационная безопасность, криптография, криптопро, рутокен эцп

Поговорим немного про средства электронной подписи (ЭП) с использованием отечественных ГОСТ-алгоритмов в Linux. Несмотря на то, что различные средства и интерфейсы по работе с ЭП в Linux развиты даже лучше, чем в Windows, использовать их не так просто.

Такое положение вещей сохранялось последние несколько лет. Но с конца 2016 года ситуация изменилась в лучшую сторону. Появилось сразу два продукта, которые позволяют работать с электронной подписью по стандарту ГОСТ и шифрованием без использования консоли – это Rosa Crypto Tool и Trusted eSign. Оба эти продукта для работы с криптографией используют «КриптоПро CSP» для Linux. Поэтому, перед тем как обратиться к описанию самих продуктов, поговорим немного про «КриптоПро CSP».Читать полностью »

Алгоритм шифрования на основе элементарных клеточных автоматов

2017-03-06 в 7:25, admin, рубрики: c++, алгоритм шифрования, Алгоритмы, клеточные автоматы, криптографияЗдравствуйте, дорогие жители ! В этой публикации (а, скорее всего, и цикле) я расскажу о моей реализации одного из алгоритмов шифрования. Почему о реализации? Потому что идея не нова, и утверждать то, что задумка принадлежит именно мне, нельзя. Но способ достаточно интересный, поэтому узнать о нём стоит.

В этой части я достаточно кратко опишу принцип работы самого алгоритма и мою реализацию.

Читать полностью »

Объяснение блокчейна для веб-разработчиков

2017-03-03 в 7:30, admin, рубрики: информационная безопасность, криптография, перевод, платежные системыПредисловие переводчика

Предлагаю читателям Хабрахабра перевод статьи «The Blockchain Explained to Web Developers, Part 2: In Practice» за авторством Francois Zaninotto. Эту статью я нашел в блоге компании Marmelab. Статья представляет собой отличное введение в технологию блокчейн «с нуля», но может оказаться интересной и для тех, кто уже «в теме». Она касается не только того, как работает блокчейн, но и перспектив его развития, а также с чего начать, если вы хотите создать свой проект, использующий блокчейн.

Объяснение блокчейна для веб-разработчиков, Часть первая: Теория

Блокчейн – это новая популярная технология. Даже если вы не слышали о ней, вы, вероятнее всего, знаете о Bitcoin. Блокчейн — это одна из фундаментальных технологий на которых основан Bitcoin. Эксперты говорят, что блокчейн вызовет революцию схожую с той, которую некогда вызвал Интернет. Но что это на самом деле и как его можно использовать для создания приложений? Эта статья является первой в серии из трех, рассказывающей о феномене Блокчейна. Мы обсудим теорию, покажем фактический код и поделимся своим опытом, основанным на реальном проекте.

Читать полностью »

SK Telecom начинает работу над квантовыми криптосистемами

2017-02-28 в 13:34, admin, рубрики: 1cloud, Блог компании 1cloud.ru, информационная безопасность, криптографияКомпании SK Telecom и Nokia разработали прототип квантовой криптографической системы, который продемонстрировали в понедельник на выставке Mobile World Congress в Барселоне. Этим совместным проектом компании надеются подтолкнуть операторов связи и производителей серверного оборудования к работе над безопасными сетями следующего поколения.

Линус Торвальс высказался о коллизиях SHA-1 в репозиториях Git: бояться нечего

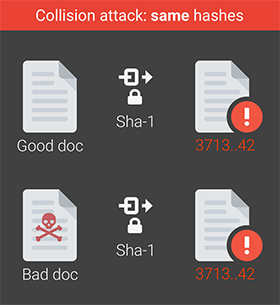

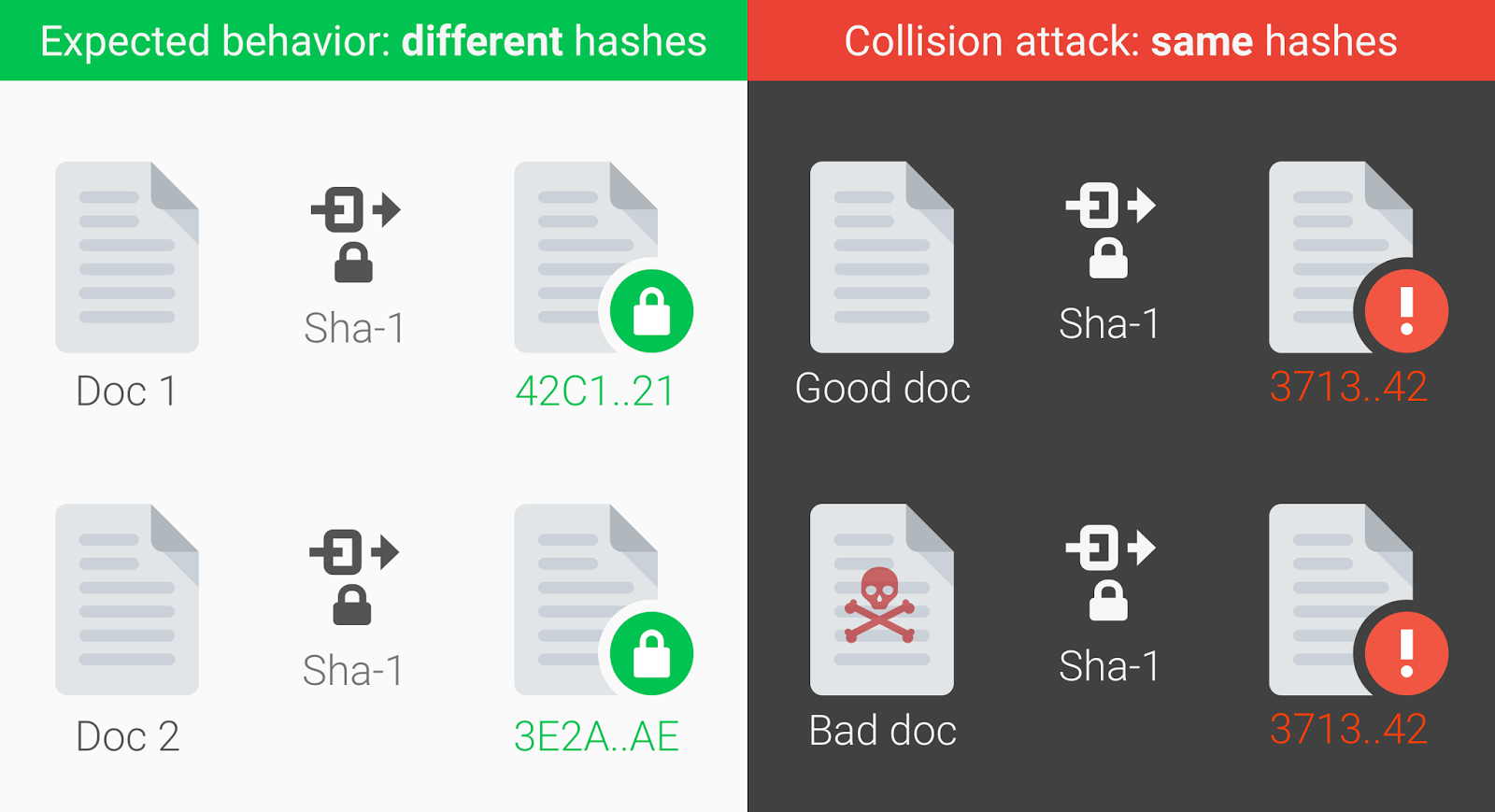

2017-02-26 в 15:07, admin, рубрики: Git, sha-1, информационная безопасность, коллизии, криптография, Линус Торвальдс, Системы управления версиями, хеш-функция Несколько дней назад сотрудники компании Google и Центра математики и информатики в Амстердаме представили первый алгоритм генерации коллизий для SHA-1. За десять лет существования SHA-1 не было известно ни об одном практическом способе генерировать документы с таким же хешем SHA-1 и цифровой подписью, как в другом документе, но теперь такая возможность появилась.

Несколько дней назад сотрудники компании Google и Центра математики и информатики в Амстердаме представили первый алгоритм генерации коллизий для SHA-1. За десять лет существования SHA-1 не было известно ни об одном практическом способе генерировать документы с таким же хешем SHA-1 и цифровой подписью, как в другом документе, но теперь такая возможность появилась.

Хеш-функция SHA-1 используется повсеместно, поэтому известие о генерации документов с идентичным хешей вызвало естественную обеспокоенность у пользователей. В том числе у пользователей системы управления версиями Git, в которой тоже используются хеши SHA-1. Развёрнутый ответ на эти опасения дал Линус Торвальс. Если вкратце, то бояться нечего.

Читать полностью »

Первый способ генерации коллизий для SHA-1

2017-02-23 в 18:44, admin, рубрики: Git, sha-1, SHA-256, SHA-3, TLS, брутфорс, информационная безопасность, криптография, поиск коллизий, хеш-функция, хеширование

Коллизии существуют для большинства хеш-функций, но для самых хороших из них количество коллизий близко к теоретическому минимуму. Например, за десять лет с момента изобретения SHA-1 не было известно ни об одном практическом способе генерации коллизий. Теперь такой есть. Сегодня первый алгоритм генерации коллизий для SHA-1 представили сотрудники компании Google и Центра математики и информатики в Амстердаме.

Вот доказательство: два документа PDF с разным содержимым, но одинаковыми цифровыми подписями SHA-1.

Передовая блокчейн-технология для реального мира

2017-02-22 в 15:55, admin, рубрики: Waves, Блог компании Waves, блокчейн, децентрализация, децентрализованные системы, Криптовалюты, криптография, обработка данных, токены, финансы Платформа Waves выросла из желания сделать существующие блокчейн-разработки по-настоящему доступными для мира бизнес-приложений. Несмотря на раннюю стадию своего развития — технология существует всего 7 лет — блокчейны уже сейчас могут предложить миру на удивление много. И хотя здесь я не рассматриваю закрытые блокчейн-решения, нельзя не отметить довольно высокий уровень их зрелости и практичности. Что же касается Waves, то мы полностью сосредоточились на открытых блокчейн-технологиях, и стремимся сделать так, чтобы они уже сейчас нашли практическое применение в мире бизнеса.

Платформа Waves выросла из желания сделать существующие блокчейн-разработки по-настоящему доступными для мира бизнес-приложений. Несмотря на раннюю стадию своего развития — технология существует всего 7 лет — блокчейны уже сейчас могут предложить миру на удивление много. И хотя здесь я не рассматриваю закрытые блокчейн-решения, нельзя не отметить довольно высокий уровень их зрелости и практичности. Что же касается Waves, то мы полностью сосредоточились на открытых блокчейн-технологиях, и стремимся сделать так, чтобы они уже сейчас нашли практическое применение в мире бизнеса.

Возможность создавать специализированные блокчейн-токены и упрощать с их помощью взаимодействие — основной элемент, на который делает акцент платформа Waves. Всякий бизнес должен иметь под рукой простой способ выпустить специализированный токен, который можно будет использовать в качестве составного элемента бизнес-приложений. Игровые валюты, краудфандинг, внутренние валюты, ваучеры и программы лояльности — все эти области немало выигрывают от использования открытых блокчейнов. По существу, открытые блокчейны берут на себя и обеспечивают сетевую инфраструктуру и системный аудит. Для бизнеса это все равно, что открыть дверь в новое измерение.

Читать полностью »

nodejs: SSO-авторизация через Kerberos

2017-02-16 в 9:16, admin, рубрики: active directory, kerberos, node.js, SSO, криптография, Разработка веб-сайтовВсё гениальное просто. Но до этой простоты нужно перечитать тысячи мануалов. Поэтому, разобравшись, мне захотелось написать quick start по тому, как сделать прозрачную авторизацию в Web-приложении для пользователя, авторизованного в AD, и поделиться своим тестовым проектом. Интересен взгляд со стороны.