Настоящая статья описывает процесс настройки двухфакторной аутентификации с использованием смарт-карт JaCarta PKI разработки компании «Аладдин Р.Д.» в виртуальной среде Citrix XenDesktop версии 7.x.

Читать полностью »

Рубрика «криптография» - 49

Настройка аутентификации в Citrix XenDesktop 7.x c использованием смарт-карт JaCarta PKI

2017-07-28 в 6:51, admin, рубрики: citrix, citrix xendesktop, JaCarta, JaCarta PKI, vdi, Аладдин Р.Д., аутентификация, Блог компании Аладдин Р.Д., информационная безопасность, криптография, системное программирование, смарт-картаЕсть ли альтернатива MS Windows, IE и CSP при доступе в личные кабинеты порталов Госзакупок, ФНС России и Госуслуг

2017-07-26 в 13:17, admin, рубрики: IT-стандарты, PKCS#11, PKI, Анализ и проектирование систем, браузеры, госзакупки, госуслуги, информационная безопасность, криптография, сертификаты x.509, скзи

И сразу дадим ответ – да, можно и нужно, только не отказаться, а дать гражданам и организациям возможность использовать и другие операционные системы, браузеры и средства криптографической защиты информации (СКЗИ). Ответим на вопрос и как – соблюдать стандарты и технологии. Почему бы для доступа в личные кабинеты не использовать авторизованный доступ по протоколу https? И тогда нет необходимости в использования только CSP а ля Микрософт с поддержкой российской криптографии. Тогда автоматом станут востребованы и токены PKCS#11 и как международный стандарт, так и стандарт, поддерживаемый ТК-26, стандарты PKCS#12 (тем же ТК-26), может что-то другое, но стандартное. В этом случае речь уже будет идти не об MS Windows, Interner Explorer и CSP, а о браузерах или других программ с поддержкой https с российскими шифрсьютами. Это может быть и Internet Explorer, и модификации того же Mozilla Firefox, наконец Google Chrome или прокси типа stunnel.

Читать полностью »

Квантовый протокол распределения ключей BB84

2017-07-23 в 22:44, admin, рубрики: BB84, квантовая криптография, криптография, учебникДанный текст будет являться новой главой для учебного пособия по защите информации кафедры радиотехники и систем управления МФТИ (ГУ). Полностью учебник доступен на github. На хабре я же планирую выкладывать новые «большие» куски, во-первых, чтобы собрать полезные комментарии и замечания, во-вторых, дать сообществу больше обзорного материала по полезным и интересным темам.

В 1984 году Чарлз Беннет (англ. Charles Henry Bennett) и Жиль Брассар (фр. Gilles Brassard) предложили новый квантовый протокол распределения ключа. Как и другие протоколы его целью является создание нового сеансового ключа, который в дальнейшем можно использовать в классической симметричной криптографии. Однако особенностью протокола является использование отдельных положений квантовой физики для гарантии защиты получаемого ключа от перехвата злоумышленником.

До начала очередного раунда генерации сеансового ключа предполагается, что у Алисы и Боба, как участников протокола, имеется:

- квантовый канал связи;

- классический канал связи.

Протокол гарантирует, что вмешательство злоумышленника в протокол можно заметить вплоть до тех пор, пока злоумышленник не сможет контролировать и на чтение, и на запись все каналы общения сразу.

Пишем виртуальную машину Ethereum’а на языке Elixir. Часть 0

2017-07-22 в 10:44, admin, рубрики: Elixir/Phoenix, криптография, метки: bitc, Elixir, elixir-lang, EthereumНе так давно хайп вокруг блокчейна и криптовалют коснулся и меня, и я решил разобраться, что же это такое и почему эта тема сейчас так популярна. По-моему мнению, самый лучший способ разобраться в какой-либо технологии — это попытаться самому реализовать эту технологию, поэтому в качестве подопытного кролика я взял Ethereum — децентрализованную платформу на основе блокчейна.

Критическая уязвимость в multisig кошельке Parity, хакерами выведен $31 миллион в ethereum (обновлено)

2017-07-19 в 21:16, admin, рубрики: aeternity, Ethereum, parity, swarm city, информационная безопасность, криптография, надо срочно придумать своё ICO, это вам не банкИз-за уязвимости в коде смарт-контракта multisig кошелька Parity (1.5 и более поздний) хакер смог вывести монет ethereum в эквиваленте 31 миллиона долларов.

Объяснение механизма атаки вкратце: функция initWallet() в коде, позволяющая определить владельца кошелька, оказалась публичной, и её мог вызвать любой человек. После переопределения владельца оставалось только перевести деньги. Более полное объяснение (на англ.)

Кошелёк хакера: etherscan.io/address/0xb3764761e297d6f121e79c32a65829cd1ddb4d32

(уже начался перевод средств на другие адреса)

Группа white hats смогла вывести эфира в 76 миллионов долларов (и ещё 80 миллионов в различных токенах) с уязвимых кошельков для защиты средств

etherscan.io/address/0x1dba1131000664b884a1ba238464159892252d3a

Были украдены деньги с кошельков следующих ICO:

- Edgeless Casino

- Swarm City

- æternity blockchain

3D Блокчейн. Доказательство на лицо (PoF)

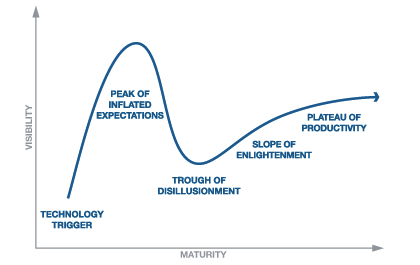

2017-07-19 в 12:01, admin, рубрики: bitcoin, blockchain, open source, proof-of-face, Proof-of-stake, биткоин, блокчейн, информационная безопасность, криптография, платежные системы Моя склонность — всё подвергать сомнению и блокчейн[1] не оказался исключением. Давайте взглянем на Цикл зрелости технологии (Gartner Hype Cycles). Где по Вашему находится Блокчейн? Естественно каждый для себя определит своё нахождение на том или ином цикле, которое свойственно проекту на каком-то из стадий разработки. Кто-то во всю развивает бизнес приложение и видит будущие горизонты, а кто-то только начинает знакомство. Но если взглянуть шире? Блокчейн неоспоримо засел в мысли и показал большой потенциал по трансформации многих сегментов взаимоотношения людей. Но у меня остаётся доля сомнения в отношении некоторых текущих принципов его работы. В итоге, я вижу эту стадию где-то на уровне пика завышенных ожиданий (Peak of inflated expectations) — общественный ажиотаж с чрезмерным энтузиазмом и нереалистичными ожиданиями. Что означает, впереди ещё ждать такие циклы как: Избавление от иллюзий, Преодоление недостатков, Плато продуктивности.

Моя склонность — всё подвергать сомнению и блокчейн[1] не оказался исключением. Давайте взглянем на Цикл зрелости технологии (Gartner Hype Cycles). Где по Вашему находится Блокчейн? Естественно каждый для себя определит своё нахождение на том или ином цикле, которое свойственно проекту на каком-то из стадий разработки. Кто-то во всю развивает бизнес приложение и видит будущие горизонты, а кто-то только начинает знакомство. Но если взглянуть шире? Блокчейн неоспоримо засел в мысли и показал большой потенциал по трансформации многих сегментов взаимоотношения людей. Но у меня остаётся доля сомнения в отношении некоторых текущих принципов его работы. В итоге, я вижу эту стадию где-то на уровне пика завышенных ожиданий (Peak of inflated expectations) — общественный ажиотаж с чрезмерным энтузиазмом и нереалистичными ожиданиями. Что означает, впереди ещё ждать такие циклы как: Избавление от иллюзий, Преодоление недостатков, Плато продуктивности.

Поэтому, если Вам интересна критика и предположение иного подхода в определении консенсуса, то добро пожаловать под кат.

Читать полностью »

Блокчейн: революция, к которой мы не готовы

2017-07-18 в 10:55, admin, рубрики: blockchain, Блог компании Everyday Tools, блокчейн, Исследования и прогнозы в IT, криптовалюта, криптография, финансы в ITПредставьте, что можно было бы заключить сделку с незнакомым человеком, даже не испытывая к нему доверия. Представьте, что можно было бы вложить деньги в банк, даже не испытывая к нему доверия. Представьте, что можно было бы рассчитывать на справедливость и законность действий государства, даже не испытывая к нему доверия.

Что бы тогда произошло?

Мир бы изменился.

И именно такие перспективы и обещает нам блокчейн.

В прессе сейчас только и разговоров, что о криптовалюте, в основе которой лежит именно блокчейн: по большей части это объясняется высокими ценами, волатильностью и скандальными историями о фиаско вроде тех, которые постигли Mt. Gox и The Silk Road.

Но то, что сейчас происходит, гораздо масштабнее, чем просто цифровая валюта.

Читать полностью »

Постквантовая реинкарнация алгоритма Диффи-Хеллмана: вероятное будущее (изогении)

2017-07-17 в 13:57, admin, рубрики: Алгоритмы, Блог компании «Актив», изогении, информационная безопасность, криптография, метки: изогении

Сегодня мы снова поговорим про протокол Диффи-Хеллмана, но уже построенный на более необычных конструкциях — изогениях, которые признаны устойчивыми к атакам на будущем квантовом компьютере. Квантовый компьютер, который сможет удержать в связанном состоянии порядка нескольких тысяч кубит, позволит находить закрытые ключи по открытым ключам у всех используемых сейчас асимметричных криптосистем. Число кубит для взлома RSA равно удвоенному числу бит в модуле (т.е. для разложения на множители модуля RSA длиной 2048 бит потребуется 4096 кубит). Для взлома эллиптических кривых необходимы более скромные мощности «квантового железа»: для решения задачи ECDLP для кривых над простым полем (такие кривые есть и в отечественном стандарте подписи ГОСТ Р 34.10-2012 и в американском ECDSS) c модулем кривой длиной n бит требуется 6n кубит (т. е. для модуля в 256 бит надо ~ 1536 кубит, а для 512 бит ~ 3072 кубит). На днях российско-американская группа ученых установила мировой рекорд, удержав в связанном состоянии 51 кубит. Так что у нас есть еще немного времени для изучения изогений (а также решеток, кодов, multivariate и подписей, основанных на хэшах).

Кстати, изогении считаются одним из наиболее вероятных кандидатов на победу на конкурсе NIST постквантовых алгоритмов для замены RSA и эллиптических кривых в ближайшие несколько лет. Читать полностью »

Постквантовая криптография и закат RSA — реальная угроза или мнимое будущее?

2017-07-17 в 5:44, admin, рубрики: ctf, Microsoft SIDH, Блог компании НеоБИТ, изогении, информационная безопасность, квантовый компьютер, криптография, математика, постквантовая криптография, эллиптические кривые RSA, эллиптические кривые, квантовый компьютер, изогении… На первый взгляд, эти слова напоминают какие-то заклинания, но все куда

RSA, эллиптические кривые, квантовый компьютер, изогении… На первый взгляд, эти слова напоминают какие-то заклинания, но все куда проще сложнее, чем кажется!

Необходимость перехода к криптографии, устойчивой к атаке на квантовом компьютере, уже официально анонсирована NIST и NSA, из чего вывод довольно-таки простой: пора вылезать из зоны комфорта!

А значит, стоит отходить от старой доброй RSA и даже, вероятно, от полюбившихся многим эллиптических кривых и узнавать новые, не менее интересные примитивы, способные обезопасить конфиденциальную информацию.

Чтобы разобраться в тонкостях криптографии на эллиптических кривых, проследить новомодные веяния постквантовой криптографии и даже прикоснуться к ней с помощью библиотеки Microsoft SIDH, добро пожаловать под кат, %username%!

Читать полностью »