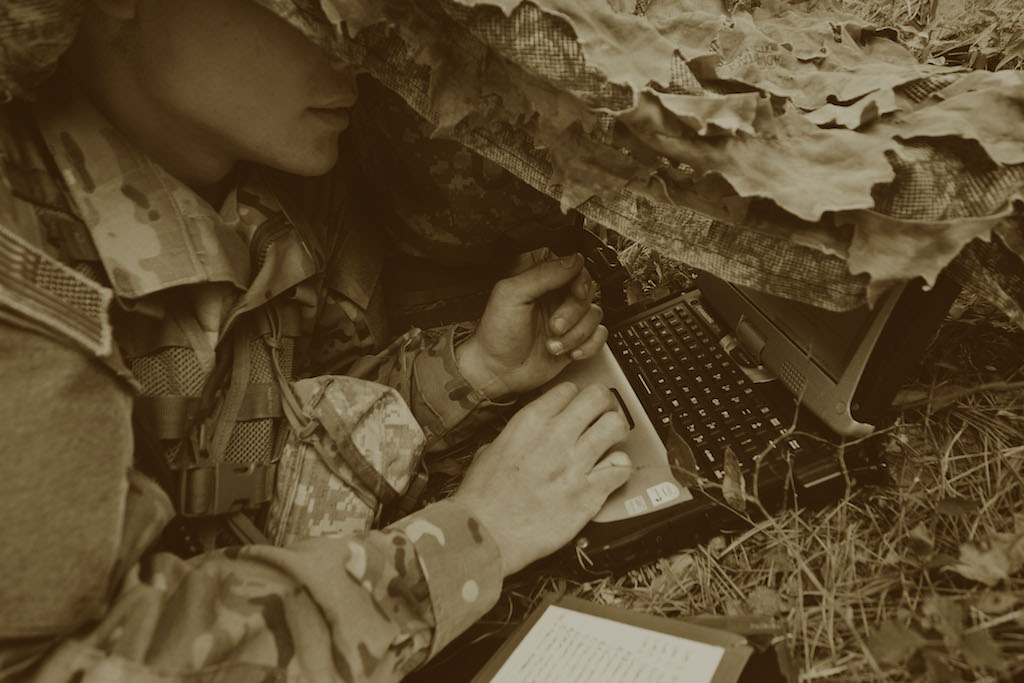

К началу 1990 годов на смену шифровальным машинам и другим специализированным криптографическим устройствам пришли современные персональные компьютеры, по-простому — ПК. Часто работать с такими шифровальными машинами приходилось и приходится в суворых военных условиях. Потому надежность и прочность — два важнейших параметра при разработке и создании военных переносных ПК. Остаться невредимыми и полностью функционирующими, пройдя огонь, воду и медные трубы!

Рубрика «криптография» - 32

Проверка на прочность: Termite LT450, LXI

2018-08-15 в 15:05, admin, рубрики: LXI, Termite LT450, Блог компании ua-hosting.company, военные ноутбуки, криптография, Ноутбуки, старое железоНеобычный дуэт — фразы-пароли и мнемонические изображения

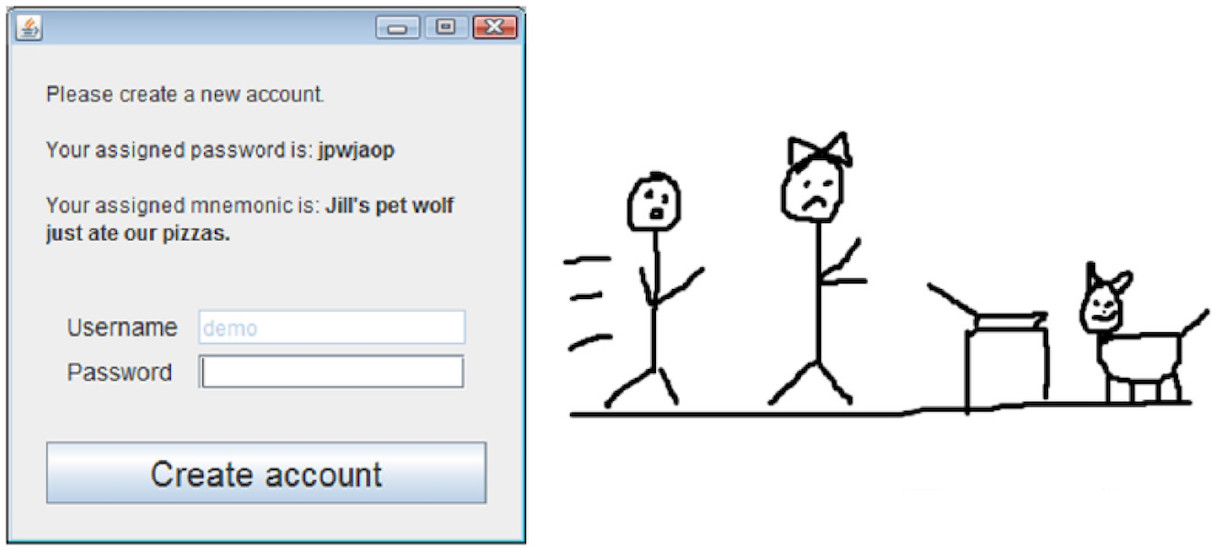

2018-08-14 в 8:04, admin, рубрики: безопасность, Блог компании ua-hosting.company, защита данных, информационная безопасность, испытания, криптография, логин, математика, Научно-популярное, пароли

Что от вас просит система, когда вы включаете свой компьютер или разблокируете телефон, или вставляете карту в банкомат, или входите на страничку в соц.сети? Система требует ваш пароль. Этот этап защиты данных, за который отвечаем по большей степени мы сами, встречается сплошь и рядом в наше время. И чем сложнее пароль, тем сложнее его подобрать, а следовательно тем сложнее злоумышленнику заполучить ваши данные. Однако далеко не все пользователи подходят к созданию паролей со всей необходимой серьезностью. Сегодня мы поговорим об исследовании фраз-паролей. Почему фразы-пароли для нас не являются константой, какие варианты таких систем были в прошлом, и как ученые предлагают популяризировать подобный вариант защиты? Это и многое другое мы и будем сегодня выяснять. Поехали.Читать полностью »

Асимметричная криптография с одноразовым секретным ключом: описание идеи и возможное применение

2018-08-13 в 15:00, admin, рубрики: Анализ и проектирование систем, асимметричная криптография, аутентификация, децентрализованные сети, информационная безопасность, криптография, электронная подпись

(для понимания того, о чём говорится в этой статье, необходимо и достаточно хотя бы в общих чертах представлять, что такое асимметричная криптография и как работает электронная подпись)

Сценарий использования одноразового секретного ключа:

- Создаётся ключевая пара, состоящая из секретного (secret key, SK) и открытого (public key, PK) ключей.

- При помощи секретного ключа выполняется ряд операций. Первая из них, создание открытого ключа, уже выполнена на первом шаге.

- Выполняется на первый взгляд противологичное действие – секретный ключ уничтожается без возможности восстановления.

Информационная безопасность банковских безналичных платежей. Часть 6 — Анализ банковских преступлений

2018-08-12 в 21:02, admin, рубрики: арм кбр, банки, безопасность, взлом, грабежи, Законодательство в IT, информационная безопасность, кардинг, кража, кражи, криптография, мвд, опг, платежные системы, преступления, прокуратура, разбой, Следственный комитет, фишинг, хакеры

(с) МВД России. Фрагмент записи с камер наблюдения в момент кражи денег из банкомата

- Информационная безопасность банковских безналичных платежей. Часть 1 — Экономические основы.

- Информационная безопасность банковских безналичных платежей. Часть 2 — Типовая IT-инфраструктура банка.

- Информационная безопасность банковских безналичных платежей. Часть 3 — Формирование требований к системе защиты.

- Информационная безопасность банковских безналичных платежей. Часть 4 — Обзор стандартов моделирования угроз.

- Информационная безопасность банковских безналичных платежей. Часть 5 — 100+ тематических ссылок про взломы банков.

- Информационная безопасность банковских безналичных платежей. Часть 6 — Анализ банковских преступлений.(Вы здесь)

Эта статья посвящена анализу и выявлению закономерностей в преступлениях, направленных на кражу денег банков или их клиентов.

Далее в статье будет представлена выборка из более чем из ста реальных преступлений последних лет. Все рассмотренные преступления будут классифицированы и снабжены кратким описанием. Затем будет проведен комплексный анализ, по результатам которого сформулированы ответы на основные вопросы банковской безопасности, в частности:

- Какой тип преступлений наиболее опасен для банков?

- Какие банковские профессии наиболее часто оказываются вовлеченными в преступную деятельность?

- Есть ли закономерности в действиях преступников, и если есть, то какие?

- … и др.

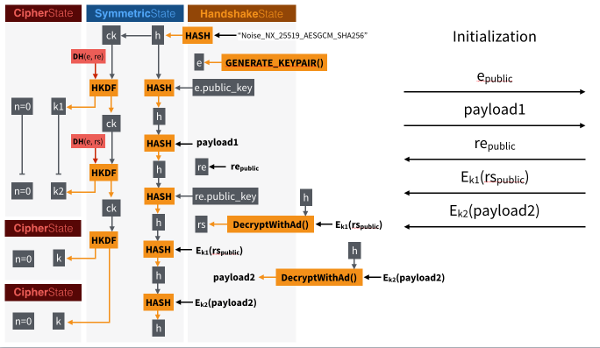

Реализация нового транспортного протокола NTCP2 сети I2P

2018-08-12 в 20:38, admin, рубрики: c++, dpi, i2p, openssl, криптографияТранспортные протоколы I2P были разработаны почти 15 лет назад, когда основной задачей было сокрытие содержимого трафика, а не факт использования того или иного протокола. dpi и блокировку трафика в то время никто не принимал в расчет. Однако времена меняются и хотя существующие протоколы I2P по прежнему защищены довольно хорошо, возникла необходимость в новом транспортном протоколе, отвечающему на существующие и будущие угрозы, и, в первую очередь, dpi, анализирующий длину пакетов. Помимо этого, новый протокол использует самые современные достижения криптографии. Полное описание протокола здесь. За основу взят Noise, в котором в качестве хэш-функции используется SHA256, а в качестве DH (в терминологии Noise) — x25519.

Шифрование ключа по умолчанию в OpenSSH хуже его отсутствия

2018-08-10 в 16:29, admin, рубрики: openssh, ssh key, Wirex, Блог компании Wirex, информационная безопасность, ключ, криптография, пароль, приватный ключ, симметричное шифрованиеАвторы этого материала приводят аргументы против стандартных механизмов шифрования ключа в OpenSSH.

Недавно злоумышленники использовали npm-пакет eslint-scope для кражи npm-токенов из домашних каталогов пользователей. В свете этого события мы занялись проверкой других подобных уязвимостей и задумались над тем, как снизить риски и последствия таких инцидентов.

У большинства из нас под рукой есть RSA SSH-ключ. Такой ключ наделяет владельца самыми разными привилегиями: как правило, он используется для доступа к production среде или в GitHub. В отличие от nmp-токенов SSH-ключи зашифрованы, и поэтому принято считать, что ничего страшного не произойдет, даже если они попадут не в те руки. Но так ли это на самом деле? Давайте узнаем.Читать полностью »

Обзор актуальных протоколов достижения консенсуса в децентрализованной среде

2018-08-03 в 18:30, admin, рубрики: Algorand, BFT, bitcoin, blockchain, cryptocurrency, decentralization, Ethereum, Ghost, Hashgraph, Phantom, Proof-of-stake, spectre, Блог компании Distributed Lab, информационная безопасность, Криптовалюты, криптографияЭта статья посвящена поверхностному обзору ключевых подходов к достижению консенсуса в децентрализованной среде. Материал позволит разобраться с задачами, которые решают рассмотренные протоколы, областью их применения, особенностями проектирования и использования, а также позволит оценить перспективы их развития и имплементации в децентрализованных системах учета.

Читать полностью »

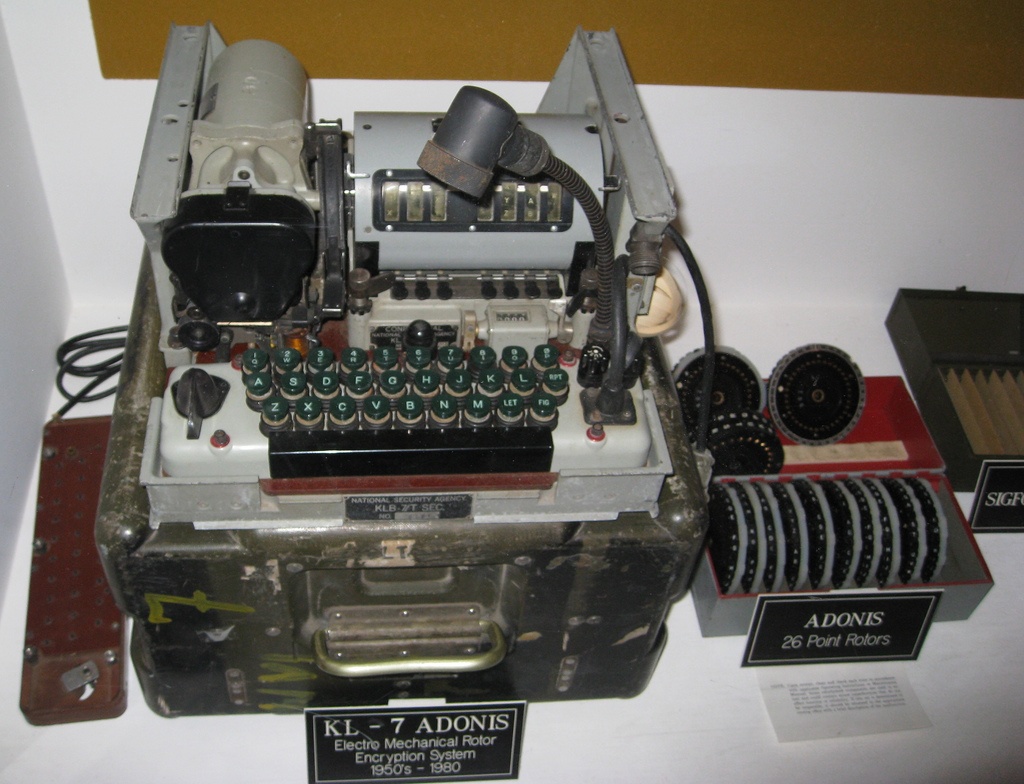

В поиске преемника KL-7: RACE и AROFLEX

2018-07-30 в 15:25, admin, рубрики: Aroflex, RACE, Блог компании ua-hosting.company, криптография, криптомашинаПродвинутая версия немецкой шифровальной машины Enigma KL-7 была разработана Агентством национальной безопасности (NSA) в США. Она была введена в эксплуатацию в 1952 году и в течение многих лет служила основной шифровальной машиной США и НАТО. Устройство в зависимости от уровня секретности ключей носило кодовые имена ADONIS (высокий уровень) и POLLUX (низкий уровень). KL-7 оставалась в строю до 1970 годов, позднее некоторые страны эксплуатировали машину KL-7 в качестве резервного устройства. 30 июня 1983 года канадским военно-морским флотом было отправлено последнее сообщение с KL-7. Шифровальная машина была заменена рядом электронных машин, среди них RACE и AROFLEX.

KL-7

Читать полностью »

Постоянная генерация альтернативных версий TLS решит проблему «окостенения» старого протокола

2018-07-30 в 12:18, admin, рубрики: GREASE, IT-стандарты, SSL, tls 1.3, Блог компании GlobalSign, информационная безопасность, криптография

Работа над новой версией протокола TLS 1.3 практически завершена. После четырёх лет обсуждения в марте 2018 года комитет IETF утвердил 28-ю версию черновика в качестве предложенного стандарта, так что она должна стать последней перед принятием окончательных спецификаций.

TLS 1.3 примерно вдвое ускоряет процесс установления безопасного соединения за счёт объединения нескольких шагов на этом этапе. Кроме того, в нём реализован режим совершенной прямой секретности через эфемерные ключи (EC)DH. Этот режим гарантирует защиту сессионных ключей даже в случае компрометации ключей долговременного пользования.

Читать полностью »