Когда мы говорим об дистрибутиве операционной системы, то речь впервую очередь идет не об ядре операционной системы, а о тех приложениях, которые входят в состав дистрибутива. А когда мы говорим об импортозамещение операционных систем, то речь идет о той или иной версии Linux. Ничего другого на российском рынке для импортозамещения не предлагается. Что касается ядра linux, то за его развитие отвечает Ли́нус Бенедикт То́рвальдс. И честно говоря мне ничего неизвестно, про российское ядро linux. А вот окружение любого дистрибутива linux разрабатывается различными организациями, все их и не перечислить: KDE, Mozilla, Google, IBM и т.д. и т.д. И следовало бы ожидать, что с появлением отечественных ОС аля linux этот список будет расширен отечественными разработками или модификациями. Но этого нет. Нет, это не обязательно отечественный браузер или почтовый клиента в этих дистрибутивах. Но что-то доработанное с учетом российских реалий в цифровой экономике хотелось бы видеть. Остановимся на этом.

Когда мы говорим об дистрибутиве операционной системы, то речь впервую очередь идет не об ядре операционной системы, а о тех приложениях, которые входят в состав дистрибутива. А когда мы говорим об импортозамещение операционных систем, то речь идет о той или иной версии Linux. Ничего другого на российском рынке для импортозамещения не предлагается. Что касается ядра linux, то за его развитие отвечает Ли́нус Бенедикт То́рвальдс. И честно говоря мне ничего неизвестно, про российское ядро linux. А вот окружение любого дистрибутива linux разрабатывается различными организациями, все их и не перечислить: KDE, Mozilla, Google, IBM и т.д. и т.д. И следовало бы ожидать, что с появлением отечественных ОС аля linux этот список будет расширен отечественными разработками или модификациями. Но этого нет. Нет, это не обязательно отечественный браузер или почтовый клиента в этих дистрибутивах. Но что-то доработанное с учетом российских реалий в цифровой экономике хотелось бы видеть. Остановимся на этом.

Читать полностью »

Рубрика «криптография» - 28

Импортозамещение операционных систем. Какими я вижу отечественные ОС

2018-12-25 в 15:08, admin, рубрики: certificate, Firefox, Linux для всех, PKCS#11, thunderbird, token, Графические оболочки, информационная безопасность, криптография, Разработка под Linux, УЦ, Учебный процесс в ITBitfury Crystal: как работает инструмент для отслеживания подозрительных транзакций в биткоин-сети

2018-12-25 в 9:01, admin, рубрики: bitcoin, bitcoin cash, Bitfury Crystal, Bitfury Group, Bitfury Russia, Блог компании Bitfury Group, информационная безопасность, криптография, транзакции, финансы в ITСегодня мы расскажем о Bitfury Crystal — платформе которая анализирует блокчейны Bitcoin и Bitcoin Cash и позволяет выявлять подозрительные транзакции с криптовалютой. Рассмотрим инструменты, используемые системой, и принципы их работы.

[в закладки] Справочник законодательства РФ в области информационной безопасности

2018-12-19 в 21:25, admin, рубрики: антивирусная защита, ГосСОПКА, законодательство, ИБ, информационная безопасность, КИИ, криптография, межсетевые экраны, ПДн, персональные данные, скзи, ФСБ, ФСТЭК, электронная подпись![[в закладки] Справочник законодательства РФ в области информационной безопасности - 1 [в закладки] Справочник законодательства РФ в области информационной безопасности - 1](https://www.pvsm.ru/images/2018/12/20/v-zakladki-spravochnik-zakonodatelstva-rf-v-oblasti-informacionnoi-bezopasnosti.jpeg)

Все специалисты по информационной безопасности рано или поздно сталкиваются с вопросами законодательного регулирования своей деятельности. Первой проблемой при этом обычно является поиск документов, где прописаны те или иные требования. Данный справочник призван помочь в этой беде и содержит подборку ссылок на основные законодательные и нормативно-правовые акты, регламентирующие применение информационных технологий и обеспечение информационной безопасности в Российской Федерации.

Читать полностью »

Любая интернет-компания обязана тайно изменить программный код по требованию властей

2018-12-10 в 13:15, admin, рубрики: Assistance and Access Bill 2018, atlassian, bamboo, bitbucket, hipchat, jira, Telecommunications Act 1997, Zephyr, австралия, Блог компании GlobalSign, бэкдор, закон яровой, Законодательство в IT, информационная безопасность, криптография, Софт, электронный саботажЛюбая интернет-компания обязана тайно изменить программный код по требованию властей

6 декабря 2018 года парламент Австралии принял Assistance and Access Bill 2018 — поправки к Telecommunications Act 1997 о правилах оказания услуг электросвязи.

6 декабря 2018 года парламент Австралии принял Assistance and Access Bill 2018 — поправки к Telecommunications Act 1997 о правилах оказания услуг электросвязи.

Говоря юридическим языком, эти поправки «устанавливают нормы для добровольной и обязательной помощи телекоммуникационных компаний правоохранительным органам и спецслужбам в отношении технологий шифрования после получения запросов на техническую помощь».

По сути это аналог российского «закона Яровой», который требует от интернет-компаний обязательной расшифровки трафика по запросу правоохранительных органов. В отдельных моментах австралийский закон даже более суровый, чем российский. Некоторые эксперты недоумевают, как такое законодательство вообще могло быть принято в демократической стране и называют его «опасным прецедентом».

Читать полностью »

Китай лидирует в разработке систем квантовой криптографии

2018-12-09 в 18:52, admin, рубрики: квантовая криптография, квантовые компьютеры, квантовые технологии, китай, криптография, Разработка систем связи, системы связи

Лаборатория Чикагского университета, где изучаются так называемые квантовые повторители

Многие технологические компании современности, включая такие крупные, как IBM, Google, Alibaba, разрабатывают квантовые компьютеры. В той либо иной степени продвинулись практически все игроки рынка. Специалисты считают, что квантовые технологии — это будущее, поэтому корпорации готовы вкладывать миллионы долларов США в разработку новых систем.

Квантовый компьютер, как считают, сделает практически бесполезными современные методы защиты информации. Самые сложные протоколы шифрования могут быть взломаны квантовым компьютером за секунды. Лидером в квантовой гонке является Китай — похоже на то, что руководство Поднебесной хорошо понимает перспективы квантовых технологий.

Читать полностью »

Анонимность и безопасность: начало пути к приватности. Урок первый, часть первая

2018-12-04 в 10:30, admin, рубрики: nix, браузеры, информационная безопасность, криптография

Пролог

Рано или поздно, каждого начинает в некой степени волновать вопрос конфиденциальности информации, в любой её интерпретации. Задаваясь вопросом «как стать анонимным и как защитить свои данные», скорее всего, ответ будет следующим — «используйте VPN и Tor Browser» — Вы аноним.

Обыденному пользователю подобного ответа хватит, но на самом-то деле, это ни что иное как «эффект плацебо». Почему?

Для достижение действительной анонимности и безопасности, использование VPN и Tor не достаточно по причине уязвимостей операционных систем и окружающего пространства.

Для построения экосистемы безопасности, необходима четкая структуризация действий, если запороться на мелочи — то это может убить всю экосистему. В попытках решить вопрос построения системы безопасности, прийдется или просиживать на форумах, или пойти на платный курс, но форум это неэффективное использование времени, а курс не факт что будет достойным, к тому же вряд ли всем подойдет ценовая политика курсов в данном направлении.

Проблема такова, что в интернете попросту нет четкого плана действий для достижения действительной безопасности, эту проблему я и хочу исправить. Данный урок, является началом пути к истинной анонимности и безопасности данных. Будет много информации, необходимо будет выполнять много действий, но результат стоящий.

Для кого этот урок? — Для любого кто на него наткнется. Необходимы фундаментальные познания взаимодействия с устройствами (ПК, ноутбук, смартфон). Я взял в расчет факт отсутствия должных навыков в компьютерной технике, по этому, все действия будут описан так, что даже ребенок сможет их выполнить.

Читать полностью »

Решаем crackme от Лаборатории Касперского

2018-11-30 в 18:50, admin, рубрики: python, reverse engineering, криптография, реверс-инжинирингВ один прекрасный день разные каналы в телеграмме начали кидать ссылку на крэкмишку от ЛК, Успешно выполнившие задание будут приглашены на собеседование!. После такого громкого заявления мне стало интересно, насколько сложным будет реверс. О том, как я решал этот таск можно почитать под катом (много картинок).

Читать полностью »

Как мы собираем биометрические данные клиентов

2018-11-28 в 15:08, admin, рубрики: биометрические данные, Блог компании Промсвязьбанк, Законодательство в IT, информационная безопасность, криптографияВ этом году Ростелеком представил Единую Биометрическую Систему — проект идентификации клиентов банков для удаленного доступа к банковским услугам. Благодаря биометрической верификации пользователи имеют возможность удаленно пользоваться услугами, для которых ранее требовалось обязательное физическое присутствие с целью подтверждения личности.

Биометрические данные для системы регистрируются в отделениях банков согласно строгому регламенту. В этом посте мы расскажем, как мы реализовали сбор биометрии в Промсвязьбанке и постараемся развеять мифы, связанные с этим процессом.

Читать полностью »

Схема разделения секрета Шамира

2018-11-28 в 14:20, admin, рубрики: алгоритм Шамира, Алгоритмы, интерполяционный полином Лагранжа, информационная безопасность, криптография, математика, модульная арифметика, полиномиальная интерполяция, пороговая схема разделения секрета, разделение секрета, семантическая безопасность, схема Фельдмана, теория информацииРассмотрим сценарий, когда необходимо обеспечить безопасность банковского хранилища. Оно считается абсолютно неприступным без ключа, который вам выдают в первый же день работы. Ваша цель — надёжно сохранить ключ.

Предположим, вы решили всё время хранить ключ при себе, предоставляя доступ к хранилищу по мере необходимости. Но вы быстро поймёте, что такое решение на практике нормально не масштабируется, потому что всякий раз для открытия хранилища требуется ваше физическое присутствие. А как насчёт отпуска, которые вам обещали? Кроме того ещё более пугает вопрос: а что если вы потеряли единственный ключ?

С мыслью об отпуске вы решили сделать копию ключа и доверить её другому сотруднику. Однако вы понимаете, что это тоже не идеально. Удваивая количество ключей, вы также удвоили возможности кражи ключа.

Отчаявшись, вы уничтожаете дубликат и решаете разделить исходный ключ пополам. Теперь, вы думаете, два доверенных человека с фрагментами ключей должны физически присутствовать, чтобы собрать ключ и открыть хранилище. Это означает, что вору необходимо украсть два фрагмента, что вдвое труднее кражи одного ключа. Однако вскоре вы понимаете, что эта схема ненамного лучше, чем просто один ключ, потому что если кто-то потеряет половину ключа, полный ключ нельзя восстановить.

Читать полностью »

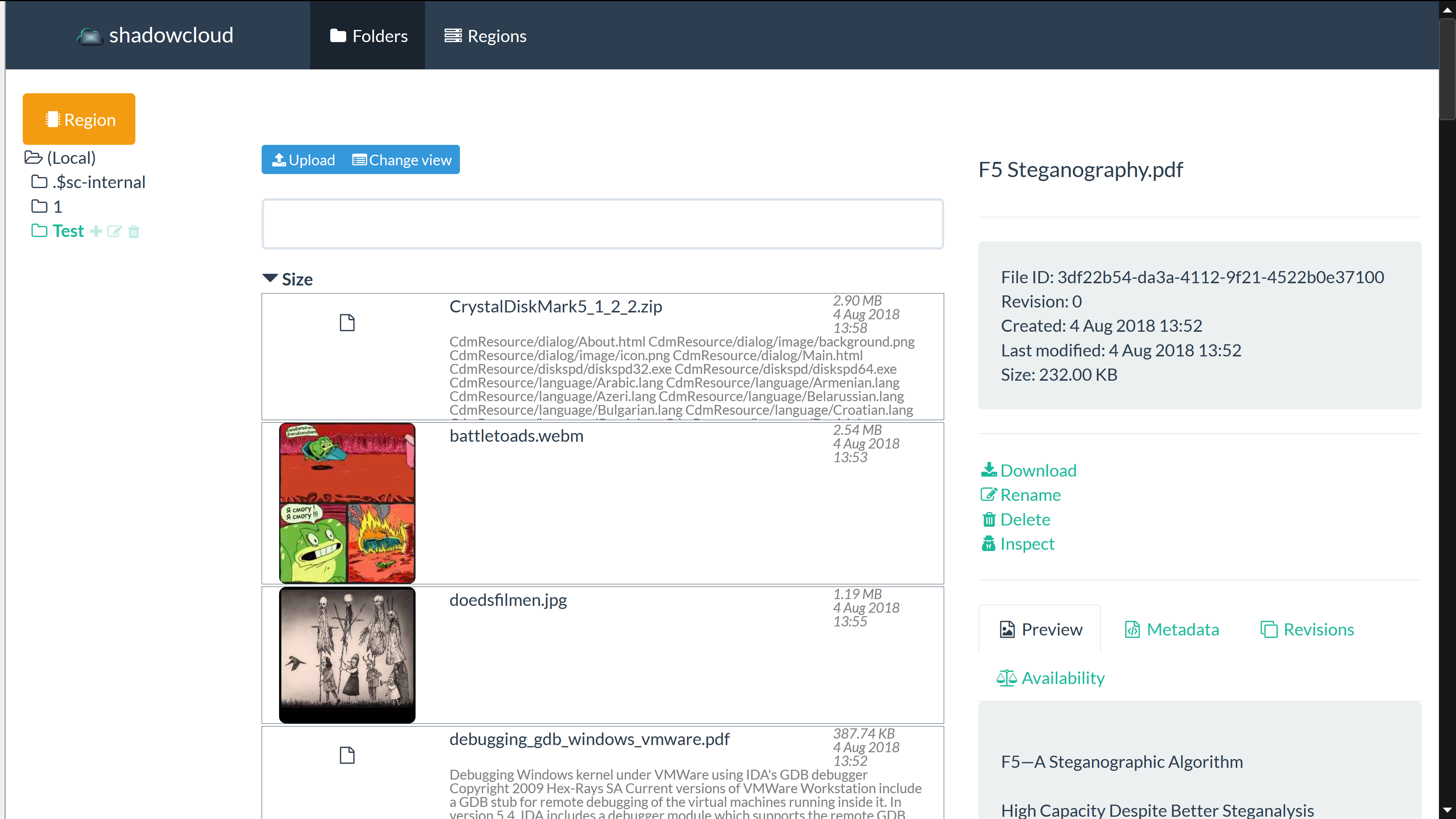

ShadowCloud — универсальный облачный клиент

2018-11-01 в 15:52, admin, рубрики: open source, scala, криптография, облако, облачные сервисы, Софт, шифрованиеВ настоящее время многие компании предоставляют сервис облачного хранилища, но каждая имеет свой проприетарный клиент и их функционал, как правило, оставляет желать лучшего.

Существующие альтернативы мне не подошли в силу многих причин, поэтому я решил сделать собственный универсальный клиент — shadowcloud

Как-то так он выглядит:

Что умеет

- Прямая загрузка (без использования локального диска) в Google Drive, Яндекс Диск (WebDAV), Облако Mail.Ru, Dropbox

- Полное шифрование по умолчанию, большой выбор алгоритмов и настроек

- Защищённая паролем база данных

- Чексуммы и дедупликация

- Убирает ограничение на размер файла

- Репликация или разбиение файлов по разным хранилищам

- Стриминг медиа без ограничений

- Создаёт превью и извлекает метаданные и текст документов

- Версионирование файлов и всей структуры директорий

- Markdown заметки, подсветка кода

- Быстрое сохранение веб-страниц со встроенными ресурсами

- Кэширование файлов в памяти

- Использование в виде локального диска с помощью FUSE (требуется winfsp)

- Открытый исходный код, почти каждый аспект настраивается через shadowcloud.conf