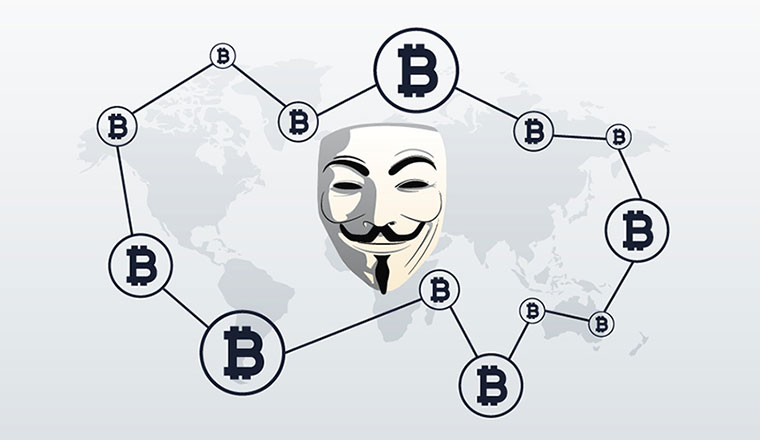

Dusting Attack относится к новому виду вредоносных действий, когда хакеры или мошенники пытаются выяснить личность владельца кошелька Bitcoin или другой криптовалюты, отправляя крошечные суммы монет на их личные кошельки. Затем транзакции этих кошельков отслеживаются злоумышленниками, которые выполняют комбинированный анализ нескольких адресов, пытаясь идентифицировать владельца кошелька.

Цель состоит в том, чтобы в конечном итоге иметь возможность связать адреса и кошельки, с соответствующими компаниями или частными лицами. В случае успеха, злоумышленники могут использовать эту информацию против своих целей, либо с помощью тщательно разработанных фишинговых атак или угроз кибер-вымогательства.

Читать полностью »