Привет, %username%!

Недавно мы вернулись с конференции EuroCrypt 2019, где познакомились с чрезвычайно умными людьми и заодно узнали новые, чрезвычайно обидные факты о ГОСТовском SBox.

Так что, это второй подход к снаряду. Исправленный и дополненный.

В этот раз не будет непонятных красно-синих слайдов, зато будут оригинальные документы из комитета ISO c объяснениями авторов Кузнечика.

И даже челлендж в конце!

Поехали.

Читать полностью »

Рубрика «криптография» - 22

Про ГОСТовский шифр Кузнечик, его SBox и потерянные сиды

2019-06-13 в 6:01, admin, рубрики: Блог компании Virgil Security, Inc., гост, дохлый кузнечик, информационная безопасность, криптография, паранойя mode onПравительство РФ заступилось за «Яндекс» в конфликте с ФСБ

2019-06-06 в 7:15, admin, рубрики: Законодательство в IT, информационная безопасность, криптография, сессионные ключи, слежка, ФСБ, шифрование, яндексВ текущем конфликте «Яндекса» и ФСБ по поводу выдачи сессионных ключей шифрования правительство РФ выступило на стороне частной компании. В ответ на просьбу прокомментировать ситуацию вице-премьер Максим Акимов заявил, что правительство сделает все, чтобы «Яндекс» не пострадал от административного давления.

«„Яндекс”; очень важен для национальной и даже глобальной экономики. Я думаю, мы сделаем всё от нас зависящее, чтобы бизнес-компании, которые обеспечивают России по ряду очень чувствительных позиций глобальное лидерство, никак не пострадали», — сказал Акимов.

Читать полностью »

Тестовый клиент TON (Telegram Open Network) и новый язык Fift для смарт-контрактов

2019-05-27 в 18:22, admin, рубрики: blockchain, cryptocurrency, fift, gram, telegram, telegram open network, TON, ton virtual machine, tvm, блокчейн, децентрализованные сети, криптовалюта, Криптовалюты, криптография, Программирование, распределенные системыБольше года назад стало известно о планах мессенджера Telegram выпустить собственную децентрализованную сеть Telegram Open Network. Тогда стал доступен объемный технический документ, который, предположительно, был написан Николаем Дуровым и описывал структуру будущей сети. Для тех, кто пропустил — рекомендую ознакомиться с моим пересказом этого документа (часть 1, часть 2; третья часть, увы, всё ещё пылится в черновиках).

С тех пор никаких значимых новостей о статусе разработки TON не было, пока пару дней назад (в одном из неофициальных каналов) не появилась ссылка на страницу https://test.ton.org/download.html, где размещены:

◦ ton-test-liteclient-full.tar.xz — исходники лёгкого клиента для тестовой сети TON;

◦ ton-lite-client-test1.config.json — конфигурационный файл для подключения к тестовой сети;

◦ README — информация о сборке и запуске клиента;

◦ HOWTO — пошаговая инструкция о создании смарт-контракта с помощью клиента;

◦ ton.pdf — обновлённый документ (от 2 марта 2019 г.) с техническим обзором сети TON;

◦ tvm.pdf — техническое описание TVM (TON Virtual Machine, виртуальной машины TON);

◦ tblkch.pdf — техническое описание блокчейна TON;

◦ fiftbase.pdf — описание нового языка Fift, предназначенного для создания смарт-контрактов в TON.

Повторюсь, официальных подтверждений страницы и всех этих документов со стороны Телеграма не было, но объем этих материалов делает их достаточно правдоподобными. Запуск опубликованного клиента совершайте на свой страх и риск.

Российская мобильная ОС Sailfish со встроенной криптографией отечественного образца прошла сертификацию ФСБ

2019-05-26 в 9:59, admin, рубрики: sailfish, Законодательство в IT, информационная безопасность, криптография, мобильные платформы, операционные системы, СофтОС Sailfish, которая известна еще и как ОС «Аврора», получила сертификаты соответствия ФСБ России АК2/КС2. Таким образом, эта операционная система стала первой в России ОС, получившей сертификаты такого уровня. Что касается самой операционной системы, то речь идет о Sailfish Mobile OS Rus со встроенным средством криптографической защиты информации (СКЗИ) «СледопытSSL».

Получение сертификатов означает, что операционная система прошла проверку на соответствие «Требованиям к средствам защиты информации ограниченного доступа, не содержащей сведений, составляющих государственную тайну, от несанкционированного доступа» по классу защиты АК2 и «Требованиям к средствам криптографической защиты информации, предназначенным для защиты информации, не содержащей сведений, составляющих государственную тайну» класса КС2.

Читать полностью »

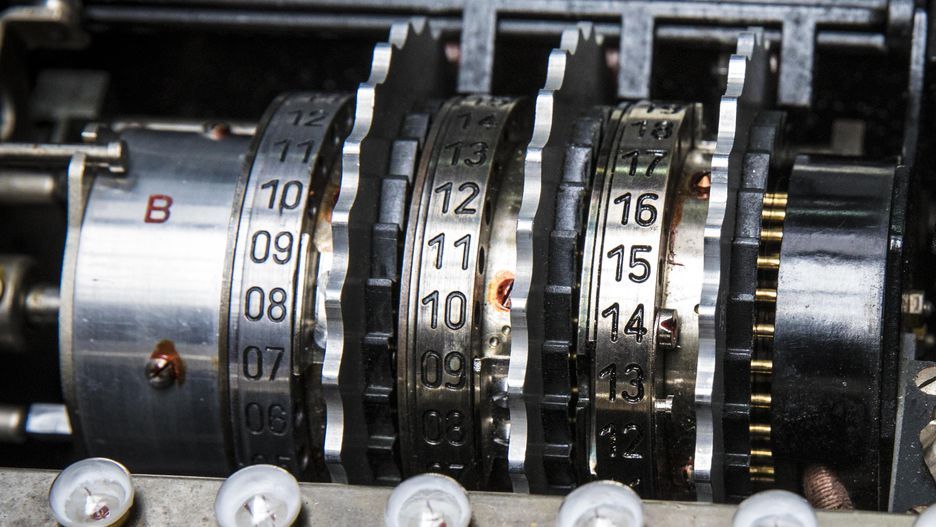

Немного криптографии: загадочная и легендарная Enigma

2019-05-21 в 11:37, admin, рубрики: enigma, Блог компании ua-hosting.company, криптография, старое железо, шифрование, ЭнигмаТайно проникнуть в намерения и замыслы противника, выявить его сильные и слабые стороны, предугадать, а часом и предотвратить планы — вот что представляет собою феномен разведки. Начало прошлого столетия по праву заслуживает звания века расцвета искусства разведки и контрразведки. Это статья не воспевание гимна Германии времен Второй Мировой, а еще одно напоминание о том, насколько много усилий было приложено для победы в далеких 40-х годах прошлого столетия. Ведь уже к началу Второй Мировой Германия стала мировым лидером по производству специальной техники в данной области. Разнообразные магнитофоны, в том числе и малогабаритные, миниатюрные микрофоны, системы подслушивания считались лучшими в мире, ведь они были разработаны в соответствии в последними достижениями немецкой науки в области радиотехники и химии.

Всего несколько экземпляров Энигмы, самой сложной шифровальной машины гитлеровского рейха, смогли пережить войну: преданные солдаты фашистской армии, сдаваясь, уничтожали ее тысячами. Сегодня о технике шифрования, применяемой в легендарной «Загадке» мало кто может рассказать.

Читать полностью »

Случайные числа и децентрализованные сети: имплементации

2019-05-17 в 13:47, admin, рубрики: blockchain, random number generator, Алгоритмы, децентрализованные сети, информационная безопасность, криптографияВведение

function getAbsolutelyRandomNumer() {

return 4; // returns absolutely random number!

}Как и в случае с концепцией абсолютно стойкого шифра из криптографии, реальные протоколы “Publicly Verifiable Random Beacon” (далее PVRB) лишь пытаются максимально приблизиться к идеальной схеме, т.к. в реальных сетях в чистом виде она неприменима: договариваться надо строго об одном бите, раундов должно быть много, а все сообщения должны быть идеально быстрыми и всегда доставляться. Разумеется, в реальных сетях это не так. Поэтому, при проектировании PVRB под конкретные задачи в современных блокчейнах, помимо невозможности контроля получаемого рандома и криптографической стойкости, возникает еще много чисто архитектурных и технических проблем.

GOSTIM: P2P F2F E2EE IM за один вечер с ГОСТ-криптографией

2019-05-16 в 15:30, admin, рубрики: asn.1, asyncio, IM, pyderasn, pygost, python, suckless, децентрализованные сети, информационная безопасность, криптография, ПрограммированиеБудучи разработчиком PyGOST библиотеки (ГОСТовые криптографические примитивы на чистом Python), я нередко получаю вопросы о том как на коленке реализовать простейший безопасный обмен сообщениями. Многие считают прикладную криптографию достаточно простой штукой, и .encrypt() вызова у блочного шифра будет достаточно для безопасной отсылки по каналу связи. Другие же считают, что прикладная криптография — удел немногих, и приемлемо, что богатые компании типа Telegram с олимпиадниками-математиками не могут реализовать безопасный протокол.

Всё это побудило меня написать данную статью, чтобы показать, что реализация криптографических протоколов и безопасного IM-а не такая сложная задача. Однако, изобретать собственные протоколы аутентификации и согласования ключей не стоит.

В статье будет написан peer-to-peer, friend-to-friend, end-to-end зашифрованный instant messenger с SIGMA-I протоколом аутентификации и согласования ключей (на базе которого реализован IPsec IKE), используя исключительно ГОСТовые криптографические алгоритмы PyGOST библиотеки и ASN.1 кодирование сообщений библиотекой PyDERASN (про которую я уже писал раньше). Необходимое условие: он должен быть настолько прост, чтобы его можно было написать с нуля за один вечер (или рабочий день), иначе это уже не простая программа. В ней наверняка есть ошибки, излишние сложности, недочёты, плюс это моя первая программа с использованием asyncio библиотеки.

Читать полностью »

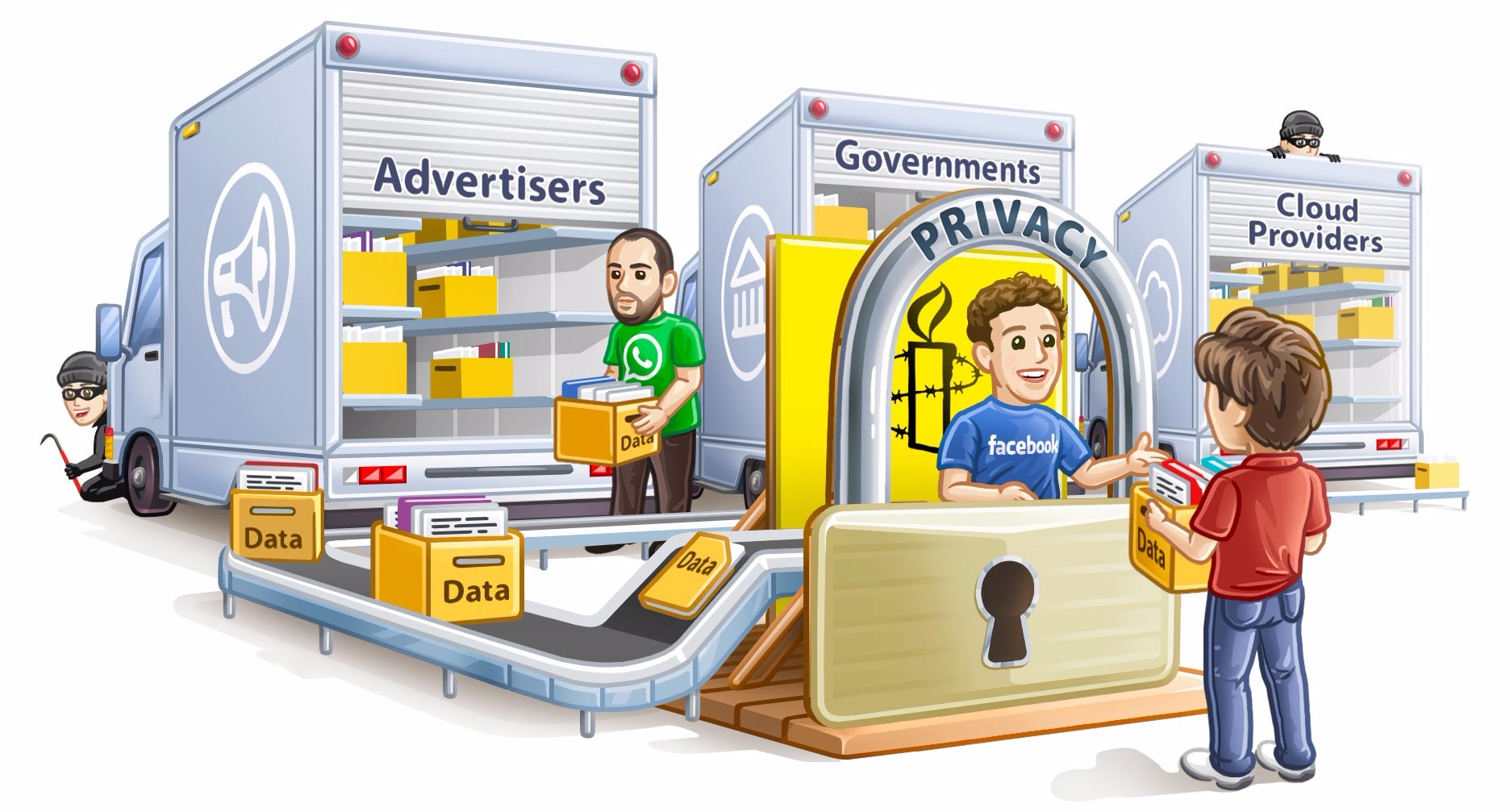

Почему WhatsApp никогда не станет безопасным

2019-05-16 в 4:01, admin, рубрики: telegram, WhatsApp, бэкдоры, Вконтакте, давление властей, информационная безопасность, криптография, Павел Дуров, секретные приказы ФБР, Софт, Социальные сети и сообщества, Управление продуктом, уязвимости, шифрованиеАвтор колонки — Павел Дуров, основатель мессенджера Telegram

Мир, кажется, шокирован новостью о том, что WhatsApp превратил любой телефон в шпионское ПО. Всё на вашем телефоне, включая фотографии, электронные письма и тексты, было доступно злоумышленникам только потому, что у вас установлен WhatsApp.

Однако эта новость меня не удивила. В прошлом году WhatsApp пришлось признать очень похожую проблему — хакер мог получить доступ ко всем данным вашего телефона через один видеозвонок.

Читать полностью »

Кратко с реализацией о AES 128 ECB

2019-05-14 в 15:39, admin, рубрики: aes-128, c++, Алгоритмы, криптографияЕсли вбить в яндекс 'aes 128 ecb mode', найдутся хорошие статьи ребят на "хабре": раз и два — толковые и одновременно слишком подробные.

Рассказ об алгоритме в картинках находится здесь (который также можно найти по ссылкам в одной из статей ребят выше).

Кратко об алгоритме: 1) создаем объект с 16-байтным state и массивом 16-байтных ключей; 2) пишем примитивы для объекта (они же трансформации); 3) запускаем n раз (где n — кол-во раундов). Все трансформации делаем симметричными — для зашифровки и расшифровки одновременно. Расшифровка в терминах алгоритма — это зашифровка наоборот.

Структура:

using byte_t = unsigned char;

struct aes128 {

aes128(const std::string& text, const std::string& cipher, bool decrypt = false)

: state({begin(text), end(text)}), keys({{begin(cipher), end(cipher)}}), decrypt(decrypt) {}

aes128() = default;

aes128(const aes128&) = default;

std::vector<byte_t> state;

std::vector<std::vector<byte_t>> keys;

bool decrypt;

}Что такое Dusting Attack

2019-05-11 в 20:18, admin, рубрики: bitcoin, Dusting Attack, биткоин, криптовалюта, криптография

Dusting Attack относится к новому виду вредоносных действий, когда хакеры или мошенники пытаются выяснить личность владельца кошелька Bitcoin или другой криптовалюты, отправляя крошечные суммы монет на их личные кошельки. Затем транзакции этих кошельков отслеживаются злоумышленниками, которые выполняют комбинированный анализ нескольких адресов, пытаясь идентифицировать владельца кошелька.

Цель состоит в том, чтобы в конечном итоге иметь возможность связать адреса и кошельки, с соответствующими компаниями или частными лицами. В случае успеха, злоумышленники могут использовать эту информацию против своих целей, либо с помощью тщательно разработанных фишинговых атак или угроз кибер-вымогательства.

Читать полностью »