YubiHSM от компании Yubico – это недорогой и простой в использовании аппаратный модуль безопасности (HSM), разработанный для защиты ключей (включая криптографические ключи и пароли) на аутентификационных серверах.

YubiHSM от компании Yubico – это недорогой и простой в использовании аппаратный модуль безопасности (HSM), разработанный для защиты ключей (включая криптографические ключи и пароли) на аутентификационных серверах.

Хеш-функция—преобразование текста произвольной длинны в текст фиксированной длинны.

H=hash(P);

P—пароль ( открытый текст), длинна P от 0 до бесконечности;

H—хеш-значение (хешированный текст), длинна H=N бит (при условии что функция hash возвращает хеш-значение длинной N бит).

Хеш-функция используется в любом алгоритме шифрования. Ее функция заключается в следующем—при вводе пользователем пароля произвольной длинны, хеш-функция преобразует этот пароль в хеш-значение фиксированной длинны (ключ).

Читать полностью »

Те, кто хоть раз сталкивался с необходимостью реализовать электронную цифровую подпись в браузере, хорошо знают, какая это головная боль для разработчика, и особенно для веб-разработчика, который успел привыкнуть к открытым стандартам, правилу, что его ПО одинаково хорошо работает во всех браузерах и ему все равно, какая ось стоит у пользователя, ну и прочим прелестям веба.

На самом деле сегодня ситуация с ЭЦП в браузере все же не так печальна как еще несколько лет назад, но она все же далека от идеала. Тема эта также несколько раз поднималась на хабре, например, здесь и здесь.

Под катом рассказ о самой проблеме, о том, как эту проблему можно решить, о том, как я ее решал, а также личные впечатления о том, как обстоят дела с ЭЦП в Беларуси.

Читать полностью »

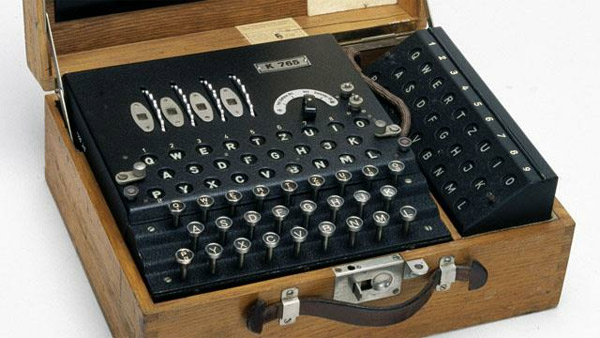

Изучавшие историю криптографии наверняка знают о немецкой шифровальной машине «Энигма», которую нацисты использовали во время Второй мировой войны для шифрования и дешифрования секретных сообщений. Портативный вариант «Энигмы» получил широкое распространение: было выпущено около 100 000 таких устройств.

Читать полностью »

Мне всегда была интересна наука криптография. Еще в раннем возрасте я любил журналы для детей, в которых был дан русский алфавит, в котором под каждой буквой был ее зашифрованный вид, и после этого нужно было отгадать некий зашифрованный текст, используя этот алфавит. Какую радость приносили мне такие головоломки, я думаю, многие из вас их до сих пор помнят.

В этой статье я не буду описывать известные методы шифрования информации. Тут мы поговорим о цвете!

Раньше я не уделял должного внимания шифрованию, так как данные передаваемые в общественных местах не имели большой важности, но сегодня я увидел в этом и оборотную сторону медали. В институте, как обычно, на паре информатики, студенты сидели вконтакте, хабре и других ресурсах и ничего не предвещало опасности. Все были в неведении того, что творилось по ту сторону сети. А творился там WireShark, любезно показывающий преподавателю адреса посещаемых страничек, шпор и соответственно индекс «внимания» студентов. В этот момент я понял — нам угрожает опасность не сдать сессию.

Тогда я решил найти способ скрыть действия в сети.

Читать полностью »

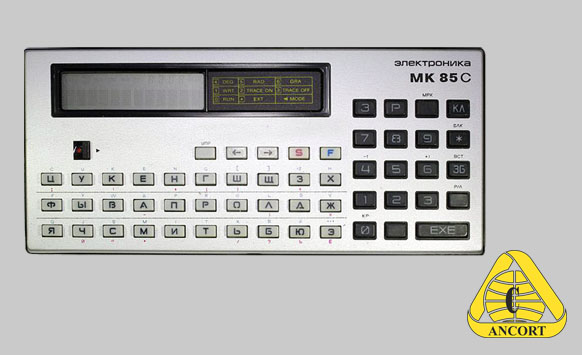

Кто-то наверняка помнит советский микрокомпьютер Электроника МК-85/85М, но немногие знают, что существовали ещё две разновидности устройства: МК-85Б — Банковский — для шифровки кода подтверждения достоверности (КПД) для авизо Центральным банком (ЦБ) РФ, и МК-85С — Crypto — для других криптографических задач. Применялись они на всей территории Российской Федерации — ЦБ, Министерством обороны, в МВД и пограничных войсках. Разработаны устройства были в 1990-1991 году НПМГП «Анкорт» и изготавливались на заводе «Ангстрем» в городе Зеленоград.

С того момента прошло более 20 лет и мы сильно изменились, но не изменили себе. Мы всё ещё занимаемся разработкой и производством шифровальной техники и в этом году представим наше новое детище, портативный шифратор нового поколения StealthPhone — о нём можно будет прочитать в том числе и в этом блоге.

Читать полностью »

В свете ожидающегося послевыборного закручивания интернет-гаек в наше стране, в которой, не ровён час, любые сайты распространяющие правду, будут приравнены к рассадникам экстремизма и детской порнографии, хотелось бы рассказать о бесплатном VPN от Comodo Group.

Comodo TrustConnect — простой в регистрации, установке и использовании сервис VPN со 128-битным шифрованием, от солидной компании, которой, в отличие от других бесплатных VPN-провайдеров, вполне можно довериться. Для тех кто не в курсе, такой VPN очень полезен при использовании открытого WiFi в публичных местах (например, при посещении сайтов, у которых до сих пор нет https). Также с помощью VPN предотвращается прослушка и фильтрация трафика провайдером, кровавой гэбнёй или админом на работе.

Читать полностью »

На прошлой неделе прошла конференция «РусКрипто». Насколько я знаю, это старейшая из ныне здравствующих конференций по информационной безопасности.

На прошлой неделе прошла конференция «РусКрипто». Насколько я знаю, это старейшая из ныне здравствующих конференций по информационной безопасности.

Несмотря на почетный возраст, конференция живет и развивается, за что огромное спасибо организаторам: Ассоциации «РусКрипто» и АИС. В свое время именно на этой площадке я обкатывал свои идеи, которые позже привели к появлению Positive Hack Days. Именно тут прошел первый масштабный CTF под руководством Дмитрия Евтеева. В общем, отношение к «РусКрипто» у меня крайне теплое и в некоторой степени даже ностальгическое.

В этом году конференция проходила на площадке загородного отеля «Солнечный». Кстати, на веб-сайте отеля уютно расположилась mobile malware – расценил это как тест на профпригодность =) Читать полностью »