В 2024 году мы опубликовали блог-пост We Hacked Google A.I. for $50,000, в котором рассказали, как в 2023 году мы отправились в Лас-Вегас вместе с Джозефом «rez0» Тэкером, Джастином «Rhynorater» Гарднером и мной, Рони «Lupin» Карта, в настоящее путешествие по взлому, которое прошло от Лас-Вегаса через Токио до Франции – всё ради поиска уязвимостей в Gemini на мероприятии Google LLM bugSWAT. И, что вы думаете? Мы сделали это снова …

Рубрика «компьютерная безопасность»

Мы взломали ИИ Gemini от Google и опубликовали его исходный код

2025-03-29 в 11:27, admin, рубрики: bug bounty, google gemini, RPC, взлом, исходный код, компьютерная безопасность, протоколы, уязвимость, хакер, хакерские атакиDetection is easy. Устанавливаем Elastiflow для поиска угроз в сети

2025-01-06 в 14:18, admin, рубрики: elastic, elastiflow, netflow, инцидент, компьютерная безопасность, компьютерная криминалистика, компьютерные сети, обнаружение аномалий, обнаружение атакВведение

Начнем серию статей под названием Detection is easy, посвященных Detection engineering (DE), о чем я пишу в одноименном Telegram-канале. Один из этапов DE - определение источников событий и организация их сбора. В этой статье мы рассмотрим установку ElastiflowЧитать полностью »

Тайны файла подкачки pagefile.sys: полезные артефакты для компьютерного криминалиста

2020-08-21 в 13:22, admin, рубрики: cybercriminalistics, reverse engineering, информационная безопасность, Исследования и прогнозы в IT, киберкриминалистика, компьютерная безопасность, компьютерная криминалистика, расследование инцидентов, реагирование на инциденты, реверс-инжиниринг

В одной крупной финансовой организации произошел неприятный инцидент: злоумышленники проникли в сеть и «пылесосили» всю критически важную информацию — копировали, а затем отправляли данные на свой удаленный ресурс. Криминалистов Group-IB призвали на помощь лишь спустя полгода после описываемых событий…. К тому времени часть рабочих станций и серверов была уже выведена из работы, а следы действий злоумышленников уничтожены из-за использования ими специализированного ПО и из-за неправильного логирования. Однако на одном из серверов, участвовавших в инциденте, был обнаружен файл подкачки Windows, из которого эксперты получили критически важную информация об инциденте.

В этой статье Павел Зевахин, специалист Лаборатории компьютерной криминалистики Group-IB, рассказывает о том, какие данные можно обнаружить в ходе криминалистического исследования в файлах подкачки Windows.

Читать полностью »

Однажды на пентесте, или Как все сломать при помощи уролога и Роскомнадзора

2020-04-17 в 7:36, admin, рубрики: computer security, criminalistics, cybersecurity, hack, hacking, penetration testing, pentest, pentesting, информационная безопасность, кибербезопасность, компьютерная безопасность, компьютерная криминалистика, тест на проникновение, Тестирование IT-систем, Тестирование веб-сервисов

Эта статья написана по мотивам очень удачного пентеста, который пару лет назад провели специалисты Group-IB: случилась история, претендующая на экранизацию в Болливуде. Сейчас, наверное, последует реакция читателя: «О, очередная пиар-статья, опять эти рисуются, какие они хорошие, еще не забудьте купить пентест». Ну с одной стороны, так и есть. Однако есть еще ряд мотивов, почему появилась эта статья. Хотелось показать, чем именно занимаются пентестеры, насколько эта работа может быть интересной и нетривиальной, какие забавные обстоятельства могут складываться на проектах и самое главное — показать живой материал с реальными примерами. Читать полностью »

Ваш выход, граф: как мы не нашли хороший сетевой граф и создали свой

2019-11-08 в 8:10, admin, рубрики: analysis, criminalistics, cybercrime, cybersecurity, graph database, graphs, software, анализ, графовые базы данных, графы, информационная безопасность, компьютерная безопасность, компьютерная криминалистика, криминалистика, Сетевые технологии

Расследуя дела, связанные с фишингом, бот-сетями, мошенническими транзакциями и преступными хакерскими группами, эксперты Group-IB уже много лет используют графовый анализ для выявления разного рода связей. В разных кейсах существуют свои массивы данных, свои алгоритмы выявления связей и интерфейсы, заточенные под конкретные задачи. Все эти инструменты являлись внутренней разработкой Group-IB и были доступны только нашим сотрудникам.

Графовый анализ сетевой инфраструктуры (сетевой граф) стал первым внутренним инструментом, который мы встроили во все публичные продукты компании. Прежде чем создавать свой сетевой граф, мы проанализировали многие подобные разработки на рынке и не нашли ни одного продукта, который бы удовлетворял нашим собственным потребностям. В этой статье мы расскажем о том, как мы создавали сетевой граф, как его используем и с какими трудностями столкнулись.

Дмитрий Волков, CTO Group-IB и глава направления киберразведки Читать полностью »

По следам кибердетектива

2017-09-16 в 17:30, admin, рубрики: ctf, Google, OSINT, Исследования и прогнозы в IT, компьютерная безопасность, разведка, сбор данных, Хакатоны

Всемам привет!

Мне довелось поучаствовать в конкурсе, довольно редком в своем роде, под названием Cyber Detective. Конкурс проводился при конференции HackIT-2017, в которой также принимал активное участие. Задания основываются на поиске открытой информации в сети. Хочу поделиться опытом, райтапами и впечатлениями.

Читать полностью »

Фальшивая конференция по компьютерной безопасности

2016-05-03 в 19:41, admin, рубрики: honeypot, ICCS 2016, информационная безопасность, компьютерная безопасность, конференция, мошенничество, Ричард Клейтон, социальная инженерия, метки: ICCS 2016, Ричард Клейтон

Странно, но в этом году запланировано две Международные конференции по компьютерной безопасности ICCS 2016. Одна из них настоящая, а другая выглядит очень подозрительно.

Научному сообществу не привыкать иметь дело с фальшивыми «научными» журналами, которые берут деньги за публикации, но не проводят рецензирование и редактуру статей. В печать можно отдать бессмысленный набор слов — и его опубликуют.

Судя по всему, такая же история происходит с научными конференциями. В данном случае — по компьютерной безопасности. На сомнительную конференцию обратил внимание Ричард Клейтон, специалист по компьютерной безопасности из Кембриджа.

Читать полностью »

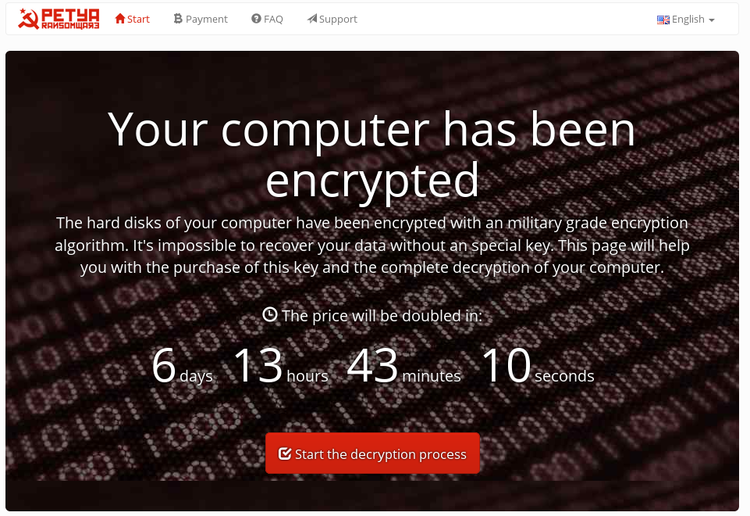

Зловред-вымогатель “Petya” шифрует весь жесткий диск и требует денег

2016-03-30 в 6:57, admin, рубрики: drweb, G DATA SecurityLabs, KAS, Petya, Блог компании iCover.ru, вирусы-вымогатели, Железо, Здоровье гика, информационная безопасность, компьютерная безопасность, НакопителиПриветствуем вас на страницах блога iCover! Возможно онлайн-экспозиция музея вирусов The Malware Museum, где собраны необычные и запомнившиеся пользователям зловреды, вскоре пополнится еще одним любопытным экспонатом. Создатели трояна Petya (Петя) действуют по классической схеме: шифруют данные пользователя и требуют выкуп за ключ для разблокировки. Но, имеет “Троян Win32.Trojan-Ransom.Petya.A” и кое-что, в корне отличающее его от среднестатистических вымогателей-шифровальщиков — Locky, CryptoWall, TeslaCrypt ..., его авторы не ограничились кодировкой отдельных категорий файлов — документов, фото- или видео-архивов, зловред шифрует диск с данными полностью.

Популярная платформа Wix подвержена утечке данных из доменной зоны

2016-01-04 в 12:58, admin, рубрики: axfr, DNS, wix.com, информационная безопасность, компьютерная безопасность, уязвимости, метки: axfr, wix.comНасколько популярная, можно судить по статье в Википедии.

Wix.com — международная облачная платформа для создания и развития интернет-проектов.