31 марта 2022 года на сайте IETF был официально размещен текст рабочего документа (копия 1Читать полностью »

31 марта 2022 года на сайте IETF был официально размещен текст рабочего документа (копия 1Читать полностью »

У нас есть умные ключницы, которые хранят и отдают ключ тому, кто:

Вокруг них уже появилось много слухов и недопонимания, поэтому спешу развеять основные с помощью тестов. Итак, самое важное:

А теперь — детали. Читать полностью »

Недавно в журнале Quanta вышел материал, в котором автор рассказывал про удивительный с точки зрения неискушенных читателей феномен, доказанный математиками. Его суть в том, что почти все многочлены определенного типа — неприводимые, то есть не поддаются разложению. Это доказательство применяется во многих областях чистой математики. Но также это хорошая новость для одного из столпов современной жизни — цифрового шифрования.

Для надежного хранения цифровой информации широко используется шифрование с помощью алгоритма RSA. Это прокачанная версия схемы, которую может придумать даже семиклассник, чтобы обмениваться сообщениями с друзьями: каждой букве присваивается свой номер, который умножается на некий секретный, заранее оговоренный ключ. Чтобы расшифровать сообщение, достаточно просто поделить его на секретный ключ.

RSA-шифрование работает схожим образом. Приведем сильно упрощенное объяснение. Пользователь придумывает сообщение и выполняет над ним определенные математические операции, включающие в себя умножение на очень большое число (длиной в несколько сотен цифр). Единственный способ расшифровать сообщение — найти простые множители полученного результата*.

Безопасность RSA-шифрования базируется на том факте, что математике неизвестны быстрые способы найти простые множители очень больших чисел. И если зашифрованное сообщение предназначалось не вам, и у вас нет ключа для его расшифровки, то попытки найти этот ключ могут занять добрую тысячу лет. Причем это справедливо и для самых современных компьютеров, с помощью которых все равно не удастся подобрать правильные простые множители.

Но есть и обходной путь.Читать полностью »

Пока мы готовим следующие выпуски наших подкастов [в iTunes: «GLPH» — про редакторов, «VSCE» — про медиапредпринимателей, «Аудиолента» — про разное], я расскажу про историю коворкинга «Ключ» и покажу, как устроено рабочее пространство на Трёхгорной мануфактуре.

Внимание: под катом большое количество фотографий.

Кухня в коворкинге Ключ на Трёхгорной мануфактуреЧитать полностью »

Кухня в коворкинге Ключ на Трёхгорной мануфактуреЧитать полностью »

Авторы этого материала приводят аргументы против стандартных механизмов шифрования ключа в OpenSSH.

Недавно злоумышленники использовали npm-пакет eslint-scope для кражи npm-токенов из домашних каталогов пользователей. В свете этого события мы занялись проверкой других подобных уязвимостей и задумались над тем, как снизить риски и последствия таких инцидентов.

У большинства из нас под рукой есть RSA SSH-ключ. Такой ключ наделяет владельца самыми разными привилегиями: как правило, он используется для доступа к production среде или в GitHub. В отличие от nmp-токенов SSH-ключи зашифрованы, и поэтому принято считать, что ничего страшного не произойдет, даже если они попадут не в те руки. Но так ли это на самом деле? Давайте узнаем.Читать полностью »

Довольно часто при оформлении сертификатов ключей электронной подписи можно наблюдать навязчивый пиар токенов с неизвлекаемым ключом. Продавцы из удостоверяющих центров уверяют, что, купив у них СКЗИ КриптоПРО CSP и токен с неизвлекаемым ключом (Рутокен ЭЦП или JaCarta ГОСТ), мы получим сертифицированные СКЗИ, обеспечивающие 100%-ную защиту от кражи ключей с токена. Но так ли это на самом деле? Для ответа на этот вопрос проведем простой эксперимент… Читать полностью »

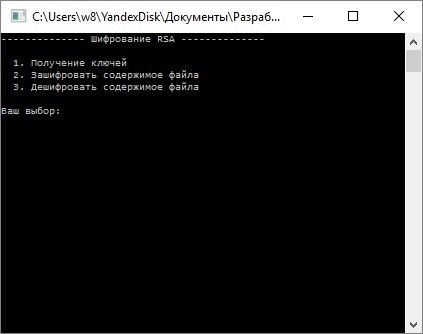

В своем первом топике я постараюсь подробно объяснить как начать использовать библиотеку OpenSSL. Сразу хочу отметить, что статья ориентирована на новичков, а так как я сам один из них, исходный код выполнен без проверок и не претендует на звание лучшего. Все действия выполнялись под Windows со средой разработки Visual Studio 2013.

Читать полностью »

Ранее, мы рассказали о SSH доступе к облаку Jelastic и его особенностях:

В этой статье мы хотели бы обратить внимание на некоторые дополнительные способы SSH доступа к контейнерам Jelastic, а именно, используя SFTP (SSH File Transfer Protocol) или FISH (Files transferred over Shell protocol) протоколы. Данные протоколы позволяют проводить различные операции с файламы (доступ, передача и др.) по защищенному каналу.