История развития компьютеров: эволюция и уязвимости

Изобретение компьютера провозгласили поворотным пунктом в истории человечества. Он обещал упростить сложные задачи, повысить эффективность и совершить революцию в области коммуникации. Первые разработчики рассматривали его как шаг к светлому будущему, наполненному бесконечными возможностями — первый шаг к достижению утопии человеческого прогресса.

Однако под этим идеалистическим видением начали появляться трещины. Такие инциденты, как утечка данных, вторжение в частную жизнь и неправильное использование платформ, выявили тревожную сторону технологического прогресса. WikiLeaks поразила мир откровениями о сборе конфиденциальных и частных данных. Это были признаки зарождающейся проблемы, слишком сложной для таких платформ, как Facebook, чтобы справиться с ней в одиночку.

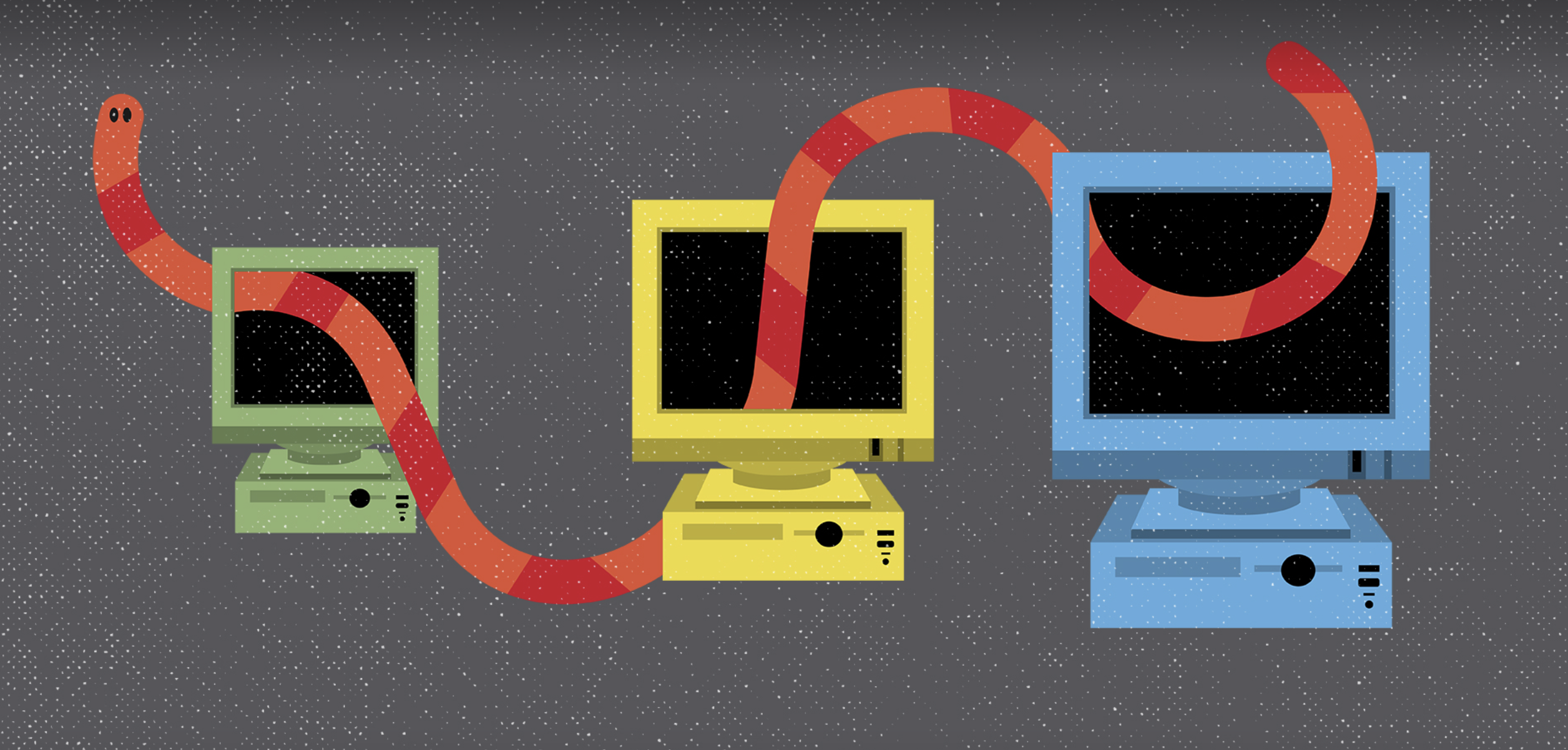

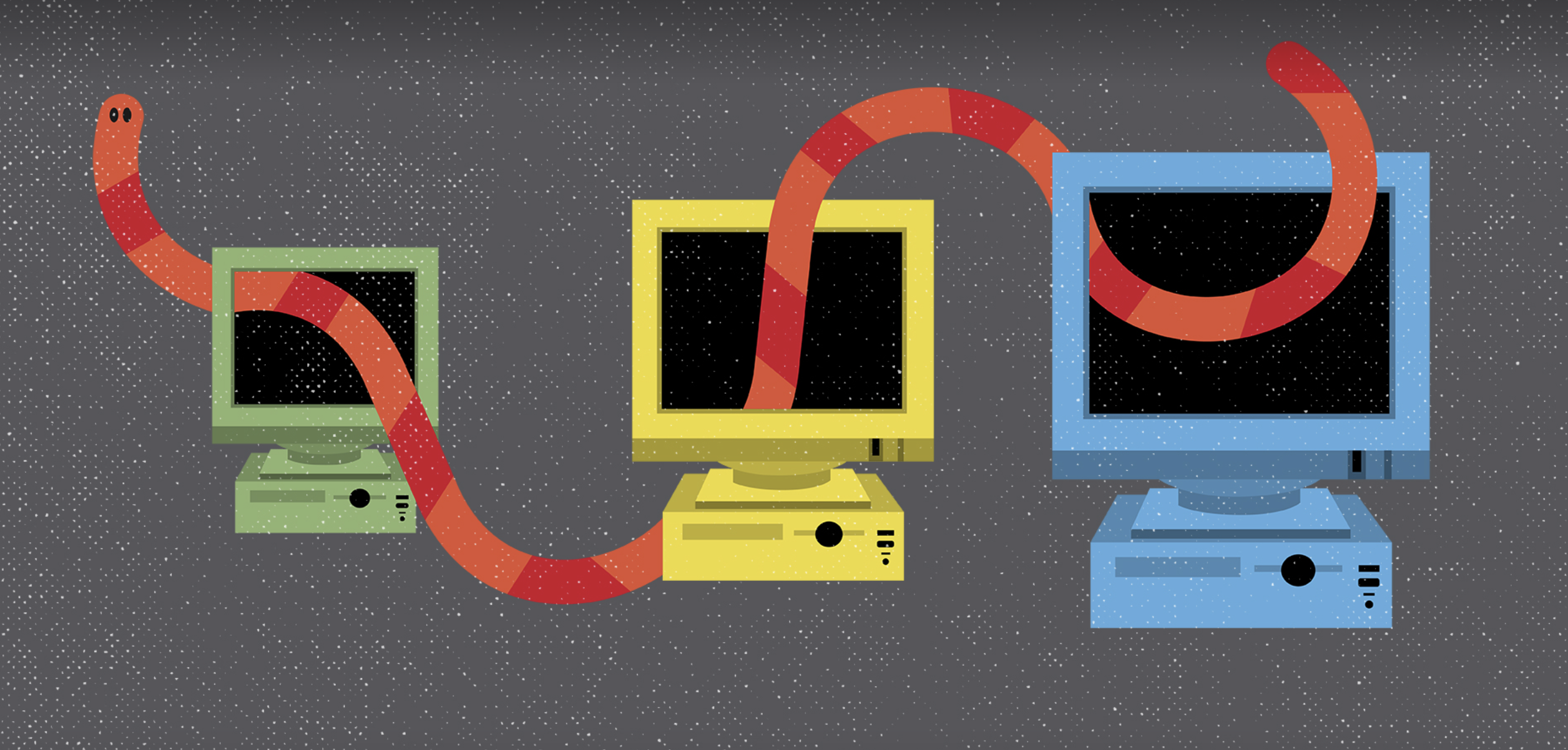

Появился новый вид программ — способных автономно перемещаться с одного компьютера на другой. Чтобы вспомнить этот процесс, мы должны вернуться к истокам.

Ранние дни вычислительной техники

Компьютерный мир 1970-х годов переживал кардинальные перемены. В отрасли доминировали большие мэйнфреймы, часто от IBM. Сетевое взаимодействие в ту эпоху было элементарным. Для передачи данных приходилось вручную переносить дискеты между машинами.

Совместная работа на расстоянии представляла собой серьезную логистическую проблему. Например, если ученые из Массачусетского технологического института нуждался в помощи коллеги из Калифорнии, ему приходилось физически перевозить перфокарты или магнитные ленты. Программисты отмечают, что такие процессы были крайне неудобными и трудоемкими.Читать полностью »