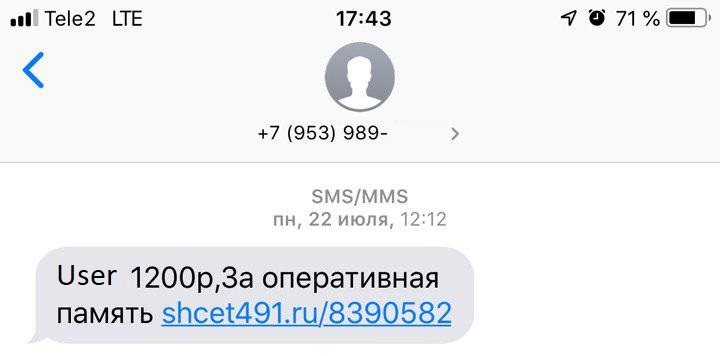

Однажды вы захотите продать что-нибудь на Avito и, выложив подробное описание своего товара (например, модуль оперативной памяти), получите вот такое сообщение:

Однажды вы захотите продать что-нибудь на Avito и, выложив подробное описание своего товара (например, модуль оперативной памяти), получите вот такое сообщение:

Наши специалисты из экспертного центра безопасности всегда держат руку на пульсе и следят за появлением новых интересных и опасных угроз. Именно так в начале апреля 2019 года была обнаружена целевая атака на государственные органы Хорватии. В данном отчете рассмотрена цепочка доставки вредоносного ПО на компьютер жертвы, представлены индикаторы компрометации, а также отмечено использование нового постэксплуатационного фреймворка, который, по нашим данным, ни разу ранее не применялся злоумышленниками.Читать полностью »

22 мая специалисты Кембриджского университета сообщили о новой разновидности кибератаки, которая может быть применена к большинству мобильных устройств Apple и некоторым моделям смартфонов Google. Уязвимость заключается в том, что система автоматически передает вебсайтам и приложениям данные с датчиков движения. Этого объема информации достаточно, чтобы создать уникальный идентификатор устройства и отслеживать действия его владельца в Сети.

Читать полностью »

Изображение: Unsplash

Международная межбанковская система передачи информации и совершения платежей SWIFT опубликовала отчет с информацией о попытках хищений денег. Согласно его данным, в 2018 году злоумышленники совершили попытки по краже средств на суммы от $250 тыс. до $2 млн.Читать полностью »

В феврале австриец Christian Haschek в своем блоге опубликовал интересную статью под названием «Я просканировал всю Австрию». Конечно, мне стало интересно, что будет, если повторить это исследование, но уже с Украиной. Несколько недель круглосуточного сбора информации, еще пару дней на то, чтобы оформить статью, а в течение этого исследования беседы с различными представителями нашего общества, то уточнить, то узнать больше. Прошу под кат…

Читать полностью »

Привет! Это любительский перевод сообщения «Triton is the world’s most murderous malware, and it’s spreading» by Martin Giles, опубликованного 5 марта 2019 г. Все иллюстрации созданы Ariel Davis. Спойлер: в кибератаках в очередной раз обвиняют российских хакеров. Учтите, что это всего лишь перевод.

Вирусный код может вывести из строя системы безопасности, созданные предотвратить промышленные аварии. Он был обнаружен на ближнем востоке, но хакеры, стоящие за ним, целятся в компании Северной Америки и других стран.

Вирусный код может вывести из строя системы безопасности, созданные предотвратить промышленные аварии. Он был обнаружен на ближнем востоке, но хакеры, стоящие за ним, целятся в компании Северной Америки и других стран.

Как опытный специалист по информационной безопасности, Джулиан Гатманис множество раз помогал компаниям справиться с угрозами от кибератак. Но когда австралийский консультант по безопасности был вызван на нефтехимическое производство в Саудовской Аравии летом 2017 года, он обнаружил нечто, заставляющее кровь стынуть в жилах.

Читать полностью »

Обнаружение атак является важной задачей в информационной безопасности на протяжении десятилетий. Первые известные примеры реализации IDS относятся к началу 1980-х годов.

Спустя несколько десятилетий сформировалась целая индустрия средств для обнаружения атак. На данный момент существуют различные виды продуктов, такие как IDS, IPS, WAF, брандмауэры, большинство из которых предлагает обнаружение атак на основе правил. Идея использовать техники выявления аномалий для обнаружения атак на основе статистики на производстве не кажется такой реалистичной, как в прошлом. Или всё-таки?..Читать полностью »

Изображение: Unsplash

Согласно отчету Службы безопасности информации Чехии, в 2016-2017 годах члены кибергруппировки APT28 (также известна как Sofacy, Fancy Bear и пр.) провела успешный взлом информационных систем министерства иностранных дел Чешской Республики. Жертвами атаки также стали сотрудники минобороны.Читать полностью »

Изображение: Pexels

О безопасности сигнальных сетей SS7 мы (и не только мы) говорим достаточно давно, однако до сих пор есть много скептицизма: «никто не может получить доступ к SS7», «если даже кто-то получит доступ к SS7 и начнет вести нелегитимную активность, его сразу заблокируют в операторе-источнике» и даже «GSMA за всеми следит и, если что, даст по башке тому, кто этим занимается».

Однако на практике в проектах по мониторингу безопасности мы видим, что злоумышленники могут иметь подключение к сети SS7 в недрах одного оператора годами. Более того, злоумышленники не дожидаются, когда их подключение обнаружат и заблокируют в одном операторе-источнике, они параллельно ищут (и находят) подключения в других операторах, и могут работать параллельно по одним целям сразу из нескольких мест.Читать полностью »

Мы в Solar JSOC на постоянной основе собираем данные о событиях и инцидентах информационной безопасности в инфраструктурах заказчиков. На базе этой информации мы раз в полгода делаем аналитику, которая демонстрирует, как меняются атаки на российские организации. Сегодня мы собрали для вас самые интересные тренды первого полугодия 2018 г.