В данной статье расскажу, как мы перешли с NTLM на Kerberos авторизацию для приложений на Oracle Weblogic Server, тем самым упростив пользователям вход, убрав необходимость вводить пароль. Все пользователи, а также сервер приложения находятся в одном домене, так же ранее была настроена доменная авторизация для приложений Weblogic сервера. Все конфигурации были проверены на WLS 12.1.2.

Читать полностью »

Рубрика «kerberos» - 2

Прозрачная авторизация для приложения на Oracle Weblogic Server

2018-06-22 в 19:15, admin, рубрики: kerberos, oracle, SSO, Weblogic, wlsПротоколы распространения ключей на симметричных шифрах

2017-11-20 в 20:19, admin, рубрики: kerberos, информационная безопасность, криптография, протокол, симметричные алгоритмы, учебникДанный текст будет являться одной из переписанных глав для учебного пособия по защите информации кафедры радиотехники и систем управления МФТИ (ГУ). Полностью учебник доступен на github (см. также draft releases). На хабре я же планирую выкладывать новые «большие» куски, во-первых, чтобы собрать полезные комментарии и замечания, во-вторых, дать сообществу больше обзорного материала по полезным и интересным темам.

Задача распространения ключей является одной из множества задач построения надёжной сети общения многих абонентов. Задача состоит в получении в нужный момент времени двумя легальными абонентами сети секретного сессионного ключа шифрования (и аутентификации сообщений). Хорошим решением данной задачи будем считать такой протокол распространения ключей, который удовлетворяет следующим условиям.

- В результате работы протокола должен между двумя абонентами должны быть сформирован секретный сессионный ключ.

- Успешное окончание работы протокола распространение ключей должно означать успешную взаимную аутентификацию абонентов. Не должно быть такого, что протокол успешно завершился с точки зрения одной из сторон, а вторая сторона при этом представлена злоумышленником.

- К участию в работе протокола должны допускаться только легальные пользователи сети. Внешний пользователь не должен иметь возможность получить общий сессионный ключ с кем-либо из абонентов.

- Добавление нового абонента в сеть (или исключение из неё) не должно требовать уведомления всех участников сети.

Настройка репликации во FreeIPA 4.4 с domain level 1

2017-04-03 в 15:26, admin, рубрики: freeipa, howto, it-infrastructure, kerberos, SSO, администрирование, Блог компании Pixonic, сисадмин, системное администрирование, метки: freeipa

У нас в компании для организации и управления доступами для Linux-серверов

используется такой сервис как FreeIPA. FreeIPA — это вполне полноценная замена AD для Linux-систем от RHEL. В новой версии появились уровни доменов и был переработан процесс настройки репликации. Так как инструкций вменяемого вида в рунете найти не удалось, я решил написать собственную.Читать полностью »

nodejs: SSO-авторизация через Kerberos

2017-02-16 в 9:16, admin, рубрики: active directory, kerberos, node.js, SSO, криптография, Разработка веб-сайтовВсё гениальное просто. Но до этой простоты нужно перечитать тысячи мануалов. Поэтому, разобравшись, мне захотелось написать quick start по тому, как сделать прозрачную авторизацию в Web-приложении для пользователя, авторизованного в AD, и поделиться своим тестовым проектом. Интересен взгляд со стороны.

Веб авторизация доменного пользователя через nginx и HTTP Negotiate

2016-07-07 в 11:31, admin, рубрики: active directory, ActiveDirectory, AD, auth, autorization, domain, domain controller, gssapi, HTTP Negotiate, kerberos, negotiate, negotiate_auth, nginx, nginx module, pdc, primary domain controller, samba, samba4, security, spnego, SSL, web, windows, авторизация, авторизация без паролей, безопасность, безопасность веб-приложений, домены, ит-инфраструктура, Разработка веб-сайтов, системное администрирование Намедни встала задача — обеспечить прозрачную авторизацию пользователей домена в CRM, собственно Microsoft давным давно разработал для этих целей метод аутентификации HTTP Negotiate, это все замечательно работает на IIS и Windows Server, а у нас за плечами Samba4 в роли Primary Domain Controller и проксирующий веб сервер nginx. Как быть?

Намедни встала задача — обеспечить прозрачную авторизацию пользователей домена в CRM, собственно Microsoft давным давно разработал для этих целей метод аутентификации HTTP Negotiate, это все замечательно работает на IIS и Windows Server, а у нас за плечами Samba4 в роли Primary Domain Controller и проксирующий веб сервер nginx. Как быть?

В сети куча информации по организации подобной схемы для Apache2 & AD на базе Windows, а вот пользователям nginx приходится собирать все по крупицам, информации кот наплакал. В базовой поставке Nginx нет подобного функционала. Благо люди не пали духом и история началась в мейл рассылках nginx в 2009 году, где один американский товарищ из Огайо нанял разработчика на RentACoder для запиливания модуля с подобным функционалом. Ребята форкнули подобный модуль для апача, прикрутили его к nginx и результаты работы выложили на github, где модуль время от времени допиливался разными людьми и в итоге принял роботоспособный вид. Последнюю версию можно получить на гитхабе.

В данном руководстве я расскажу как заставить работать nginx с SPNEGO модулем и samba4.

Читать полностью »

SSO на FreeIPA+Apache+Flask-Login+JWT

2015-04-12 в 19:35, admin, рубрики: Apache, flask, Flask-Login, freeipa, jwt, kerberos, python, информационная безопасность, разработкаВсем привет

В статье описывается разработка и развёртывание системы SSO-аутентификации, использующей Kerberos и JWT. Модуль аутентификации разработан с применением Flask, Flask-Login и PyJWT. Развёртывание выполнено с использованием веб-сервера Apache, сервера идентификации FreeIPA и модуля mod_lookup_identity на CentOS 6/7. В статье много текста, средне кода и мало картинок. В общем, будет интересно :)

SMB Hijacking. Kerberos не помеха

2013-06-11 в 8:53, admin, рубрики: intercepter-ng, kerberos, smbrelay, sniffing, информационная безопасность, метки: intercepter-ng, kerberos, smbrelay, sniffing Про SMBRelay (или если быть точным NTLM-Relay) написано и сказано довольно много. Совершенно нет желания

вспоминать подробности данной атаки. Напомню только то, что суть атаки сводится к манипуляциям с аутентификационными данными пользователя, которые затем могут быть перенаправлены на другой ресурс.

Такое перенаправление позволяет аутентифицироваться и получить доступ к третьему ресурсу, что обычно выливается в загрузку файла с его последующим запуском.

Читать полностью »

Установка сервера Openfire на Debian в домене AD2008 с прозрачной авторизацией пользователей

2013-05-29 в 10:56, admin, рубрики: active directory, Debian, jabber, kerberos, ldap, openfire, SSO, windows, Песочница, метки: active directory, Debian, jabber, kerberos, ldap, openfire, SSO, windowsЗдравствуйте!

Хочу поделиться опытом установки сервера Openfire на Debian в домене AD Windows Server 2008 с использованием SSO клиентом Spark.

Сама установка проста и занимает немного времени, основные сложности для меня возникли при настройке kerberos-авторизации всей связки ПО.

Инфраструктура:

Openfire 3.8.2 устанавливаем на Debian 7.0 «Wheezy» x64 с использованием СУБД MySQL.

Имя Debian-сервера: openfireserver.

Служба Active Directory развернута на Windows 2008 Server Standard (Kerberos использует шифрование RC4-HMAC-NT по умолчанию).

Домен realm.local.

Рабочие станции Windows XP Pro и Windows 7 Pro x32/x64 с установленным клиентом Spark 2.6.3.

Читать полностью »

Linux в домене Active Directory

2013-03-27 в 12:08, admin, рубрики: active directory, kerberos, linux, системное администрирование, метки: active directory, kerberos, linux Перед администраторами иногда встают задачи интеграции Linux серверов и рабочих станций в среду домена Active Directory. Обычно требуется:

1. Предоставить доступ к сервисам на Linux сервере пользователям домена.

2. Пустить на Linux сервер администраторов под своими доменными учётными данными.

3. Настроить вход на Linux рабочую станцию для пользователей домена, причём желательно, чтобы они могли при этом вкусить все прелести SSO (Я, например, не очень люблю часто вводить свой длинный-предлинный пароль).

Обычно для предоставления Linux системе пользователей и групп из домена Active Directory используют winbind либо настраивают библиотеки nss для работы с контроллером домена Active Directory по LDAP протоколу. Но сегодня мы пойдём иным путём: будем использовать PowerBroker Identity Services (Продукт известен также под именем Likewise).

Читать полностью »

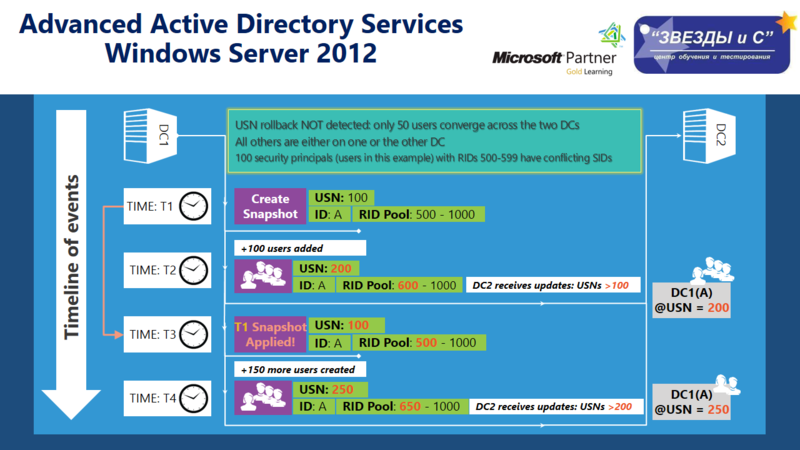

Advanced Active Directory Services WS2012 – информация от Экс-Архитектора Microsoft

2013-03-26 в 9:39, admin, рубрики: kerberos, ldap, services, virtualization, Блог компании «Звезды и С», виртуализация, Кибкало, Серверное администрирование, системное администрирование, метки: kerberos, ldap, services, virtualization, виртуализация, Кибкало Алексей Кибкало продолжает делиться секретами! Предлагаем посмотреть запись вебинара.

За два часа были освещены следующие темы:

Читать полностью »