В настоящее время все источники, освещающие вопросы информационной безопасности, содержат сведения раскрытые г-ном Сноуденом о скрытых каналах получения информации и умышленно внедряемых в различные технические средства АНБ устройствах негласного доступа к информации (получения, съема).

А что же у нас в стране с решением данной проблемы? Анализируя современную отечественную нормативную базу, можно выделить следующие документы, регламентирующие вопросы выявления и борьбы со скрытыми каналами:

ГОСТ Р 53113.1-2008 «Информационная технология. Защита информационных технологий и автоматизированных систем от угроз информационной безопасности, реализуемых с использованием скрытых каналов. Часть 1. Общие положения»;

ГОСТ Р 53113.2-2009 «Информационная технология. Защита информационных технологий и автоматизированных систем от угроз информационной безопасности, реализуемых с использованием скрытых каналов. Часть 2. Рекомендации по организации защиты информации, информационных технологий и автоматизированных систем от атак с использованием скрытых каналов».

В соответствии с ГОСТами определен термин «скрытый канал» – это непредусмотренный разработчиком системы информационных технологий и автоматизированных систем коммуникационный канал, который может быть применен для нарушения политики безопасности.

С помощью скрытых каналов могут быть реализованы следующие нарушения политики безопасности:

- Угроза внедрения вредоносных программ и данных .

- Угроза подачи нарушителем команд агентом для выполнения его функций .

- Угроза утечки криптографических ключей, паролей (несанкционированный доступ к ним) или отдельных информационных объектов .

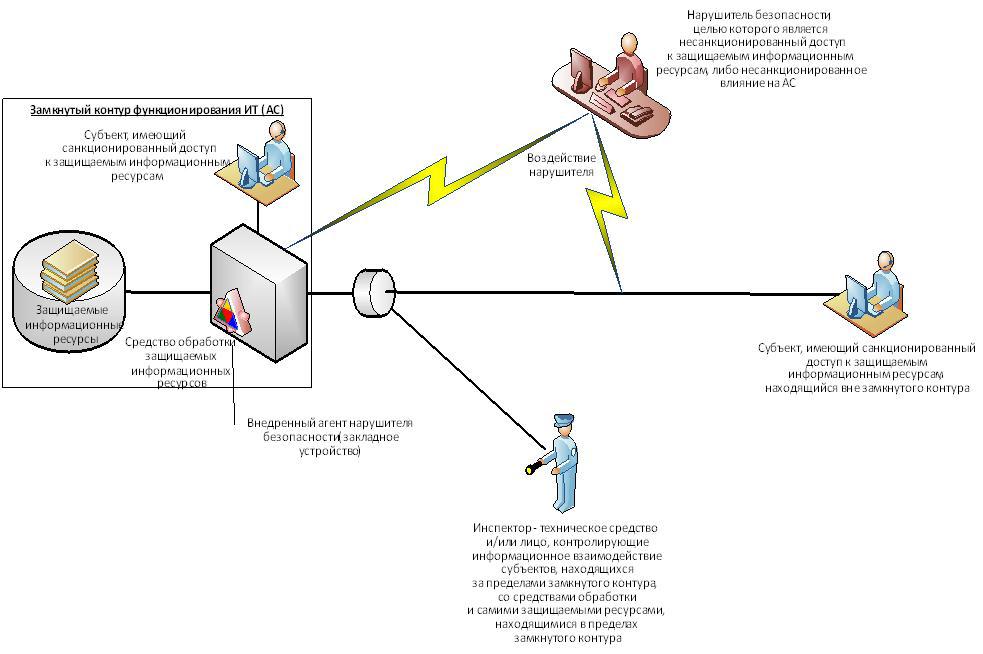

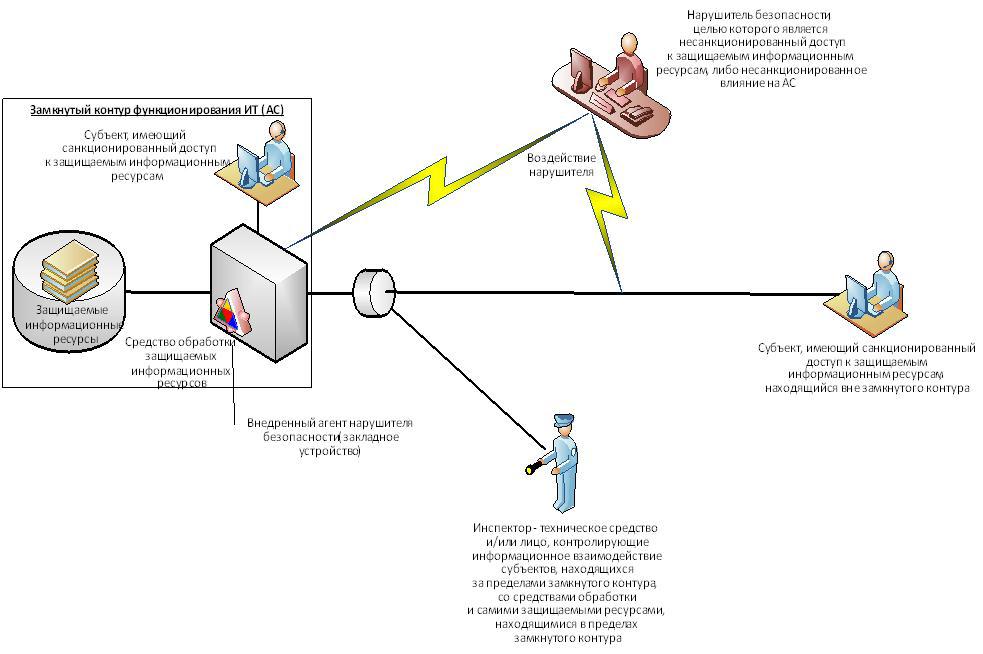

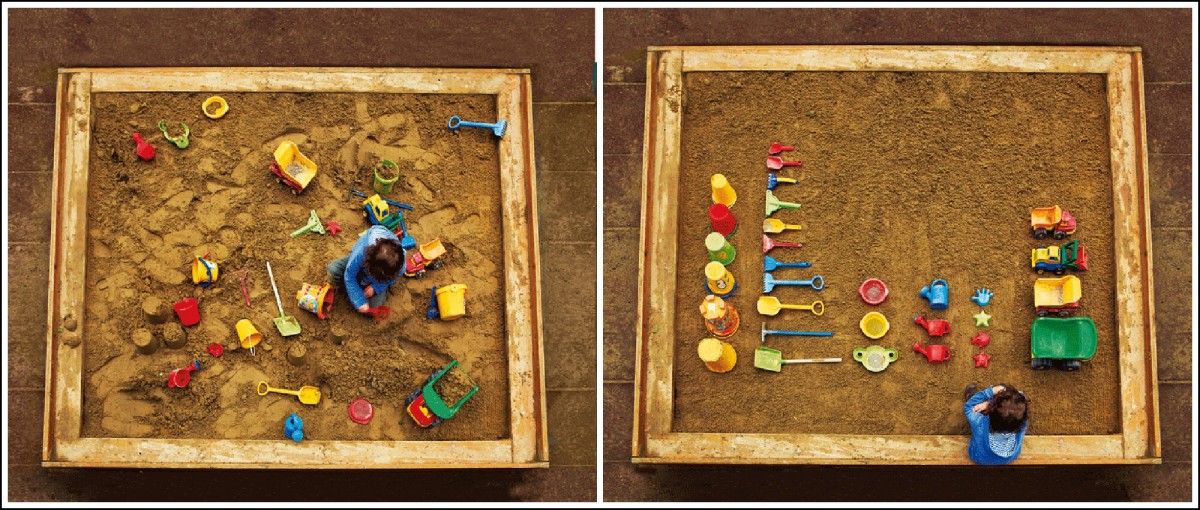

Интерпретированная модель функционирования скрытого канала представлена на рисунке (из ГОСТР 53113.2-2009):

Создание скрытого канала и осуществление воздействия нарушителя на защищаемые информационные ресурсы в соответствии с приведенной моделью осуществляется следующим порядком:

- 1. В режиме штатного функционирования работа с защищаемыми информационными ресурсами проводится в установленном порядке, субъекты, имеющие санкционированный доступ к ним, осуществляют обработку в соответствии с установленными правилами разграничения доступа. Инспектор отображает отсутствие нарушений политики безопасности.

- 2. В составе средства обработки защищаемых информационных ресурсов присутствуют заранее злонамеренно внедренный агент нарушителя безопасности, который не проявляет своей активности и ни каким образом не обнаруживает своего присутствия в данной ИТ (АС).

- 3. В необходимый для нарушителя момент времени агенту от нарушителя безопасности подается команда на активацию и выполнение своей функциональной нагрузки. Команда может быть подана как по штатным каналам связи ИТ (АС), в случаи наличия возможности такого подключения (например через Интернет), так и дистанционно (например с использованием радиоканалов), при наличии такой возможности у агента нарушителя.

- 4. Внедренный агент нарушителя безопасности реализует свою функциональную нагрузку, при этом канал информационного взаимодействия между нарушителем и внедренным агентом может быть скрыт от инспектора.

- 5. После достижения поставленной задачи работа агента завершается самостоятельно или по команде нарушителя.

В качестве практической реализации подобного подхода, на базе материалов, опубликованных Сноуденом (http://freesnowden.is/2013/12/31/ant-product-data/), в пример можно привести программное средство IRONCHEF, функционирующее на базе аппаратных закладок типов COTTONMOUTH-I (II, III), реализованные устройствами HOWLERMONKEY и TRINITY (можно сказать, «классическое» построение скрытого канала).

Как же проводить работу по выявлению скрытых каналов?

С точки зрения «теории» процесс выявления скрытого канала включает в себя следующие действия:

1. Оценка архитектуры исследуемой системы и имеющихся в ней коммуникационных каналов (рассмотрению подлежат как существующие, так и потенциальные каналы). Оценка архитектуры системы подразумевает выявление всех имеющихся в ней каналов связи (информационного взаимодействия) и анализ взаимодействия ее компонентов на предмет потенциального использования их для организации скрытого канала. В результате проведения такого анализа должны быть выявлены компоненты системы, в которых потенциально могут быть использованы скрытые каналы.

2. Выявление возможных путей обмена скрытой информацией между нарушителем и его предполагаемым агентом в системе.Данная работа выполняется на основании общей схемы модели функционирования скрытого канала. Следует для каждого из защищаемых активов выявить, какие субъекты имеют к ним доступ и при этом изолированы от внешней среды, но имеют возможность взаимодействовать с отдельными субъектами из внешней среды (при этом необходимо учитывать, что подобного рода взаимодействие контролируется владельцем активов и может наблюдаться потенциальным нарушителем).

3. Оценка опасности выявленных скрытых каналов для защищаемых активов организации. После выявления скрытых каналов следует оценить, насколько они реализуемы и опасны для защищаемых активов организации. Для проведения оценки наиболее критичными показателями являются: объем активов, предполагаемая пропускная способность скрытого канала и временной интервал, в течение которого активы сохраняют ценность. Все параметры поддаются числовому исчислению и могут быть использованы в соответствующих аналитических отчетах. На основании этой оценки каналы, не предоставляющие реальной опасности для активов, признаются неопасными.

4. Принятие решения о целесообразности противодействия каждому из выявленных скрытых каналов (минимизации уровня риска).

В качестве защитных мероприятий предлагается использовать:

- снижение/ограничение пропускной способности канала передачи информации (касательно скрытых каналов);

- архитектурные решения построения системы;

- мониторинг эффективности защиты системы.

При этом необходимо заметить, что выбор методов противодействия угрозам, реализуемым с использованием скрытых каналов определяется, исходя из индивидуальных особенностей той или иной защищаемой системы (топология построения системы, используемых протоколов информационного взаимодействия, особенностей расположения элементов системы и их взаимодействия между собой, выбираемых телекоммуникационных средств и средств защиты информации).

В завершении хотелось бы обратиться к методам выявления скрытых каналов. Согласно ГОСТ предлагается два метода:

- статистический метод;

- сигнатурный метод.

Статистический метод выявления скрытых каналов подразумевает сбор статистических данных о пакетах, проходящих через защищаемый участок сети, без внесения в них каких-либо изменений. При этом выявление скрытых каналов может проводиться как в режиме реального времени, так и автономно, используя данные, накопленные за предыдущие отрезки времени.

Метод выявления скрытых каналов на основе сигнатурного анализа аналогичен способу, используемому антивирусным ПО для поиска вредоносных программ. При наличии набора известных реализаций скрытых каналов, для каждой из них формируется сигнатура. В потоке данных проводится поиск таких сигнатур. По результатам этой работы делается вывод об отсутствии или наличии скрытых каналов в системе и варианте его реализации.

Таким образом, подводя итоги, можно заявить, что мы получаем новый виток информационного противостояния «нарушитель — администратор безопасности», который вносит в нашу жизнь как новые технологии и методы нападения, так и новые средства и методы защиты.

Завершить статью хотелось бы такими размышлениями:

Читать полностью »

.png)