Преамбула: в один из дней мы решили подключить к нашему сайту CDN, для того, чтобы радовать пользователей более быстрой загрузкой страниц. После некоторых поисков выбор пал на Highwinds, т.к. они заявляли, что поддерживают весь нужный функционал и с ними удалось договориться на очень вкусную цену. После успешного перевода сайта на работу через Highwinds мы решили— а почему бы не переключить на них и наше REST API для мобильных приложений. И тут начались интересности.

Читать полностью »

Рубрика «IT-стандарты» - 28

RFC для слабаков или история одного расследования

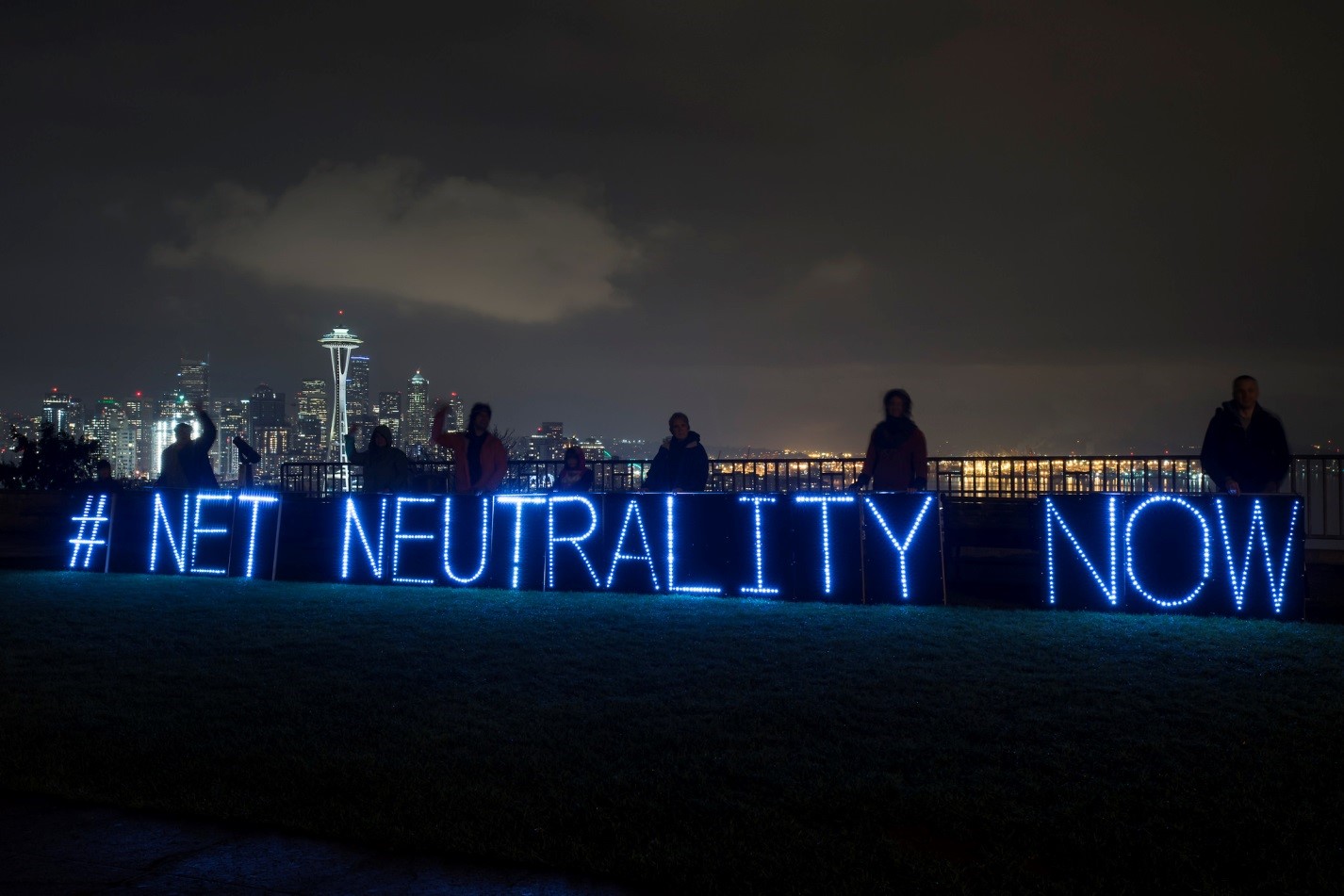

2017-12-16 в 19:33, admin, рубрики: CDN, highwinds, http, IT-стандарты, nginx, not a bug, rfc, web, расследование, системное администрирование, стандарты для слабаковБитва за сетевой нейтралитет: история вопроса

2017-12-13 в 11:38, admin, рубрики: IT-стандарты, Net neutrality, vas experts, Блог компании VAS Experts, Законодательство и IT-бизнес, сетевой нейтралитет, Сетевые технологииЗавтра в США пройдет голосование, во время которого Федеральная комиссия по связи (FCC) фактически попытается изменить правила сетевого нейтралитета. Это сменит роли провайдеров в экосистеме связи и даст им больше свободы в принятии части решений, касающихся предоставления интернет-услуг.

Мы решили подготовить серию статей, в которой рассказать о том, как развивалась идея сетевого нейтралитета и как получилось, что концепция Net Neutrality оказалась под угрозой.

GDPR — новые правила обработки персональных данных в Европе для международного IT-рынка

2017-12-06 в 14:40, admin, рубрики: gdpr, IT-стандарты, бизнес-модели, Блог компании Digital Rights Center, ЕС, Законодательство и IT-бизнес, защита персональных данных, идентификация личности, международный рынок, персональные данные, хранение данных

В мае 2018 года Европа переключится на обновлённые правила обработки персональных данных, установленные Общим регламентом по защите данных (Регламент ЕС 2016/679 от 27 апреля 2016 г. или GDPR — General Data Protection Regulation). Данный регламент, имеющий прямое действие во всех 28 странах ЕС, заменит рамочную Директиву о защите персональных данных 95/46/ЕС от 24 октября 1995 года. Важным нюансом GDPR является экстерриториальный принцип действия новых европейских правил обработки персональных данных, поэтому российским компаниям следует внимательно отнестись к ним, если услуги ориентированы на европейский или международный рынок.

Новый регламент предоставляет резидентам ЕС инструменты для полного контроля над своими персональными данными. С мая 2018 года ужесточается ответственность за нарушение правил обработки персональных данных: по GDPR штрафы достигают 20 миллионов евро (около 1,5 млрд руб.) или 4% годового глобального дохода компании. В настоящей статье мы проанализировали новые правила обработки персональных данных в ЕС и сформулировали рекомендации для российских компаний по методам реагирования на GDPR. Читать полностью »

7 лет работы, 2 млн отрезов и 150 километров чеков: еще немного о надежности железа в современных магазинах

2017-12-06 в 9:28, admin, рубрики: 54-ФЗ, IT-стандарты, SKY-POS, SKY-PRINT, Блог компании Пилот, Законодательство и IT-бизнес, ККТ, Монетизация IT-систем, Пилот

Мы продолжаем разговор об инфраструктуре в сфере ритейла. Требования к использующемуся здесь железу серьезно отличаются от тех, которым должны соответствовать «потребительские» гаджеты или офисная техника. Сегодня в нашем блоге рассказ об этих жестких стандартах надежности на примере контрольно-кассовой техники (ККТ, бывших фискальных регистраторов) — устройств, без которых невозможна работа современного магазина.Читать полностью »

Кратко о методологиях разработки ПО: Waterfall, Lean и Feature Driven Development

2017-11-30 в 11:49, admin, рубрики: FDD, IT-стандарты, lean, waterfall, Блог компании ИТ Гильдия, Разработка под e-commerce, управление проектами, управление разработкойВ нашем прошлом материале мы писали о методологиях разработки программного обеспечения, которые помогают оптимизировать рабочие процессы. Тогда речь шла о Scrum, канбан и экстремальном программировании. Сегодня мы расскажем о Waterfall, FDD и Lean — оценим плюсы и минусы подходов и взглянем на опыт организаций, которые их используют, чтобы помочь вашим компаниям оптимизировать процессы.

Физически неклонируемые функции: защита электроники от нелегального копирования

2017-11-28 в 11:22, admin, рубрики: fpga, IT-стандарты, защита от копирования, информационная безопасность, Исследования и прогнозы в IT, контрафакт, ПЛИС, производство печатных плат, производство электроники, Разработка для интернета вещей, ФНФЗа последние 10 лет количество товаров-подделок в мире увеличилось в 2 раза. Это данные отчета министерства внутренней безопасности США. Большая часть контрафакта приходится на Китай (56 %), Гонконг (36%) и Сингапур (2%).

Производители оригинальных товаров несут серьезные убытки, часть из которых приходится на рынок электроники. Многие современные товары содержат в себе электронные компоненты: одежда, обувь, часы, ювелирные изделия, автомобили. В прошлом году прямые потери от незаконного копирования потребительской электроники и электронных компонентов в составе других товаров достигли порядка 0,5 трлн долл. США.

Эту проблему помогают решить различные методы защиты цифровой электроники от нелегального копирования, модификации и обратного проектирования: аппаратное шифрование (AES, RSA и др.), хеширование (например, SHA-256, MD-5), внедрение цифровых водяных знаков и отпечатков пальцев в проектное описание, лексическая и функциональная обфускация, формальная верификация и другие.

В этой статье мы расскажем об одном из самых экономичных методов защиты с точки зрения аппаратных затрат — физически неклонируемых функциях.

Читать полностью »

«Как близнецы»: 3 пары похожих терминов ITIL

2017-11-26 в 10:44, admin, рубрики: help desk, IT-стандарты, service desk, Блог компании ИТ Гильдия, инцидент-менеджментБиблиотека ITIL — подробный набор методов управления ИТ-услугами, который применяют с восьмидесятых годов. Но путаница в используемых терминах и их значении до сих пор преследует тех, кто только начинает внедряет у себя соответствующие методологии.

В этой статье мы попытаемся разграничить три пары похожих терминов:

- Инцидент и проблема

- Управление инцидентами и управление проблемами

- Service desk и Help Desk

На основе примеров покажем, для чего нужен каждый из них.

Вторая волна, накрывшая нас. Стандарт, который ждали

2017-11-23 в 8:30, admin, рубрики: 802.11ac, 802.11n, Cisco, IT-стандарты, wi-fi, Беспроводные технологии, Блог компании Пилот, Пилот

Прежде, чем писать о волнах, поговорим об источнике, их породившем. В данном контексте это стандарт беспроводных локальных сетей 802.11ac, являющийся эволюционной итерацией предыдущего стандарта 802.11n, частично с ним совместимой. Частично, потому что, как мы узнаем позже, он работает только на частотном диапазоне 5ГГц. 802.11n, как известно, работал на обоих диапазонах — чистый лицензируемый 5ГГц, и диапазон 2,4 ГГц — никак не умирающий бодрячок, рассадник частотных помех и ограниченного фактора реюзинга (повторного переиспользования частотных каналов в пределах одной локации или беспроводного домена). Разработка стандарта в виде первых редакций началась в 2011 году, и тогда же пионеры WIFI-альянса стали выпускать первые чипсеты под новый беспроводной стандарт, стремясь не к прогрессу, но обогащению. Пройдя через муки рождения и становления, новый стандарт окончательно сформировался в 2014 году (новость о радостном событии можно прочитать здесь).Читать полностью »

Ещё один шажок к C++20. Встреча в Альбукерке

2017-11-22 в 11:55, admin, рубрики: atomic, c++, c++ библиотеки, c++17, C++20, c++2a, constexpr, IT-стандарты, modules, networking, operators, Блог компании Яндекс, Компиляторы, ПрограммированиеИз центральной части Канады — на юго-запад США! Альбукерке расположен в штате Нью-Мексико:

На встрече международного комитета по стандартизации C++, которая прошла в этом городе, приняли одно очень большое нововведение в С++20 и несколько маленьких.Читать полностью »