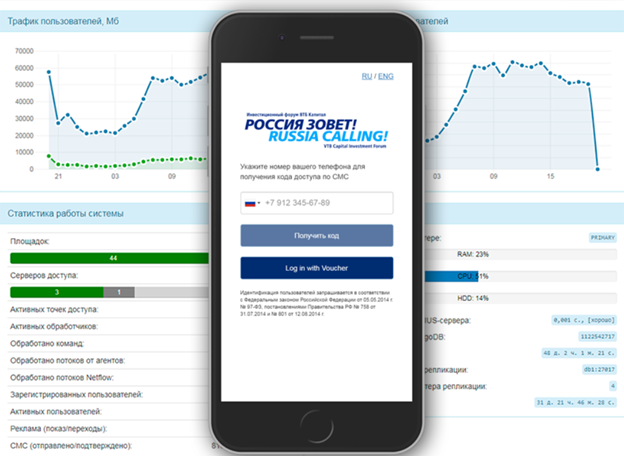

Всем привет! Возможно уже совсем скоро разные новостные и IT‑ресурсы будут подчищать информацию о способах обхода блокировок. А пока этого не случилось, запасаемся полезными гайдами и разворачиваем свои собственные VPN с защищенными от блокировок протоколами. Расскажу как это сделать, как изменилась Amnezia и как мы защитили WireGuard от блокировок.

Рубрика «информационная безопасность» - 9

Создаем свой VPN с защищенным от блокировок протоколом AmneziaWG, или WireGuard на максималках

2023-10-26 в 17:09, admin, рубрики: amneziavpn, app, application, cloak, self-hosted, vpn, wireguard, информационная безопасность, обход блокировок«Берегите платье снову, а персональные данные смолоду»: рассуждения и советы по цифровой гигиене

2023-10-26 в 14:14, admin, рубрики: selectel, взломы, интернет, информационная безопасность, персональные данные, фишинг, цифровая гигиена

Всем привет! Меня зовут Андрей, я специалист по информационной безопасности в Selectel. За время своей работы я понял, что часто люди используют правила цифровой гигиены в профессиональной деятельности, но совсем забывают про них в обычной жизни. По данным компании RTM Group, за 2021 год в России зарегистрировано более 249 тыс киберпреступлений, связанных с мошенническими схемами, — и это только известные правоохранительным органам инциденты.

Не хотите подкрепить эту статистику? Тогда давайте вспомним, почему важно соблюдать правила цифровой гигиены, и найдем тот самый «баланс» между комфортом и шапочкой из фольги. Подробности под катом!Читать полностью »

Короткий путь от джуна до SOC-аналитика

2023-10-24 в 7:01, admin, рубрики: аналитика, безопасность, информационная безопасность, Карьера в IT-индустрии, кибербезопасностьВсем привет, в этой статье мы расскажем, какой путь нужно пройти, чтобы стать высококлассным специалистом SOC (Security Operations Center).

Строить карьеру в SOC сегодня перспективно как никогда. Востребованность персонала для центров мониторинга и реагирования на инциденты информационной безопасности за последние полтора года выросла. Во многом это связано с тем интересом для злоумышленников, которые вызывают компании, располагающие большой базой персональных данных клиентов, КИИ, а также обладающие государственной и социальной значимостью.

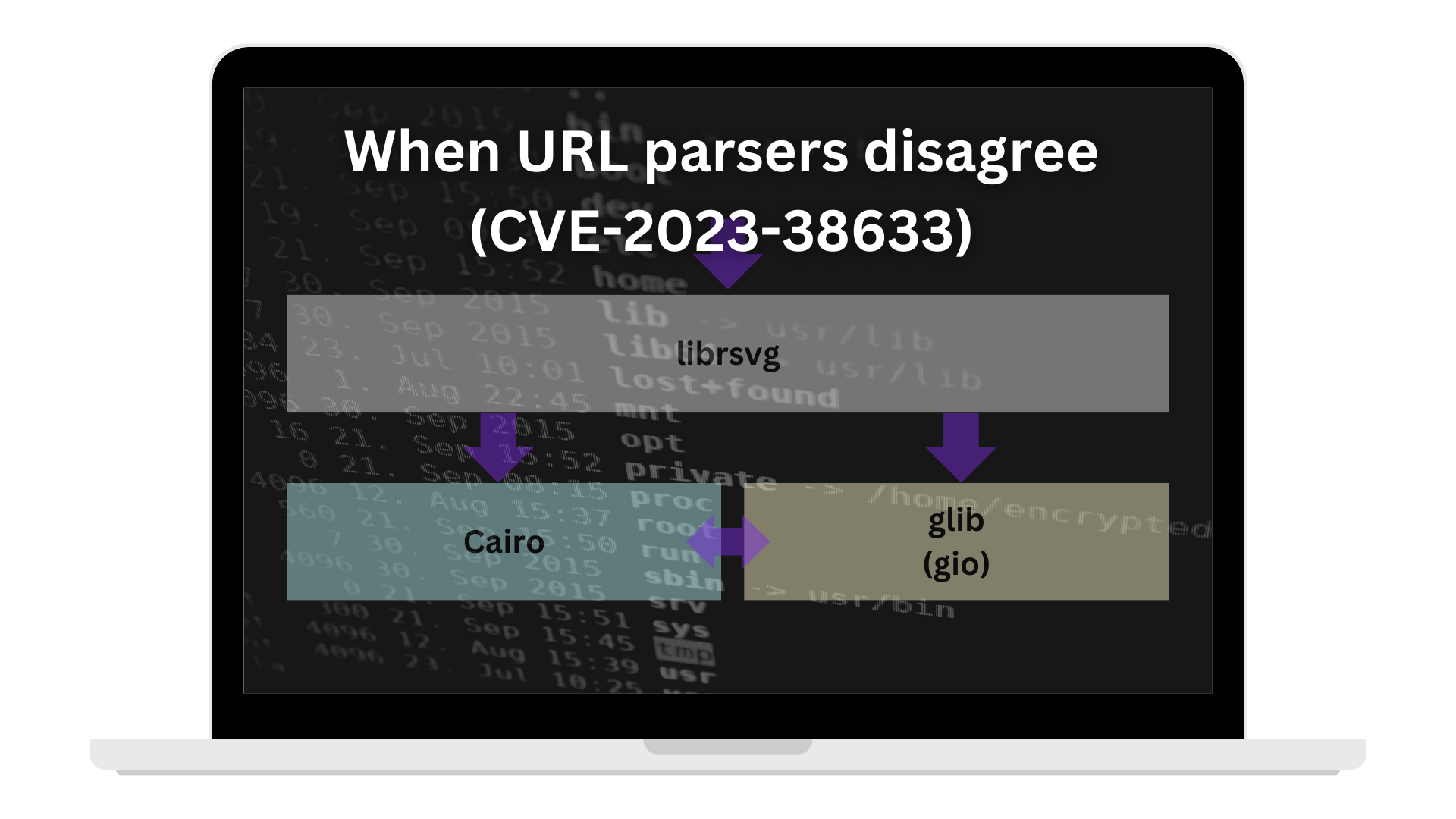

Когда парсеры URL-адресов расходятся (CVE-2023-38633)

2023-09-15 в 13:00, admin, рубрики: Canva, librsvg, ruvds_перевод, XML, информационная безопасность, обход каталога, уязвимости

Обнаружение и разбор уязвимости CVE-2023-38633 в librsvg, заключающейся в ситуации, когда две реализации URL-парсера (Rust и Glib) расходятся в парсинге схемы файла, создавая уязвимость к атаке обхода каталога.Читать полностью »

ИИ научился взламывать пароли с помощью звука клавиатуры

2023-08-10 в 9:45, admin, рубрики: антивирусная защита, Блог компании getmatch, взломы, информационная безопасность, искусственный интеллект, исследование, клавиатуры, хакеры

В конце прошлого года мы выяснили, что ИИ научилсяЧитать полностью »

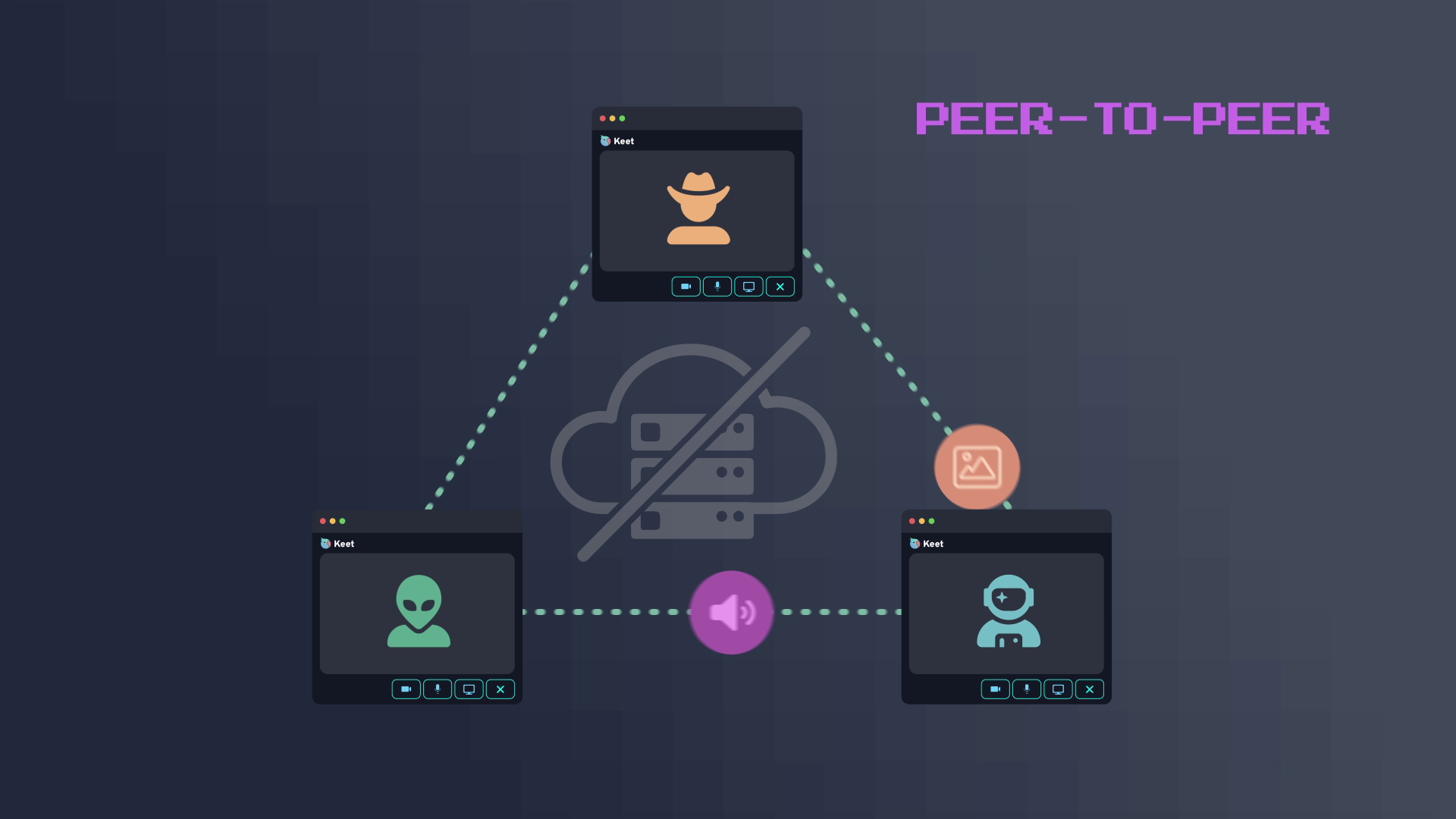

Экосистема Hyper. Полный пиринг и шифрование

2023-08-09 в 9:00, admin, рубрики: Autobase, Damus, Holepunch, Hyper, Hyperbeam, Hyperbee, Hypercore, HyperDHT, Hyperdrive, Hypershell, Hyperswarm, Keet, Lora RF, LXMF, Mesh-сети, meshtastic, Nebula, NIP-02, Nomad Network, NordVPN Meshnet, NOSTR, p2p, Reticulum, ruvds_статьи, Shelter, Tailscale, tinc, yggdrasil, ZeroTier, ZKPP, Блог компании RUVDS.com, децентрализованные сети, информационная безопасность, криптография, модель с нулевым доверием

В настоящее время резко выросла потребность людей в защищённых коммуникациях. А с ней и популярность сервисов для защиты связи и шифрования. Это VPN, mesh-сети и пиринговые приложения для прямого обмена зашифрованными сообщениями, файлами и т. д. Один из самых продвинутых наборов такого рода — экосистема Hyper. Есть и другие (о них ниже).Читать полностью »

Что такое формальная верификация

2023-08-05 в 10:52, admin, рубрики: coq, Rust, Алгоритмы, безопасность, безопасность веб-приложений, безопасность данных, информационная безопасность, Криптовалюты, формальная верификация, функциональное программированиеЭто обзорная статья, в которой очень поверхностно и не подробно рассказывается о том, что такое формальная верификация программного кода, зачем она нужна и чем она отличается от аудита и тестирования.

Формальная верификация — это доказательство с использованием математических методов корректности программного обеспечения.

Формальная верификация молода. На сегодняшний день, на сайте хабр, например, нет (пока) специализации «Формальная верификация», нет специальности «Proof инженер» или «Специалист по формальной верификации». А люди, работающие по этой специальности — есть.

14 глаз против VPN: что нужно знать про то, как главные разведки мира совместно шпионят за пользователями

2023-08-02 в 14:42, admin, рубрики: data mining, five eyes, fourteen eyes, nine eyes, surveillance, vpn, xeovo, xeovo vpn, анб, Блог компании Xeovo VPN, информационная безопасность, шпионские штучки, Эдвард СноуденРынок VPN-провайдеров — это джунгли, в которых конкурирующие компании борются за клиентов, используя все возможные маркетинговые аргументы, включая введение пользователей в заблуждение. Один из примеров этого — это так называемая проблема альянсов спецслужб «5 (9, 14) глаз», и как VPN может защитить от них пользователей.

OpenSSH против SSH

2023-08-02 в 9:00, admin, рубрики: BIND, djbdns, DNS, Dropbear, ECC, ECDH, ecdsa, ECMQV, GSS-API, IT-стандарты, open source, openssh, rsa, ruvds_статьи, secure shell, ssh, SSH FTP, ssh-2, Suite B, алгоритм Диффи-Хеллмана, Блог компании RUVDS.com, Даниэль Бернштейн, информационная безопасность, протоколы, эллиптические кривые

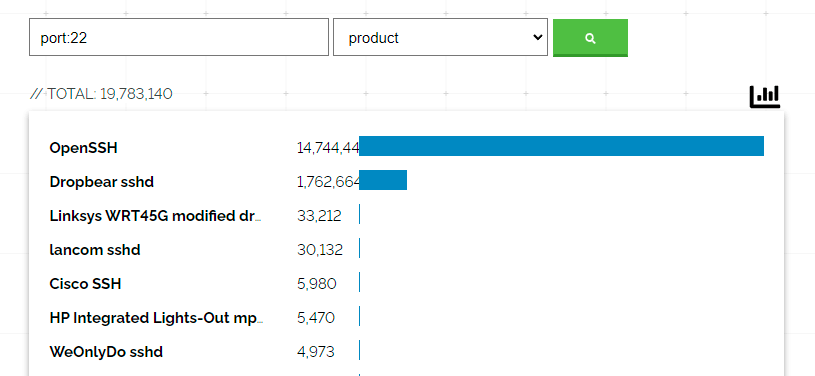

Рис. 1. Разные реализации SSH, источник: Shodan

Формально протокол SSH определён в ряде стандартов RFC (список ниже). В то же время есть много реализаций этого протокола. OpenSSH — самая популярная из них, хотя не единственная. Например, вот альтернативная реализация SSH на Go (и несколько примеров кастомных серверов на её основе). По статистике Shodan, вторым по популярности демоном SSH является Dropbear SSH (рис. 1). Все остальные далеко позади, если судить по количеству адресов на порту 22.

На практике спецификации OpenSSH содержат в себе все стандарты RFC для SSH, включая черновики, а также немножко сверх этого.Читать полностью »