В автомобилестроении примерно шесть лет назад всерьез взялись за кибербезопасность, начали инвестировать в проектирование и развертывание киберзащитных решений. Сегодня в автомобильной индустрии кибербезопасность обеспечивается как аппаратными, так и программными решениями, но предстоит долгий путь, прежде чем все до одного ECU (электронные блоки управления) в машине будут защищены от активизирующихся кибератак.

Кибербезопасность в автомобилестроении гораздо сложнее, чем на смартфонах и ПК, по двум основным причинам:

- Десятки ЭБУ в каждой машине, соединенные множеством электронных шин и отвечающих за различные скорости и характеристики, и

- Множество потенциальных точек доступа, как расположенных внутри автомобиля, так и удаленных, в частности, OBDII, USB и SD-порты, бесключевой доступ, Bluetooth и Wi-Fi, встроенный модем, датчики, инфотейнмент или приложения для смартфонов, а также множество подключений с применением телематики и других облачных систем, имеющих доступ к системам автомобиля.

Повод для оптимизма – в том, что в области автомобильной кибербезопасности все больше делается для оснащения автомобиля собственным аппаратным и программным обеспечением, а также для развития облачных платформ, обеспечивающих кибербезопасность. Формируется несколько стандартов и регламентов, регулирующих кибербезопасность, что дополнительно способствует развертыванию киберзащитных решений во всех подключенных автомобилях.

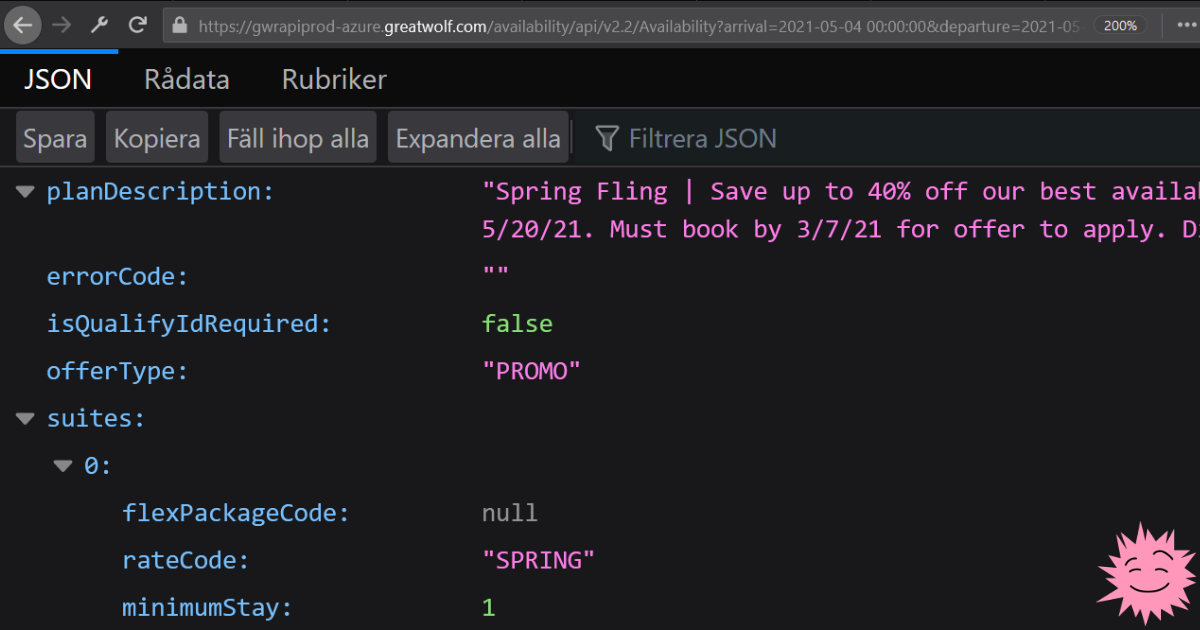

В следующей таблице обобщены аспекты кибербезопасности, затронутые в этой авторской колонке. Дополнительная информация будет изложена в другой авторской колонке на эту тему.

Читать полностью »