Мы ни на секунду не забываем про вопросы информационной безопасности и не относимся к ним пренебрежительно. Леонид Волков

Первая часть вышла более двух месяцев назад. После второйЧитать полностью »

Мы ни на секунду не забываем про вопросы информационной безопасности и не относимся к ним пренебрежительно. Леонид Волков

Первая часть вышла более двух месяцев назад. После второйЧитать полностью »

TL;DR в Российских системах электронного голосования нет достаточного обеспечения тайны голосования, и похоже это сделано специально

Помните, недавно вышла серия постов молекулярного биолога Алёны Макаровой про прививки от коронавируса?

Я член команды админов из той системы чатов v1v2 по вакцинации и лично моя зона ответственности – «ЭпиВакКорона», вакцина ГНЦ «Вектор» Роспотребнадзора.

Уже было описание уязвимости на сайте Умного голосования. Владислав Здольников на своём канале в ТелеграмЧитать полностью »

В APK находится функционал по генерации сигнатуры для ассоциативного массива. Постарайтесь получить подпись для следующего набора данных:

{

"user" : "LeetD3vM4st3R",

"password": "__s33cr$$tV4lu3__",

"hash": "34765983265937875692356935636464"

}

и отправить результат @****** в Telegram.

-----------------------------------------------------------------------

В случае, если вам не удается решить данное задание, но вы преодолели уже какой-то путь, то отправьте @****** список проделанных вами шагов: нам, в первую очередь, интересен ход ваших мыслей как исследователя ПО ;)

HR каким-то образом нашел меня, звонил мне 6 раз, писал в телеграм, стучал в двериЧитать полностью »

В последнее время в СМИ обсуждаются множественные случаи взлома портала "Госуслуги". В этой статье я постараюсь выяснить что из этого миф и выдумки, а что является правдой, а для этого придется самому взломать госуслуги.

Внимание! Данный текст является описанием возможности в экспериментальных целях. Напоминаем, что повтор подобных действий может привести к нарушению законодательства.

Flipper Zero — проект карманного мультитула для хакеров в формфакторе тамагочи, который мы разрабатываем. Предыдущие посты [1],[2],[3],[4],[5],[6],[7],[8],[9],[10],[11],[12],[13],[14],[15],[16],[17],[18],[19]

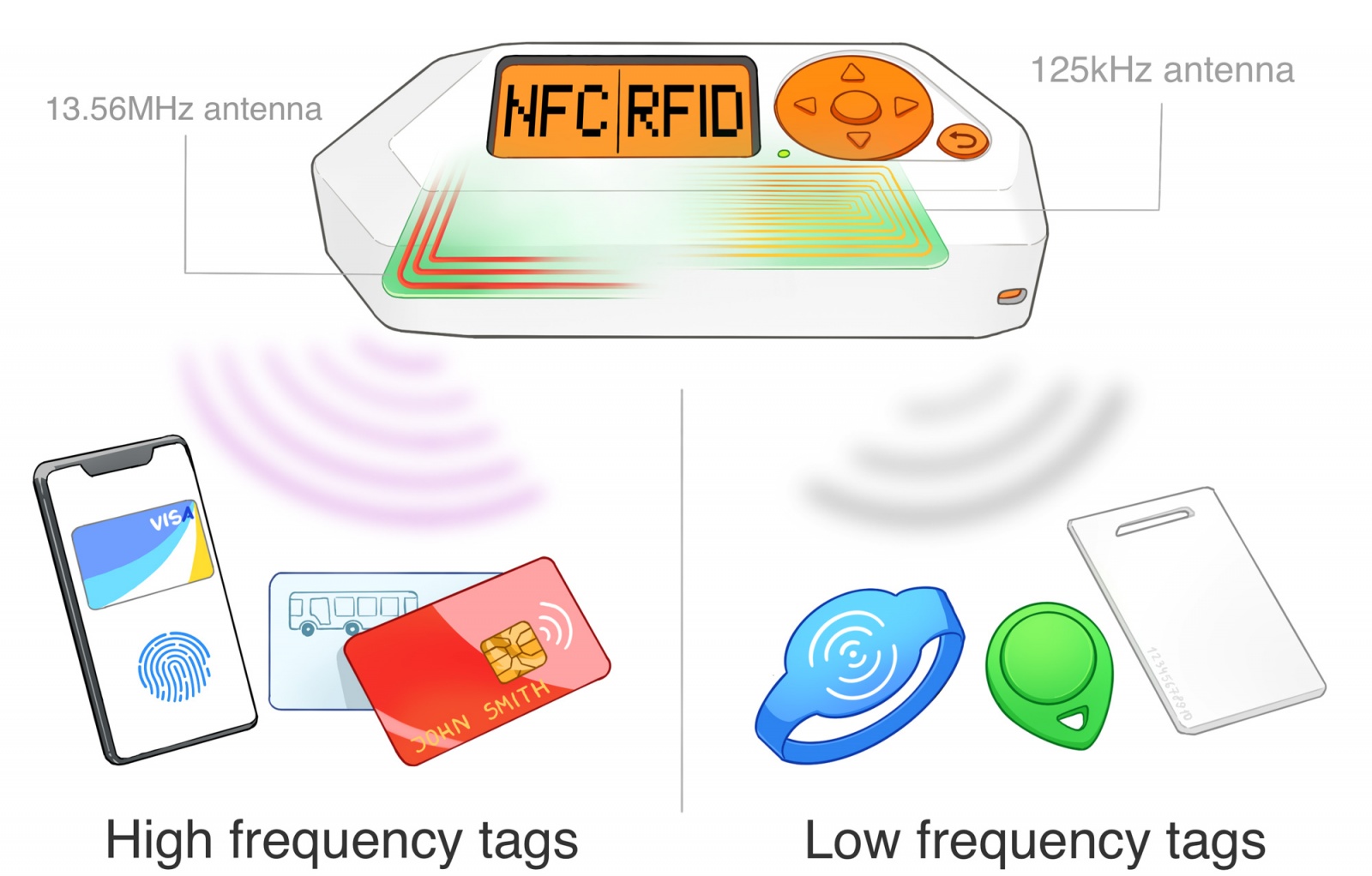

RFID – это технология для бесконтактных радио-меток, используемых повсюду: в домофонах, платежных картах, проездных, пропусках в офисы, для учета домашних животных, автомобилей и т.д. Есть два основных типа RFID меток, которые мы используем в обычной жизни: низкочастотные и высокочастотные.

В статье мы сравним два основных типа RFID меток, разберем основные протоколы и научимся с ними работать с помощью Flipper Zero — читать, эмулировать, сохранять, перезаписывать. Я покажу как сохранить во Флиппер RFID-ключи от домофона, офиса, спортзала, и что Флиппер может прочитать из банковской карты.

Не за горами выход новой версии ядра Linux 5.14. За последние несколько лет это обновление ядра является самым многообещающим и одно из самых крупных. Была улучшена производительность, исправлены ошибки, добавлен новый функционал. Одной из новых функций ядра стал Core Scheduling, которому посвящена наша статья. Это нововведение горячо обсуждали в интернете последние несколько лет, и наконец-то оно было принято в ядро Linux 5.14.

Если вы работает с Linux или занимаетесь информационной безопасностью, вам интересны новые технологии, то добро пожаловать под кат.Читать полностью »

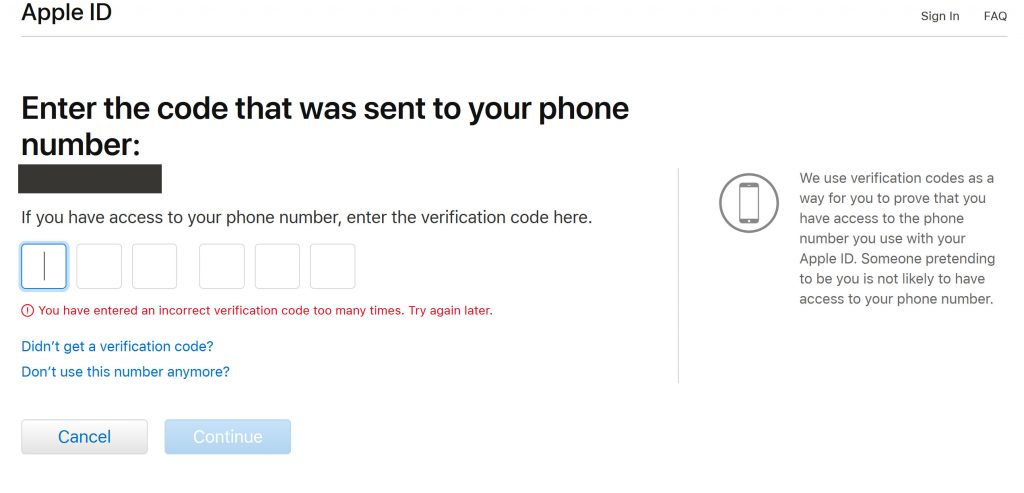

Эта статья посвящена тому, как я обнаружил уязвимость в конечной точке восстановления пароля Apple, которая позволила мне захватить аккаунт iCloud. Уязвимость полностью пропатчена отделом безопасности Apple и больше не работает. В рамках баунти-программы Apple Security Team вознаградила меня 18 тысячами долларов, но я отказался их получать. В статье я расскажу о том, почему отказался от вознаграждения.

После обнаружения уязвимости захвата аккаунта Instagram я осознал, что многие другие сервисы подвержены брутфорсу на основе условий гонки. Поэтому я продолжил сообщать о подобных проблемах других поставщиков услуг, подверженных уязвимости, например Microsoft, Apple и некоторых других.

Многие люди путают эту уязвимость с обычной атакой брутфорсом, но это не так. В ней мы отправляем множество параллельных запросов серверу, чтобы воспользоваться уязвимостью условий гонки, присутствующей в ограничениях частоты запросов, позволяющих обойти защиту.

Теперь я расскажу о том, что обнаружил у Apple.

Читать полностью »