Вероятно, эта статья выйдет раньше официального ответа Дурова или даже "расследования" Кода Дурова. Причина тому - некомпетентность, халатность и замаличвание.

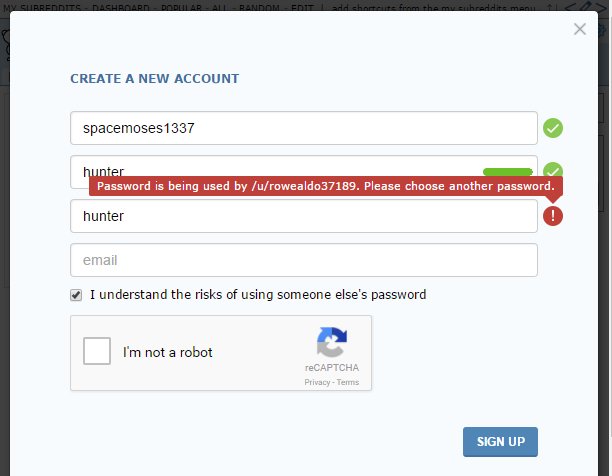

28 октября 2022 года в час ночи Давронбек Рустамов, модератор узбекского чата Дурова, получил сообщение об уязвимости в оплате премиум подписки Telegram.

Это сообщение было прислано одним из немногочисленных участников группы подростков, возрастом 15-19 лет, которые несмотря на отсутствие каких-либо навыков в сфере программирования, смогли получить прекрасную возможность зарабатывать заветные 200-250тысяч рублей в своём юном возрасте.