Пару лет назад я начал исследовать приложения телеграм, протокол MTProto. Я использовал некоторые методы API не по назначению, в общем, ничего особенного. Спустя 2 года я заметил некоторую особенность, о которой мало кто упоминает, возможность испытать которую отсутствует в большинстве официальных графических приложений (за исключением Telegram X). Я начал исследовать ее и решил поделиться опытом с читателями хабра.

Рубрика «информационная безопасность» - 16

Странная функция Telegram

2023-03-10 в 9:20, admin, рубрики: telegram, анализ данных, анонимность, безопасность, интернет, информационная безопасность, мессенджеры, парсингКак компания SushiStore сливает персональные данные своих клиентов

2023-03-07 в 14:18, admin, рубрики: sushistore, аутентификация, информационная безопасность, утечка данныхНа днях решил заказать еду в достаточно крупной сети ресторанов SushiStore (74 точки в Москве и МО), которая делает довольно неплохие суши. Однако при попытке залогиниться на сайте столкнулся с тем, что SMS с кодом подтверждения перестал приходить. Попробовал отправить код повторно несколько раз, а потом написал в службу поддержки. В поддержке мне ответили, что в качестве кода подтверждения необходимо вводить четыре последние цифры Вашего номера телефона. Да-да, Вы не ослышались, ВАШЕГО номера телефона! Посмотрев более внимательно на форму входа, я действительно увидел соответствующую инструкцию:

Проблемы безопасности SNMP на практике: имитация атак и меры профилактики

2023-02-28 в 11:02, admin, рубрики: community string, selectel, snmp, безопасность, Блог компании Selectel, информационная безопасность, Сетевое оборудование, Сетевые технологии, системное администрирование

Уже больше 30 лет для мониторинга оборудования и сервисов используют протокол SNMP. За это время он прошел закономерную эволюцию, получив несколько версий протокола с особенностями безопасной передачи данных.

В рамках статьи попробуем погрузиться в практические аспекты безопасности передаваемых по SNMP данных. И понять, какие угрозы может нести небезопасная настройка и как это исправить.

Читать полностью »

Озон и мошенники

2023-02-26 в 20:10, admin, рубрики: Законодательство в IT, интернет-маркетинг, информационная безопасность, мошенничество, ОзонНебольшая история покупки в популярном маркетплейсе с целью обратить внимание пользователей на проблему, достигшую неприличных масштабов, и уберечь их от подобных ситуаций.

Как разработать Telegram-бота для генерации сложных паролей

2023-02-23 в 12:40, admin, рубрики: python, selectel, telegram, Блог компании Selectel, боты, информационная безопасность, Облачные вычисления, Программирование, разработка

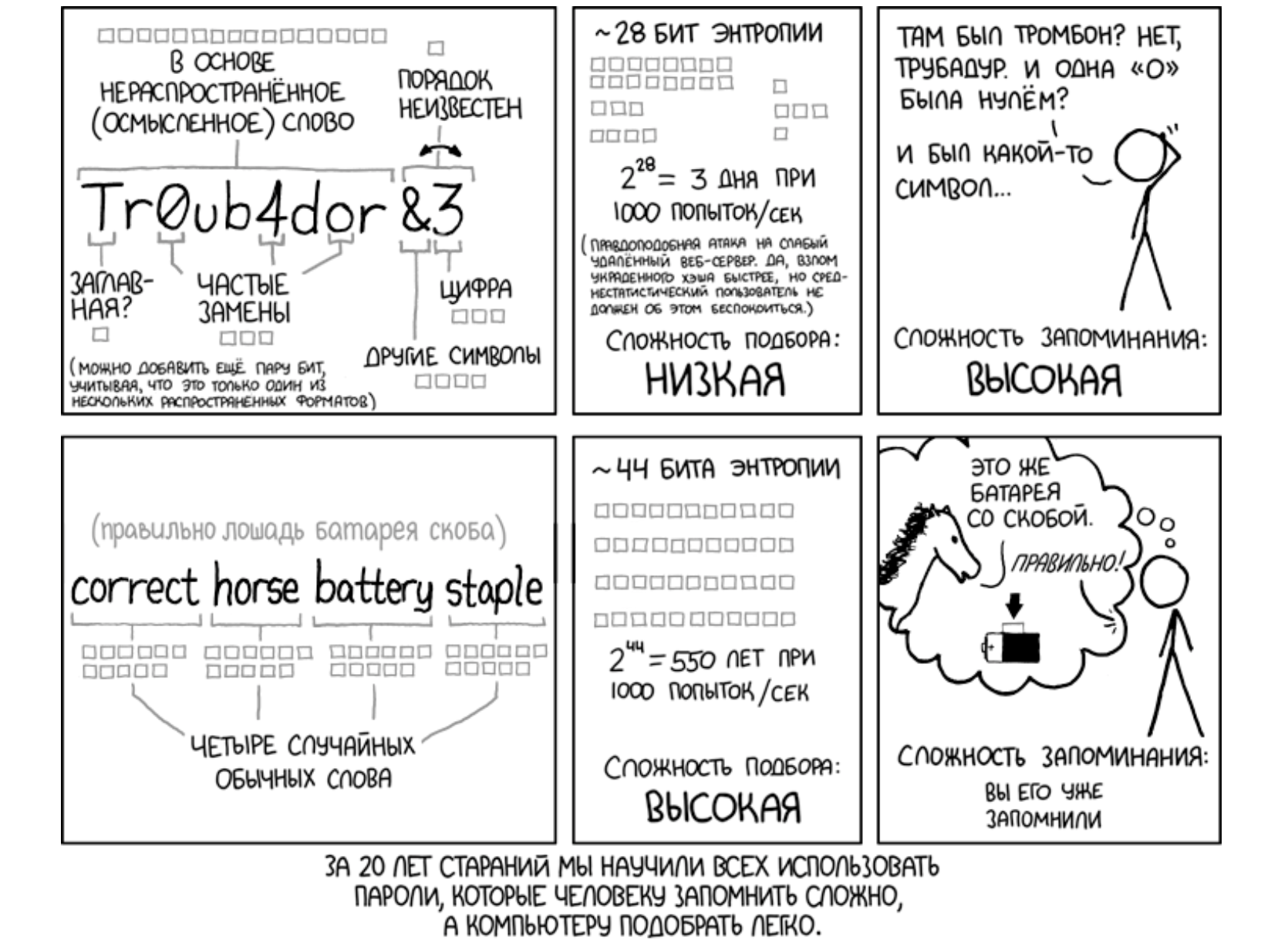

Чтобы придумать надежный, но запоминающийся пароль, можно взять несколько слов и объединить их в последовательность, напоминающую сюжет. А после — отформатировать и добавить специальные символы. Все просто, но задачу можно автоматизировать — написать Telegram-бота, который будет генерировать пароли прямо в мессенджере. В статье рассказываем, как это сделать.

Читать полностью »

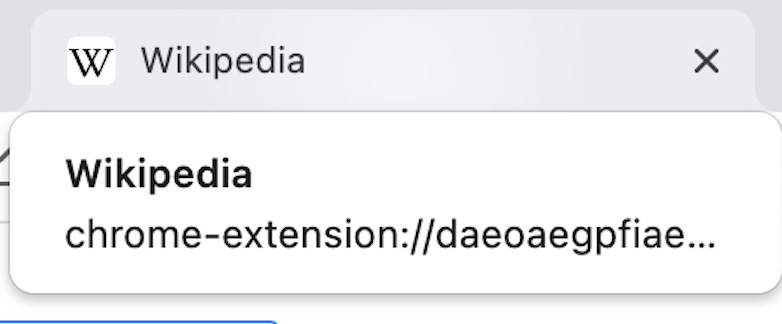

Пишем расширение Chrome, которое ворует вообще всё

2023-02-23 в 6:04, admin, рубрики: chrome extensions, Google Chrome, браузеры, информационная безопасность, кейлоггер, кража данных, расширения chrome, Расширения для браузеров, шпионский софт

Пусть Manifest v3 и ограничил возможности браузерных расширений, но я считаю, что они далеко не исчерпаны. Чтобы доказать это, создадим расширение Chrome, крадущее максимально возможное количество данных.

Мы добьёмся двух целей:

- Исследуем грани возможного для расширений Chrome

- Продемонстрируем, что вы подвержены опасности, если не будете аккуратны с тем, что устанавливаете.

Примечание: на самом деле реализация этого расширения — злодейство. Вам не следует использовать в злонамеренных целях полномочия расширений, красть пользовательские данные и создавать зловредные браузерные расширения. Любые реализации, производные расширения или применение этих техник без разрешения Национальной баскетбольной ассоциации не рекомендуются.

Читать полностью »

А вы давно заглядывали внутрь ваших зависимостей?

2023-02-11 в 13:14, admin, рубрики: cybersecurity, github, Malware, node-ipc, open source, информационная безопасность, кибербезопасность, Программирование, реверс-инжиниринг, репозиторий, уязвимостьЗадумывались ли вы о том, что находится внутри зависимостей, которые так или иначе подтягиваются в ваш код? Взять чужую библиотеку сейчас — норма жизни, но чем это обернется с точки зрения безопасности?

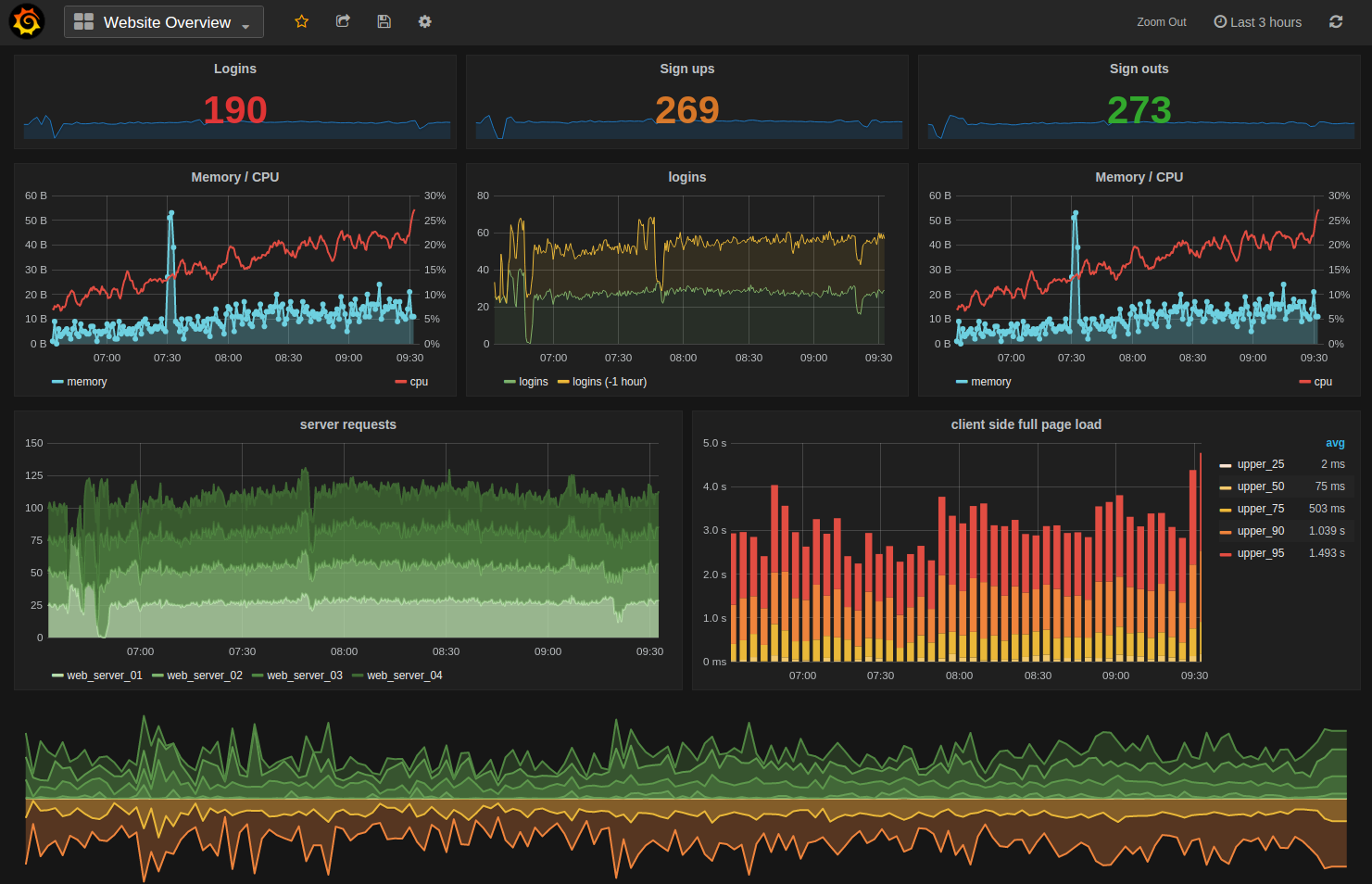

Повышаем производительность и безопасность мониторингом логов и метрик

2023-02-08 в 13:00, admin, рубрики: devops, DevSecOps, ruvds_перевод, Блог компании RUVDS.com, информационная безопасность, мониторинг логов, повышение производительности, реагирование на инциденты, Серверное администрирование

В предыдущей статье серии мы обсудили важность сбора данных. В этой статье мы изучим роль мониторинга в наблюдаемости, особенно его связь с безопасностью, производительностью и надёжностью. Мониторинг необходим для выявления происходящих в продакшене проблем и выбросов, он позволяет командам DevSecOps выявлять и устранять проблемы до того, как они нанесут серьёзный урон. Мониторинг снижения производительности или подозрительной активности может вызывать алерты и автоматическое реагирование для изоляции потенциальных проблем или атак.

В этой статье мы подробно рассмотрим мониторинг, расскажем о нескольких примерах использования, дадим рекомендации, а также поговорим о том, как конкретно мониторинг способен повысить безопасность, производительность и надёжность при помощи наблюдаемости.

Читать полностью »

Интервью с Лукой Сафоновым о программах Bug Bounty и непосредственно платформе BugBounty.ru

2023-01-31 в 10:43, admin, рубрики: bugbounty, bugbounty.ru, hackerone, OWASP, интервью, информационная безопасность, кибербезопасность, киберполигон, лука сафоновПосле ухода платформы HakerOne (h1) в России появилось несколько отечественных площадок Bug Bounty. Две из них информационная служба Хабра уже осветила, и вот настало время рассказать ещё об одной. На удивление, самую первую в России Bug Bounty площадку мы обозреваем самой последней. BugBounty.ru появилась ещё до ухода h1, до санкций и всех известных событий последнего года.

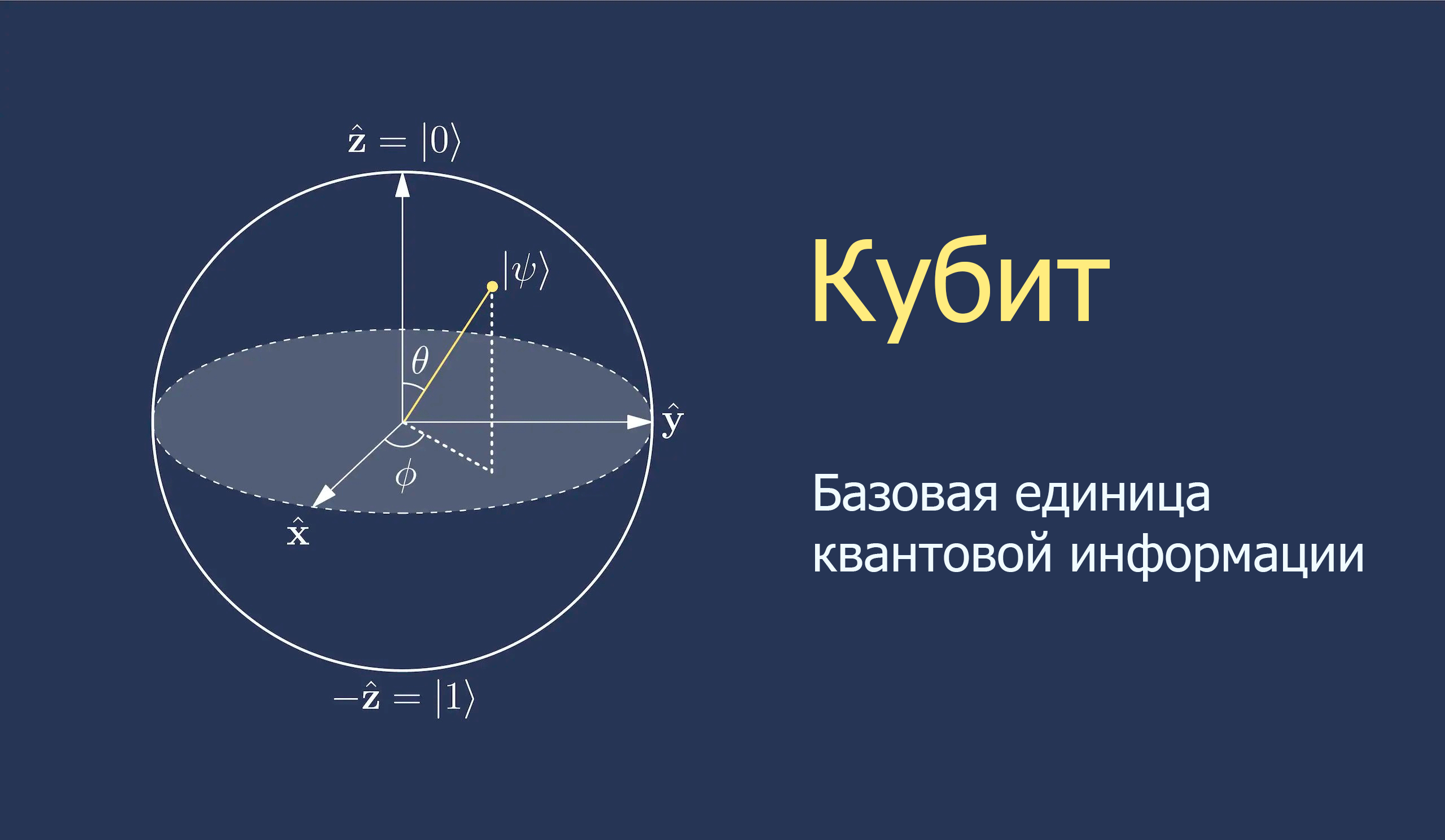

Старая математика ломает постквантовые шифры

2023-01-29 в 13:30, admin, рубрики: NIST, SIKE, Блог компании GlobalSign, информационная безопасность, квантовая криптография, кривые второго порядка, криптография, математика, Научно-популярное, постквантовые шифры, теорема Кани, теорема ферма, факторизация, эллиптические кривые

Мир криптографии постепенно готовится к приходу квантовых вычислений, где вместо двоичной логики используются кубиты. Предполагается, что именно криптография станет одним из первых применений квантовых компьютеров.

Проблема в том, что современные алгоритмы вроде RSA и Диффи-Хеллмана (в том числе на эллиптических кривых) не способны противостоять квантовым атакам. Поэтому в июле 2022 года Национальный институт стандартов и технологий США (NIST) опубликовал набор алгоритмов шифрования, потенциально способных противостоять взлому на квантовых компьютерах — так называемые «постквантовые шифры».

Один из «постквантовых» шифров сразу взломали. Но самое интересное — метод, который применили исследователи.

Читать полностью »