Несколько месяцев назад мне стали приходить письма от Яндекс Маркета, адресованные другому человеку. В письмах содержались данные о заказах, персональные данные, подтверждение оплаты и коды для получения в пункте выдачи. Как честный человек, я сразу сообщил об этом в Яндекс Маркет и попросил разобраться, почему мне приходят чужие уведомления. Мне посоветовали сменить пароль и выполнить действия по усилению безопасности своего аккаунта Яндекс ID.

Рубрика «информационная безопасность» - 14

Яндекс Маркет рассылает коды для получения чужих заказов и персональные данные

2023-04-23 в 13:13, admin, рубрики: безопасность, информационная безопасность, маркетинг, маркетплейс, яндексКонец мошенников в Кремниевой долине

2023-04-20 в 7:24, admin, рубрики: fraud, FTX, theranos, Блог компании getmatch, информационная безопасность, кремниевая долина, мошенничество, Развитие стартапа, финансы в IT, элизабет холмс

Чарли Джавис на выходе из зала суда

Фейки и махинации в округе Сан-Франциско закончились. Стартапы больше не могут свободно «играть» с правдой. Такое сейчас превалирующее ощущение в Кремниевой долине — вместе со злорадством и заметной долей паранойи.

Мало того, что финансирование прожигающих деньги стартапов за последний год сильно иссякло. Так в последние недели случилась ещё и череда очень громких посадок — от Элизабет Холмс до Риши Шаха, а скоро и Сэма Бэнкмана-Фрида. Теперь начинает казаться, что мошенничество стало убыточным бизнесом: инвесторы внимательнее изучают заявки стартапов, а возникший IT-спад показал, кто использовал фальшивые показатели, и теперь не может удержаться в строю. «Faking it till you make it», неофициальный девиз стартапов Кремниевой долины, перестаёт работать.Читать полностью »

Передовой алгоритм стеганографии для более безопасного обмена информацией

2023-04-16 в 10:00, admin, рубрики: chatgpt, ruvds_перевод, text-to-speech, Блог компании RUVDS.com, информационная безопасность, Исследования и прогнозы в IT, криптография, Стеганография

Общий обзор новейшего алгоритма стеганографии, позволяющего бесследно скрывать информацию внутри некоего контента. В статье мы разберём, на чём он основывается, для решения каких задач предназначен, какие уязвимости имеет и под какой лицензией будет распространяться.Читать полностью »

SQL-инъекции для самых маленьких. Часть 3

2023-04-15 в 18:36, admin, рубрики: ctf, it security, pentest, pentesting, sql, sql inj, sql-инъекция, web, информационная безопасность, Тестирование веб-сервисов

И это заключительная часть цикла статей про SQL-инъекции. В ней мы с вами узнаем, как можно собирать информацию о БД путем применения инъекций и затронем тему слепых SQL-инъекций.

Программы-клиенты для протоколов недетектируемого обхода блокировок сайтов: V2Ray-XRay, Clash, Sing-Box, и другие

2023-04-12 в 19:55, admin, рубрики: shadowsocks, v2ray, xray, xtls, информационная безопасность, обход блокировок, обход цензуры, Сетевые технологииВ предыдущей статье “Современные технологии обхода блокировок: V2Ray, XRay, XTLS, Hysteria и все-все-все” я рассказывал про прокси-протоколы. Теперь настало время рассказать про клиенты: консольные, GUI для десктопа, для мобильных платформ и пару слов про OpenWRT.

Надеюсь, что эта статья вам окажется полезной, потому что, как выяснилось, найти хороший клиент даже для тех же V2Ray/XRay в наше время не так-то просто. Потому что большая часть того, что находится при поиске в интернете “в лоб” и даже в списках типа Awesome V2RayЧитать полностью »

Вжух и денег нет: как Binance обнулил мой счет

2023-04-11 в 17:23, admin, рубрики: Binance, crypto, безопасность, безопасность сайтов, взлом, информационная безопасность, криптовалюта, Криптовалюты, потеря волос на задницеКратко: баланс на Binance около 3000 USDT – > технический сбой 24 марта 2023 г. – > вжух, денег нет. В статье, расскажу о работе поддержки Binance и как вернуть деньги [спойлер: чудес не бывает]. Вдруг я не один, кто столкнулся с этой проблемой и мой опыт будет полезен.

Предисловие: волшебная Google‑таблица

Новая уязвимость в Wi-Fi — что о ней известно

2023-04-09 в 9:23, admin, рубрики: IEEE 802.11, mac, MacStealer, vas experts, wifi, Блог компании VAS Experts, инфомрационная безопасность, информационная безопасность, уязвимостьВ теории злоумышленники могут перехватывать трафик и загружать вредоносный код удаленно. Что интересно, это не первая подобная уязвимость. Рассказываем, в чем заключается проблема и что специалисты предлагают делать для защиты.

Слабое место — спящий режим

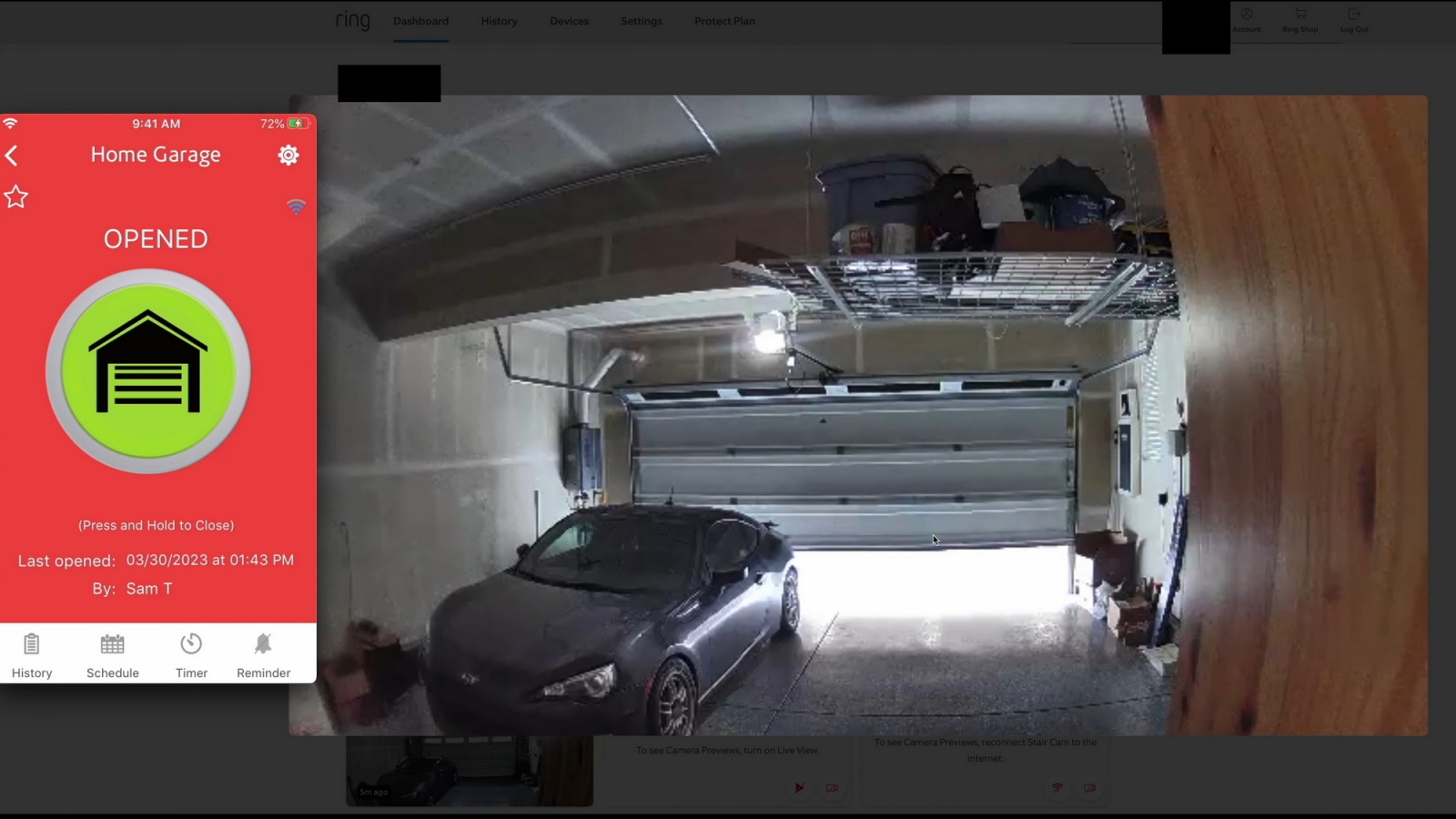

Хакеры могут удаленно взламывать умные гаражи по всему миру

2023-04-07 в 11:10, admin, рубрики: firstvds, nexx, Блог компании FirstVDS, взлом, гаражи, информационная безопасность, облачные сервисы, умный дом, хакеры

Исследователь безопасности обнаружил ряд уязвимостей в умных открывателях гаражей марки Nexx. И теперь может удаленно находить нужные гаражи, а затем в любой момент открывать их через Интернет. Ещё один «привет» умным технологиям!

Согласно выводам исследователя безопасности Сэма Сабетана, которые тотЧитать полностью »

Бездарная книга по криптографии от доктора информатики, которая содержит в себе больше ошибок, чем правильных суждений

2023-03-28 в 20:53, admin, рубрики: информационная безопасность, книга, криптография, литература, литература техническая, Профессиональная литература, шифрыВведение

Начну пожалуй издалека. Я достаточно сильно люблю изучать криптографию, как её историческую часть - классическую криптографию, так и современную непосредственно. Можно сказать что само изучение криптографии стало для меня в неком роде хобби, где большинство проектов, которые я разрабатываю и которые базируются прямо или косвенно на криптографических знаниях, пишутся just for fun.