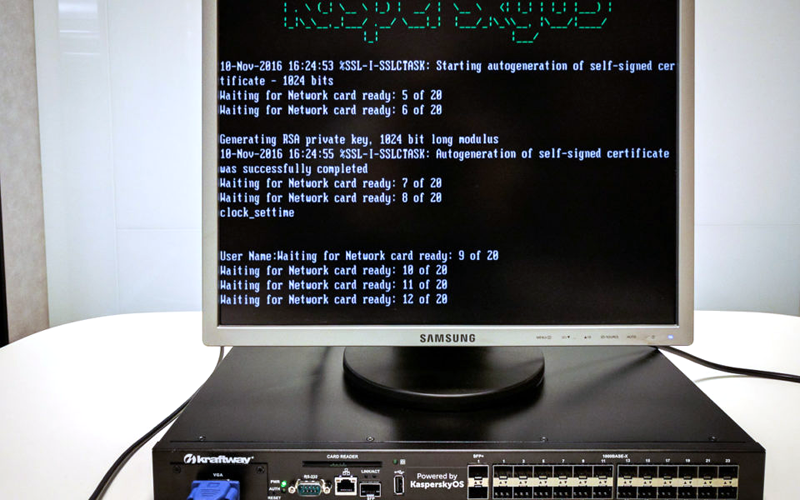

Коммутатор Kraftway под управлением KasperskyOS (источник: блог Евгения Касперского)

«Лаборатория Касперского» продолжает разработку защищённой операционной системы KasperskyOS, первый релиз которой состоялся в августе 2016 года. Как сказал основатель и гендиректор «Лаборатории» Евгений Касперский, ОС полностью разрабатывалась с нуля и не имеет ничего общего с Linux, ни одной строчки кода.

Первоначально ОС была предназначена для индустриальных систем и не позиционировалась как замена системам широкого применения. Но со временем ситуация изменилась. Стало ясно, что защищённая ОС нужна на мобильных устройствах: «А то ходят люди, управляют турбинами, а у них там стоит Android. Речь идет о корпоративном и enterprise-сегментах, которые управляют критической инфраструктурой», — говорил Касперский в интервью «Ведомостям».

Поэтому KasperskyOS портировали на смартфоны.

Читать полностью »