15 января 2009 года мир аплодировал капитану Чесли Салленбергеру, который посадил Airbus A320 на Гудзон. В этом «Чуде на Гудзоне» ключевую роль сыграла вспомогательная силовая установка (APU, дополнительный бортовой двигатель), разработанная компанией Honeywell. Сегодня невозможно представить гражданскую авиацию, космос или промышленную автоматизацию без этого американского гиганта. Honeywell — пионер в авионике, ведущий поставщик систем управления и климатического оборудования.

Рубрика «honeywell»

Как незнание физики чуть не разорило корпорацию Honeywell

2025-10-15 в 7:24, admin, рубрики: Burroughs, general electric, honeywell, IBM, охлаждение серверовВосстановление датчика давления Honeywell 19 mm Series

2021-11-28 в 12:29, admin, рубрики: honeywell, давление, измерения, Производство и разработка электроники, реверс-инжиниринг, ремонтКраткая предыстория. Я разрабатывал электронику для усталостного стенда, на котором испытывают стенты. Стенд для стентов - музыка для ушей говорящего и когнитивный диссонанс для слышащего эти слова впервые. Поскольку необходимо имитировать сердцебиение человека, надо обеспечивать перепад давления, ну а чтобы что-то контролировать, желательно это что-то как-то измерять.

Установка с переменным успехом протестировала пачку стентов. Один из факторов "переменности" успеха стал отказавший датчик избыточного давления 19C015PG1KЧитать полностью »

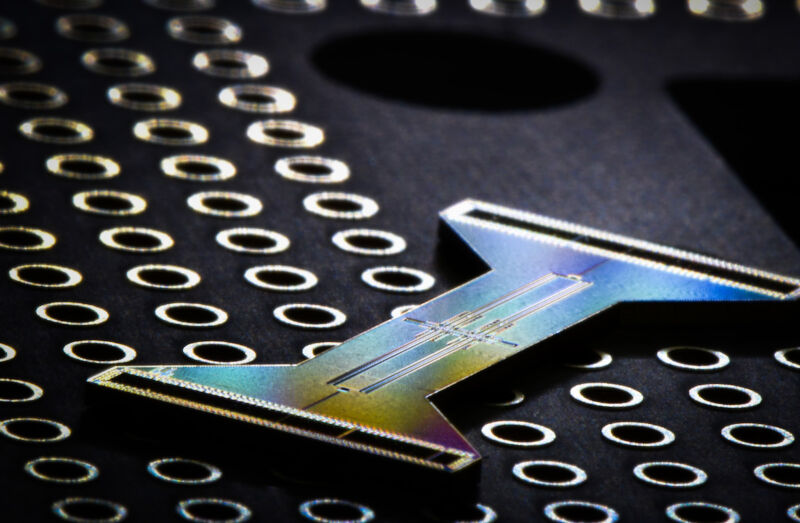

Новый участник рынка квантовых вычислений с уникальной технологией

2020-03-09 в 7:00, admin, рубрики: honeywell, ионные ловушки, квантовые компьтеры, квантовые технологии, Компьютерное железоHoneywell разместит квантовые компьютеры на пойманных ионах в квантовом облаке Microsoft

Уже много лет учёные разрабатывают различные системы, на которых можно было бы выполнять квантовые алгоритмы. У большей части из них есть одно-два преимущества – лёгкость в обращении или способность дольше других удерживать состояние – однако отсутствуют иные положительные качества, что не даёт им стать практическими решениями для вычислений. Однако в последние годы некоторые компании придумали, как манипулировать значительным количеством твердотельных кубитов – т.н. трансмонами. Поскольку технология производства трансмонов схожа с производством обычных чипов, многие игроки нарождающегося рынка – включая Google, IBM и Rigetti – остановились на трансмонах.

Однако и трансмоны не идеальны. Им требуются чрезвычайно низкие температуры, малая вариабельность от устройства к устройству, и состояние они удерживают хорошо, но не идеально. Многие специалисты в этой области считают, что у иной технологии всё ещё есть шансы превзойти трансмоны.

Читать полностью »

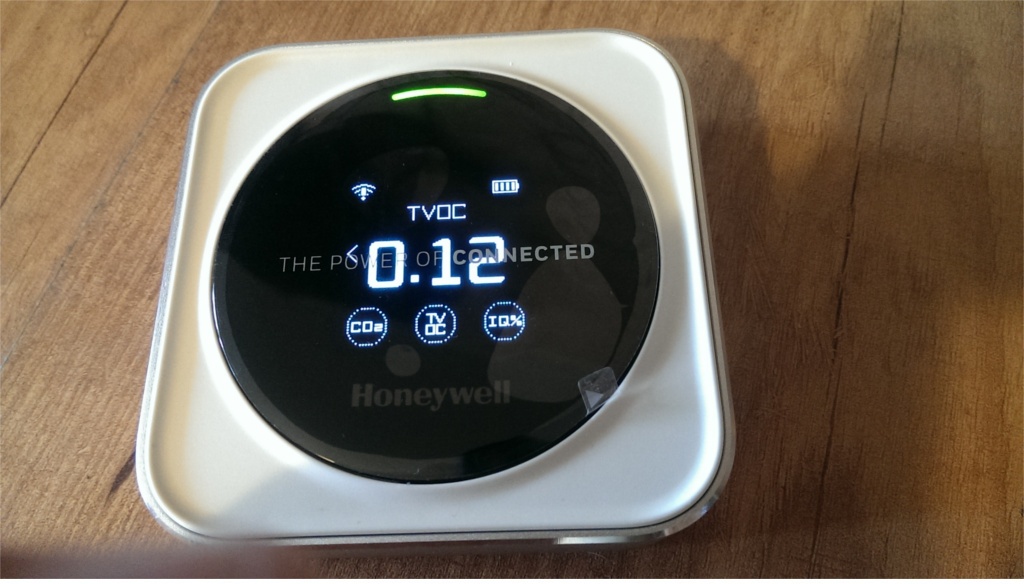

Монитор качества воздуха Honeywell HAQ

2019-04-22 в 7:43, admin, рубрики: android, co2, honeywell, iOS, IoT, voc, volatile organic compounds, даджет, Интернет вещей, летучие органические соединения, лос, монитор качества воздуха, облако, углекислый газ, я пиарюсьПривет! Решил я снова поучаствовать в тестировании товаров из ассортимента «Даджета», и вот перед вами — рассказ о мониторе качества воздуха HAQ фирмы Honeywell.

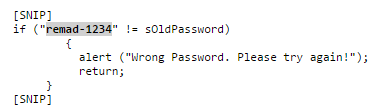

Security Week 06: открытые пароли в SCADA, уязвимость в SMB, токен для Google Apps

2017-02-10 в 6:30, admin, рубрики: g suite, honeywell, klsw, microsoft, scada, smbv3, Блог компании «Лаборатория Касперского», информационная безопасностьДавно мы не говорили о безопасности промышленных IT-систем. Независимый исследователь из Германии Максим Рупп нашел (новость, исследование) серьезные проблемы в SCADA-системе компании Honeywell. В контроллерах XL Web II, использующихся в том числе в производстве, энергетике и в системах водоснабжения, были обнаружены пять уязвимостей, включая хранение паролей в открытом виде. Более того, используя специальный запрос к контроллеру, атакующий может в любое время получить актуальный пароль — он хранится на клиентской стороне. Приведенный в исследовании код говорит сам за себя:

Через параметры в URL в систему передается масса команд и настроек, принимаются они без проверок: правильным запросом можно, например, начать новую пользовательскую сессию, отключив таким образом легитимного управляющего устройством. Данная история хорошо описывает все традиционные особенности IT-безопасности в промышленности. Для апдейта нужно обратиться в местное подразделение вендора, сроки закрытия уязвимостей большие (информация была передана еще в августе прошлого года). Тем не менее, это неплохой пример взаимодействия вендоров SCADA-систем с безопасниками.

Читать полностью »