Приветствую! В своей предыдущей статье (посвященной оценке необходимости срочного перехода на постквантовые криптоалгоритмы) я упомянул о принятых в США стандартах на постквантовые алгоритмы электронной подписи и обмена ключами. Данные стандарты были приняты в августе прошлого года (а перед этим они в течение года проходили оценку криптологическим сообществом в виде драфтов), при этом Институт стандартов и технологий США NIST анонсировал принятие дополнительных (альтернативных) постквантовых криптостандартов в будущем.

Рубрика «хеш-функции»

Обзор постквантовых криптостандартов США со схемами и комментариями

2025-02-14 в 12:35, admin, рубрики: NIST, ассиметричное шифрование, дерево Меркла, квантовый криптоанализ, постквантовая криптография, хеш-функции, электронная подписьКак я намайнил первое* в мире биткоин**-стихотворение

2023-04-14 в 10:31, admin, рубрики: javascript, kandinsky art, node.js, биткоин, генеративное искусство, Криптовалюты, ненормальное программирование, поэзия, хеш-функцииПривет. Так получилось, что по специальности я программист, а по призванию — поэт. Не просто рифмую палку с селёдкой, а публикуюсь в литературных журналах, взял парочку небольших премий — в общем, это немного больше, чем хобби.

Иногда хочется как-то объединить эти две стороны своей жизнедеятельности. Написать скрипт четырёхстопным ямбом. Или наоборот — скрипт, который напишет четырёхстопный ямб. Обычно это желание мимолётно и ни к чему не ведёт. Но недавно мне очень захотелось написать биткоин-стихотворение — и я это сделал.

Какой map быстрее, и есть ли альтернатива Judy

2017-05-12 в 8:37, admin, рубрики: C, Алгоритмы, Блог компании Badoo, высокая производительность, Программирование, производительность, структуры данных, хеш-таблицы, хеш-функции

Кадр из Top Gear: USA (серия 2)

В своих самых высоконагруженных сервисах мы в Badoo используем язык C и иногда C++. Зачастую эти сервисы хранят в памяти сотни гигабайт данных и обрабатывают сотни тысяч запросов в секунду. И нам важно использовать не только подходящие алгоритмы и структуры данных, но и производительные их реализации.

Практически с самого начала в качестве реализации ассоциативных массивов мы использовали Judy. У неё есть C-интерфейс и множество преимуществ. Мы даже сделали обёртку для PHP, так как в версиях PHP до 7.0 Judy сильно выигрывает по количеству потребляемой памяти по сравнению со встроенными мапами.

Однако время идёт, и с момента последнего релиза Judy прошло немало лет – самое время посмотреть на альтернативы.

Меня зовут Марко, я – системный программист Badoo в команде «Платформа». Мы с коллегами провели небольшое исследование в поисках альтернатив Judy, сделали выводы и решили поделиться ими с вами.

Квантовое хеширование. Лекция в Яндексе

2016-10-09 в 12:03, admin, рубрики: Блог компании Яндекс, информационная безопасность, квантовая физика, квантовые алгоритмы, квантовые вычисления, квантовый компьютер, криптография, математика, хеш-функции, хешированиеФарид Мансурович Аблаев — заведующий кафедрой теоретической кибернетики Казанского федерального университета. Приехав в московский офис Яндекса, Фарид Мансурович рассказал об алгоритмах, потенциально пригодных для запуска на квантовых компьютерах. Таких устройств пока очень мало, и они толком не освоены даже самыми передовыми компаниями. Но когда они начнут дешеветь, у специалистов уже будут наработки, позволяющие приступить к их использованию.

Одна из сфер, где с появлением квантовых систем могут произойти серьёзные изменения, — механизмы цифровой подписи. В докладе раскрывается алгоритм хеширования, радикально превосходящий аналоги для классических компьютеров. Под катом — подробная расшифровка и слайды.

Большая подборка функций хеширования на Github

2015-01-05 в 9:29, admin, рубрики: Алгоритмы, информационная безопасность, хеш-функции

Мацей Чижевски собрал на Github коллекцию исходных кодов различных алгоритмов хеширования: для вычисления контрольных сумм, некриптографических и криптографических.

В репозитории можно найти, к примеру, реализации CRC/MD5/ГОСТ 34.311-95/SHA-3. Каждая хеш-функция представлена исходником на языке С и make-файлом для его сборки. Алгоритмы предполагается использовать в целях обучения — в реальных проектах рекомендуется в целях безопасности использовать существующие библиотеки (например, Crypto++ для C++, BouncyCastle для Java и т.д.), список которых есть в репозитории.

Над репозиторием продолжается активная работа, поэтому в перспективе стоит ждать пополнения коллекции.

Адаптивное хеширование

2014-11-21 в 8:34, admin, рубрики: информационная безопасность, криптоанархизм, криптография, хеш-функции, хеширование

Preview. Эта идея уже очень давно мучала мой воспаленный криптограффией мозг.

TL;DR идея хеш функции которая генерируется на основе входных данных

Читать полностью »

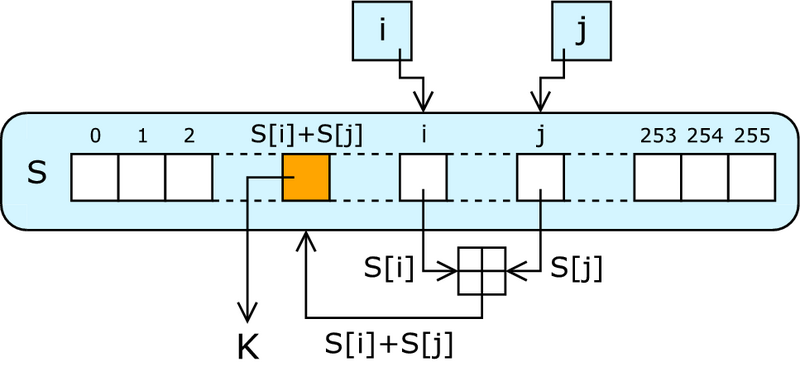

Почему Spritz стал столь популярным за последние несколько недель

2014-11-12 в 12:39, admin, рубрики: анализ, информационная безопасность, криптография, хеш-функции, шифр

Привет, %username%!

Мне, как ни разу не профессиональному математику или криптографу, бывает сразу сложно понять, как устроен тот или иной алгоритм шифрования. Перед вами попытка разобраться с отдельными функциями этого алгоритма. А так же понять, почему это следующий шаг после Keccak. На Хабре было несколько статей, которые описывали Sponge функцию, или, по-русски, губку (один, два). Эта функция может использоваться несколькими способами: как криптордекриптор, как хеш, как хеш с раздельными доменами, формировать код аутентичности сообщения (MAC) или имитовставку, работает как потоковый шифр, как потоковый шифр с произвольным доступом, аутентификация с ассоциированными данными (Authenticated Encryption with Associated Data), как генератор псевдослучайных чисел, генерировать симметричные ключи из паролей.

Читать полностью »

Жизнь печеньки-параноика

2014-10-29 в 9:33, admin, рубрики: доступ, информационная безопасность, криптография, спеслужбы тоже читают теги, хеш-функции

(на самом деле паранойя — это весело)

Каждый программист в своей жизни хоть раз, но писал/хотел написать(нужное подчеркнуть) свой собственный сервер с блекджеком и шлюхами, ой т.е. преферансом и балеринами. Как же жить, если ты нереальный кул-хацкер и просто обязан иметь место для бекапов файлов, сообщений и прочих штук.

Читать полностью »

Несколько простых хеш-функций и их свойства

2014-04-13 в 2:55, admin, рубрики: c++, Программирование, хеш-функции, метки: хеш-функции В процессе работы над хеш-таблицей возник обычный вопрос: какую из известных хеш-функций использовать. Образцов таких функций в сети множество, есть и «любимчики», использовавшиеся ранее и показавшие неплохой результат, в основном оценивавшийся «на глаз» — длины цепочек в хеш-таблице на боевых данных «примерно равны», значит, все работает так, как нужно; отдельные выбросы… ну что ж, ну выбросы, бывает.

Читать полностью »