Взлом компьютерных систем может происходить по-разному — от изощренных атак со взломом сетевых компонент до технически примитивных техник типа компрометации деловой переписки. В этом посте мы разберём тактики, которые используют самые опасные хакерские группировки — Lazarus, Pawn Storm, Cobalt, Silence и MoneyTaker.

Читать полностью »

Рубрика «хакеры» - 5

Любимые тактики хакерских группировок

2020-05-29 в 15:12, admin, рубрики: cobalt, lazarus, MoneyTaker, Pawn Storm, silence, Trend Micro, Блог компании Trend Micro, информационная безопасность, хакерыНападение на удаленку

2020-05-15 в 18:22, admin, рубрики: атаки, Блог компании RUVDS.com, вирусы, информационная безопасность, Статистика в IT, фишинг, хакеры, Читальный зал

В последние дни российские новостные СМИ пестрят сообщениями о том, что эксперты отмечают рост кибератак на фоне перехода людей на удаленку. Как говорится, кому война, а кому мать родна. Также разные компании, специализирующиеся на информационной безопасности, сходятся во мнении, что характер нападений в 2020-м изменился. Давайте посмотрим, насколько выросло количество хакерских атак с того момента, как люди стали массово работать из дома, какие типы атак на виртуальные серверы и персональные компьютеры вышли в топ и как от них защититься.Читать полностью »

Самая короткая программа вывода десятичного числа

2020-04-13 в 6:39, admin, рубрики: PDP-11, ассемблер, БК-0010, БК-0010/11М, бк0010, Демосцена, ненормальное программирование, советские компьютеры, старое железо, Хакатоны, хакерыВ 1984-ом году вышла культовая книга Стивена Леви “Хакеры: герои компьютерной революции”. Существует любительский русский перевод, но он далёк от идеала. Я было взялся исправлять неточности в нём, положив рядом английский оригинал (кстати, и он не без греха), да забросил после второй главы. Так или иначе, хочу обратить ваше внимание на фрагмент (можно прочитать его в виде отдельной статьи), посвящённый подпрограмме печати числа в десятичной системе. Насколько можно уменьшить такую программу? Каков предел?

Читать полностью »

Хакеры рассказали о заказе от ФСБ на кибероружие с использованием интернета вещей

2020-03-19 в 11:05, admin, рубрики: ddos, интернет вещей Iot, информационная безопасность, кибероружие, умный дом, ФСБ, хакеры

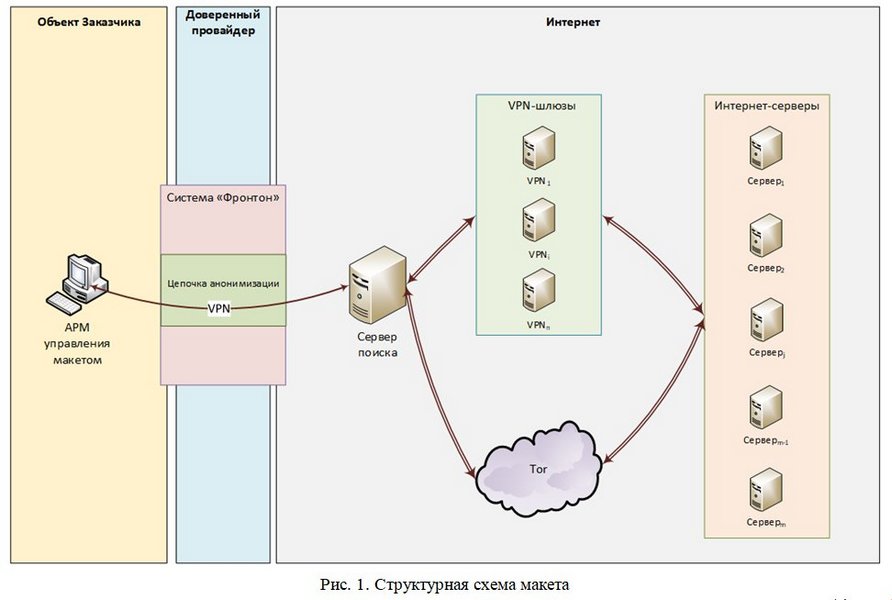

Хакерская группа Digital Revolution опубликовала техническую документацию программы «Фронтон», которая способна организовывать кибератаки с применением устройства интернета вещей. По словам хакеров, заказ на программу поступил от ФСБ. Ранее Digital Revolution взламывала предполагаемых подрядчиков спецслужбы. Читать полностью »

Познакомьтесь с парнем, продающим беспроводные устройства для быстрого угона люксовых автомобилей

2020-03-14 в 7:00, admin, рубрики: Беспроводные технологии, взлом, информационная безопасность, преступность, транспорт, угон, хакерыВ редакцию журнала Motherboard попало видео реализации т.н. атаки посредника от автора EvanConnect, продающего беспроводные репитеры, которые можно использовать для вскрытия и угона люксовых автомобилей.

Двое мужчин шли по плохо освещенному гаражу, и один из них посмотрел на чёрное устройство размером с ноутбук, расположившееся внутри его сумки через плечо. При помощи кнопок на корпусе устройства он перебрал различные режимы работы, отображающиеся на ярком светодиодном дисплее устройства, перед тем, как остановиться на одном из них.

Когда устройство было настроено, второй мужчина подошёл к ярко-белому автомобилю Jeep, припаркованному в гараже. Он держал своё устройство: небольшую коробочку с антенной сверху. Мужчина попытался открыть дверь машины, но та была заперта. Он нажал кнопочку на верхней части своего устройства, моргнул огонёк, и машина открылась. Он залез на сиденье водителя и нажал кнопку запуска.

Читать полностью »

Криптовалюта IOTA решила закрыть всю сеть после взлома приложения кошелька Trinity

2020-02-17 в 11:09, admin, рубрики: iota, trinity, информационная безопасность, кошельки, кража, криптовалюта, Криптовалюты, хакеры

Некоммерческая организация IOTA Foundation закрыла всю сеть криптовалюты IOTA после того, как хакеры воспользовались уязвимостью в официальном приложении кошелька IOTA для кражи средств пользователей. Атака произошла 12 февраля. Читать полностью »

Неформальные интервью с хакерами

2020-02-11 в 17:13, admin, рубрики: интервью, информационная безопасность, Научно-популярное, хакеры

Недавно я наткнулся на канал Ивана Новикова (D0znpp), CEO Wallarm, который пишет свои выпуски без монтажа и почти каждый день (про жизнь в Америке, Y Combinator, продажи и инвестиции), и обнаружил там для себя массу полезного. Решил поделиться с читателим парой выпусков «про хакеров».

Про Александра Матросова, главного железного безопасника Nvidia

- offensive hardware security

- путь от reverse engeneering и ESET до Intel и NVidia

- вирусы и изюминки

- уважение к вирусостроителям

- два рабочих ноутбука

- обсуждение Windows

- про Stuxnet и его реверсинг

- как утекают сертификаты

- сколько русских в Intel

- в каждой компании есть русский безопасник

- совет студентам

Хакеры слили в сеть пароли для доступа по протоколу Telnet к более чем 500 000 серверов

2020-01-20 в 15:47, admin, рубрики: telnet, бот-сеть, информационная безопасность, утечки, хакеры Фото: amin Ferjani/Flickr

Фото: amin Ferjani/Flickr

Неизвестные взломщики опубликовали на хакерском форуме пароли Telnet, которые обеспечивают доступ к более чем 515 000 серверов, домашних маршрутизаторов и «умных» устройств.

Список, который был опубликован, включает также IP-адрес каждого устройства, имя пользователя и пароль для службы Telnet, который можно использовать для управления устройствами через интернет. Читать полностью »

Ring уволила своих сотрудников за просмотр видео клиентов с камер

2020-01-09 в 15:10, admin, рубрики: amazon, ring, безопасность данных, видеотехника, Интернет вещей, информационная безопасность, камеры видеонаблюдения, конфиденциальность, умный дом, хакеры

Компания Ring, которая принадлежит Amazon, заявила, что ей пришлось уволить часть сотрудников, так как те просматривали видео с камер компании, установленных в домах клиентов.

«Нам известны случаи, обсуждаемые ниже, когда сотрудники нарушали наши правила», — говорится в письме Amazon. Компания заверила, что она делает все для сохранения конфиденциальности информации с домашних камер. Читать полностью »

Kali Linux получил режим визуальной мимикрии под Windows и другие особенности версии 2019.4

2019-12-02 в 9:14, admin, рубрики: kali linux, linux, miran, Undercover, UNIX, Usb-хабы, Блог компании Дата-центр «Миран», взлом, дата-центр "Миран", интерфейсы, информационная безопасность, Настройка Linux, социальная инженерия, хакерыВ последнем обновлении популярный среди безопасников и хакеров дистрибутив Kali Linux получил любопытный режим «Undercover» — «под прикрытием», суть которого сводится к визуальной мимикрии под графическую оболочку Windows.

Привет, я Kali Linux!

Сами разработчики объяснили необходимость новой фичи Kali достаточно просто: «Undercover» нужен для работы в публичных местах, чтобы при этом не смущать окружающих и не вызывать подозрений. Ведь что может быть безобиднее, чем человек, который ковыряется в ноутбуке под управлением Windows?

Читать полностью »