Под твитом был указан номер биткоин — кошелька. Твит выглядел как скам, но он был опубликован на официальном верифицированном аккаунте Элона Маска. Аналогичный твит появился и на других популярных аккаунтах, таких как Apple, Uber, Джефф Безос, Билл Гейтс, Барак Обама, Джо Байден, Канье Уэст и другие известные личности с миллионами подписчиков.

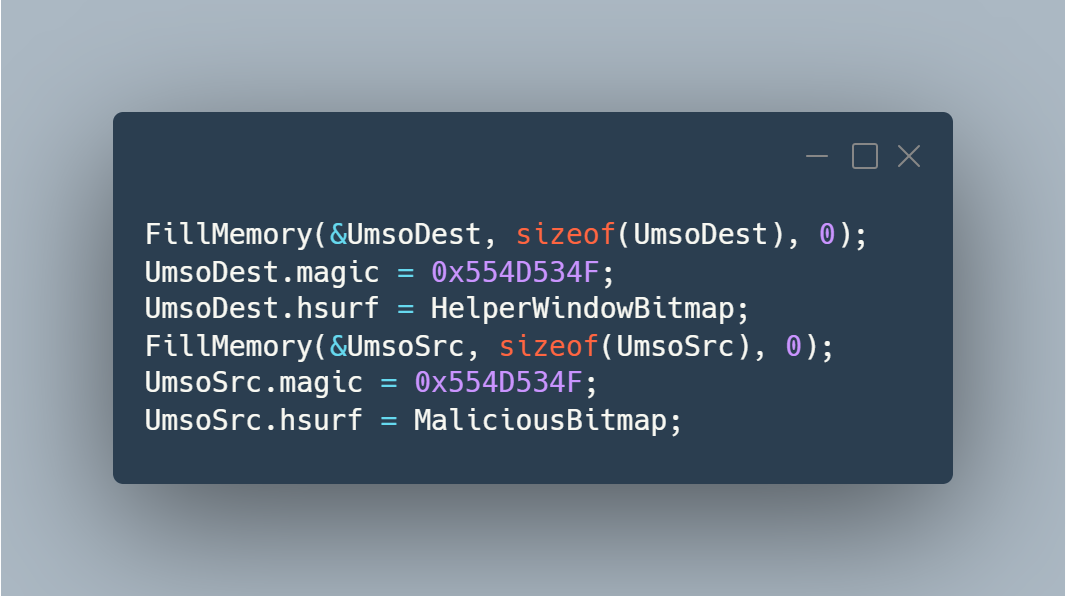

Когда стало ясно, что это крупнейшая хакерская атака в истории Twitter, компания приостановила работу всех известных верифицированных аккаунтов, пока не выяснит, что же произошло. Никто не ожидал, что ответственным за взлом окажется 17-летний подросток. Изучив его прошлое, выяснилось, что он был мошенником и опытным хакером, работавшим в этой сфере с 13 лет, и украл миллионы долларов. Кроме того, он был замешан в торговле наркотиками и убийствах. Как же подростку удалось все это сделать и как ему удалось взломать одну из крупнейших платформ?

Читать полностью »