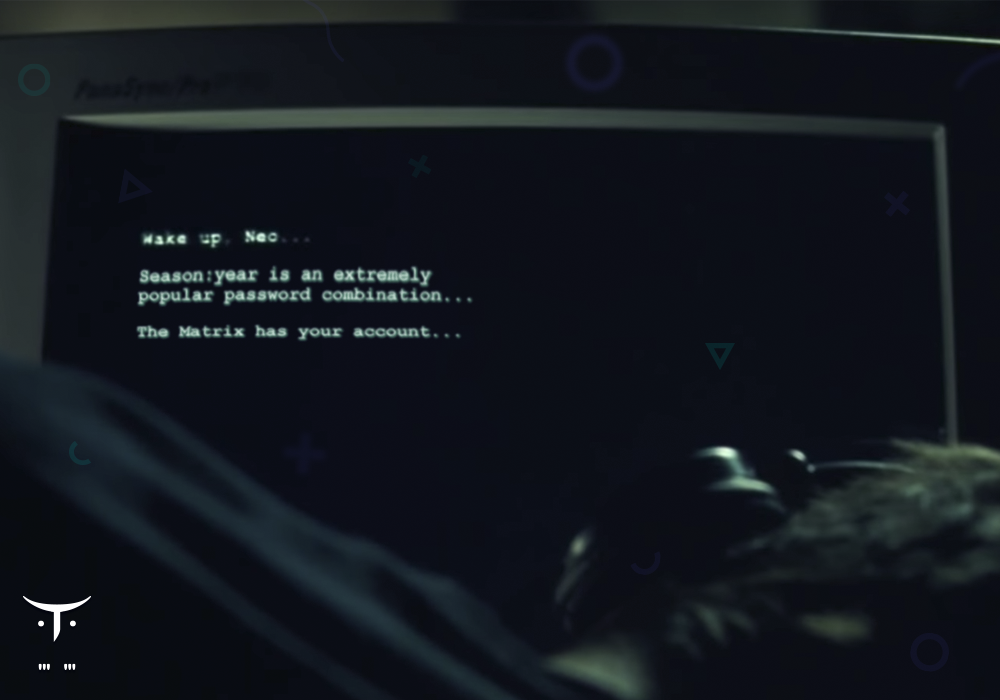

Представьте себе такую ситуацию. Холодное октябрьское утро, проектный институт в областном центре одного из регионов России. Кто-то из отдела кадров заходит на одну из страниц вакансий на сайте института, размещенную пару дней назад, и видит там фотографию кота. Утро быстро перестает быть скучным…

В этой статье Павел Супрунюк, технический руководитель департамента аудита и консалтинга Group-IB, рассказывает о том, какое место занимают социотехнические атаки в проектах по оценке практической защищенности, какие необычные формы они могут приобретать, а также о том, как защититься от таких атак. Автор уточняет, что статья носит обзорный характер, однако, если какой-то аспект заинтересует читателей, эксперты Group-IB с готовностью ответят на вопросы в комментариях.

Читать полностью »