С начала 2013 года мы начали отслеживать интересное семейство троянских программ — Win32/Redyms. Эта угроза примечательна тем, что использует технику подмены результатов поисковых запросов популярных поисковых систем. Мы установили, что наибольшее распространение она получила в США и Канаде. Именно в этих странах киберпреступный рынок предлагает самые высокие цены за перенаправление (клики) пользователя с популярных поисковых систем на вредоносные или рекламные ресурсы.

Рубрика «ESET» - 2

Что общего у Win32/Redyms и TDL4?

2013-02-11 в 14:21, admin, рубрики: ESET, redyms, Блог компании ESET NOD32, информационная безопасность, киберпреступность, метки: ESET, redyms, киберпреступностьОбновление ESET NOD32 Antivirus/Smart Security через Dropbox

2012-10-01 в 9:03, admin, рубрики: DropBox, ESET, nod, windows, информационная безопасность, метки: DropBox, ESET, nod, антивирус, обновление

Мне, в виду своей специальности, часто приходится переустанавливать ОС родственникам, друзьям и знакомым. Помимо прочих программ, которые мне приходится устанавливать, остро встает вопрос о выборе антивируса.

Люди хотят, чтобы защита компьютера была надежной и бесплатной. Естественно, бесплатный сыр бывает только в мышеловке. Но я нашел выход.

Читать полностью »

100% Virus Free Podcast #43: интервью с автором сетевого анализатора Intercepter-NG

2012-06-21 в 11:40, admin, рубрики: ESET, intercepter-ng, mitm, smbrelay, информационная безопасность, подкасты, сетевая безопасность, Сетевые технологии, метки: intercepter-ng, smbrelay, подкасты, сетевая безопасность

В этот раз у нас самый загадочный гость за все время, который скрывается под псевдонимом Intercepter и не признается кто он такой на самом деле. Единственное, что нам про него известно это то, что он является автором одноименного сетевого анализатора Intercepter-NG, обладающего достаточно интересным и местами уникальным функционалом.

— как зародился интерес к ИБ и с чего начинался Intercepter-NG?

— в чем отличия Intercepter-NG от других сетевых анализаторов?

— какие планы есть по дальнейшему развитию проекта?

— как работает реализованный алгоритм SSL MiTM + SSLStrip?

— как работают атаки типа SMBRelay и насколько это распространенный вектор?

— ну и конечно же советы слушателям, как защитить себя в публичных сетях :)

100% Virus Free Podcast #42: теневой Интернет, мнение с обоих сторон баррикад

2012-06-08 в 13:46, admin, рубрики: CERT-GIB, ESET, информационная безопасность, подкасты, метки: CERT-GIB, ESET, подкасты

В 42-выпуске мы попытались ответить, если и не на все вопросы вселенной, то как минимум раскрыть тему теневого интернета. У нас в студии уже традиционный соведущий Владимир Воронцов и гости: Rebz (antichat) и Алексей Кузьмин (CERT-GIB).

— Теневой Интернет, что это? Взгляд со стороны специалиста ИБ и представителя форума antichat.

— Какие изменения к лучшему произошли с нашей последней встречи на форме antichat? Имеет ли отношение antichat к теневому Интернету?

— Как контролировать теневой Интернет и надо ли это делать?

— Какие результаты работы CERT-GIB за время его существования?

— Что будет дальше с развитием теневой части сети?

Читать полностью »

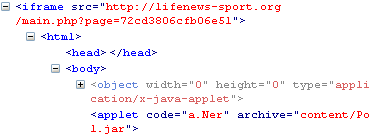

Умные редиректы на Nuclear Pack

2012-04-09 в 15:09, admin, рубрики: blackhole, Carberp, CVE-2012-0507, ESET, Блог компании ESET NOD32, информационная безопасность, киберпреступность, системное администрирование, эксплойты, метки: blackhole, Carberp, CVE-2012-0507, ESET, киберпреступность, эксплойты Нам удалось зафиксировать интересную волну распространения Carberp при помощи последней версии Blackhole и в последствии Nuclear Pack. Причем, похожая история уже произошла месяцем ранее в Нидерландах, но в ней участвовал только Nuclear Pack версии 2, а распространялся другой банковский ветеран Sinowal/Mebroot.

Nuclear Pack сейчас вновь набирает популярность среди наборов эксплойтов. Собственно миграция с Blackhole обусловлена его хорошим детектом со стороны защитного софта и пристального внимания большого количества исследователей со всего мира.

Самые ходовые наборы эксплойтов сейчас следующие:

- Blackhole

- Eleonore

- Nuclear Pack

- Incognito

- Phoenix

- Sakura

Но вернемся все же к нашей истории, итак на этой неделе были зафиксированы массовые атаки из сети Leksim Ltd/RELNET-NET AS5577, точнее сказать именно здесь хостились наборы эксплойтов на которых шло перенаправление с легальных веб-ресурсов.

100% Virus Free Podcast #39: заглавная тема безопасность SAP и ERP

2012-04-09 в 13:22, admin, рубрики: ERP, erpscan, ESET, PHDays, sap, zeronights, информационная безопасность, подкасты, метки: Erp, erpscan, ESET, phdays, sap, zeronights, подкасты

В этом выпуске у нас в гостях Александр Поляков (DSec). И мы его пытаем вопросами вместе с Владимиром Воронцовым (ONsec).

- почему нужно защищать SAP

- какие уязвимости существуют в SAP приложениях и их последствия

- эволюция продукта ERPscan

- международные практические конференции в сфере ИБ и что происходит у нас

- что будет дальше с конференцией ZeroNights

MS12-020: разведение RDP-червей

2012-03-15 в 9:07, admin, рубрики: ESET, Exploits, rdp, Блог компании ESET NOD32, метки: ESET, Exploits, rdpВо вторник Microsoft выпустила очередную порцию патчей, и среди них наше внимание особенно привлек MS12-020, который имеет критический статус. Уязвимость позволяет выполнить произвольный код на удаленной системе при мощи специально сформированного RDP-пакета. Данной уязвимости подвержены все версии MS Windows в том числе и 64-битные версии. На самом деле в рамках патча MS12-020 было закрыто две уязвимости CVE-2012-0002 (RCE в RDP) и CVE-2012-0152 (DoS в Terminal Server). Нас больше интересует первая уязвимость, так как она гораздо более опасная и может повлечь за собой появление сетевых червей, которые будут ее активно эксплуатировать (на данный момент о случаях ее использования во вредоносных программах мне не известно).

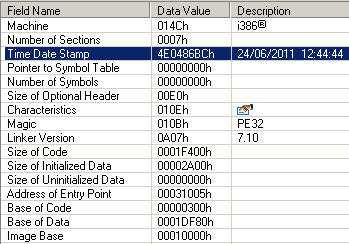

Кстати относительно недавно уже закрывалась уязвимость MS11-065 (август 2011), которая позволяла осуществлять DoS (WinXP/2003) и была замечена в том же драйвере rdpwd.sys, в котором была найдена CVE-2012-0002. Эти изменения можно отследить по временным меткам в rdpwd.sys до и после патча. А также в официальных списках изменений для MS11-065 и для MS12-020.