Мы продолжаем цикл статей о механизмах защиты браузеров от эксплойтов:

Давайте заглянем под капот браузера Chrome и выясним, что есть в его анти-эксплоит арсенале.

Мы продолжаем цикл статей о механизмах защиты браузеров от эксплойтов:

Давайте заглянем под капот браузера Chrome и выясним, что есть в его анти-эксплоит арсенале.

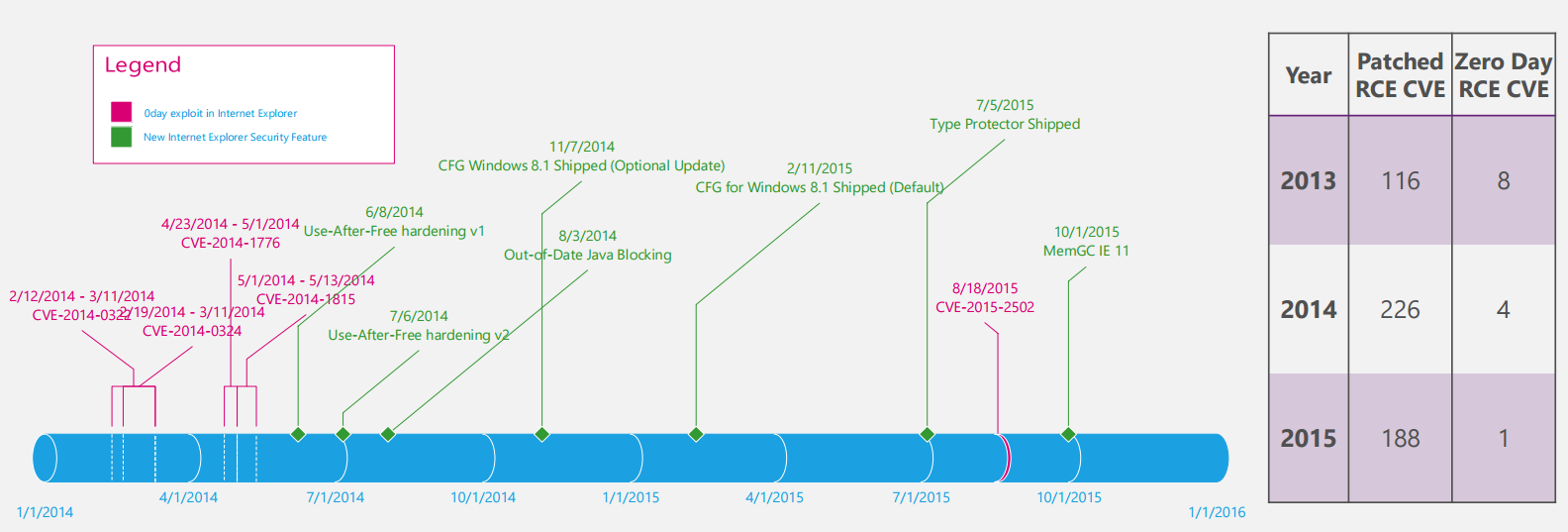

Целью данной статьи является обзор специфичных механизмов защиты от эксплойтов, интегрированных в браузеры Interner Explorer и Edge.

Мы решили объединить обзор механизмов безопасности IE и Edge в одну статью, поскольку, во-первых, оба они являются продуктами небезызвестной компании Microsoft, а, во-вторых, такой подход позволяет отследить, как менялся подход к защите и, соответственно, само развитие механизмов защиты у данных браузеров. Ну и также по той причине, что у IE и Edge общая кодовая база.

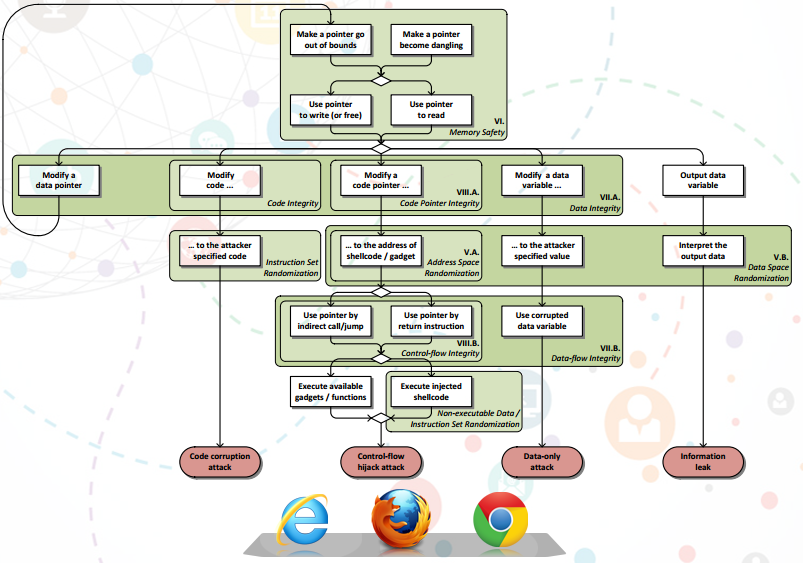

Данная статья является вводной для небольшого цикла, посвященного механизмам безопасности, предназначенным для противодействия успешной эксплуатации уязвимостей класса memory corruption в web-браузерах. В рамках этого цикла мы рассмотрим, какие механизмы и с какой целью внедряются разработчиками браузеров, и поговорим о том, как их можно было или до сих пор можно обойти.

Если вам интересна тема защиты приложений или то, как разработчики эксплоитов преодолевают защиту, добро пожаловать под кат.

Читать полностью »

Продолжаем тему безопасности мобильного банкинга, которую мы начали в первой части. Наверное, многие уже догадались, речь в данной статье пойдет об атаке «человек посередине», MitM. Данная атака была выбрана не случайно. В случае, если канал передачи данных между приложением мобильного банкинга и сервером контролируется злоумышленником, последний может украсть деньги со счета клиента, то есть нанести прямой финансовый ущерб. Но обо всем по порядку.

Второй год подряд мы проводим независимый анализ безопасности приложений для мобильного банкинга (МБ) российских банков. За это время накопилось много наблюдений, мыслей, идей, которыми и хотелось бы поделиться. Особое внимание уделим МБ, но общие замечания актуальны и для других приложений, работающих с критичной информацией пользователя.

Сколько мы ни говорим о необходимости использования флагов линкера и компилятора, нацеленных на идентификацию повреждений памяти и усложнения их эксплуатации — наши разработчики ДБО, АБС и различных сертифицированных продуктов, как правило, никак к этому не прислушиваются. И вот при написании pre-auth RCE server side exploit в очередной раз появилась идея написать об этом на основе наших последних работ.

С момента официального открытия исследовательской лаборатории компании Digital Security (известной как Digital Security Research Group или DSecRG) прошло более пяти лет, и мы решили подвести промежуточные итоги деятельности подразделения в цифрах, а также отметить ряд наиболее значимых для нас достижений.

В 2013 году руководителем лаборатории стал Дмитрий Евдокимов, зарекомендовавший себя как отличный специалист с глубоким подходом к изучению проблем безопасности, автор большого числа известных на рынке исследований.

1-й исследовательский центр в России

2-е место в топ-10 техник web-атак 2012 года

3 года участия в международных конференциях

4 выступления на BlackHat в 4 географических точках

5 лет публичной работы

6 сотрудников выступали на международных конференциях с собственными докладами

7 дней в неделю

8 сотрудников получили благодарности от крупнейших компаний за найденные уязвимости

9 основных участников

10 – попали в топ-10 докладов BlackHat USA в 2012 году

Участвовали в проведении 15 встреч Defсon Russia

Выступили более чем в 20 странах

Более 30 выступлений на международных технических конференциях

Более 40 исследований

Почти 100 опубликованных уязвимостей в SAP

Почти 200 уязвимостей опубликовано в общем

Боле 300 уязвимостей обнаружено

Сложность программного обеспечения растет – программы становятся более динамическими и их поведение возможно оценить только в процессе выполнения. Производить оценку безопасности (поиск уязвимостей, недокументированных возможностей, и т.д.) таких приложений значительно сложнее. Использовать только статические подходы анализа становится не возможным, так как из-за динамически генерируемого кода, мы даже не можем гарантировать полное покрытие кода при анализе. На помощь приходят динамические методы анализа.

Есть такая замечательная технология, как динамическая бинарная инструментация (Dynamic Binary Instrumentation, DBI), которая заключается во вставке в бинарный исполняющийся код анализирующих (в общем случае) процедур. Основной прелестью данного подхода заключается в том, что нет необходимости в исходном коде анализируемого приложения – работа происходит непосредственно с бинарным файлом.Читать полностью »

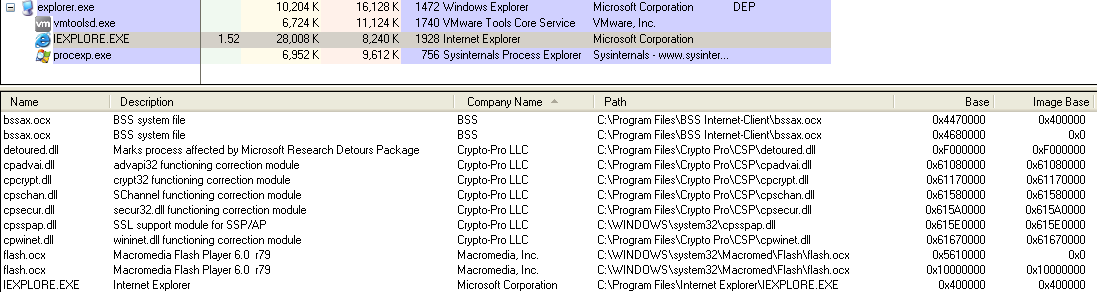

Последнее время многие обращают внимание на уязвимости ПО, используемом в банковском секторе: в частности, недавно прошумела новость об уязвимостях класса XSS на веб-сайтах различных банков. Общественность негодует, и СМИ шумят. Но ведь банки богаты не только веб-составляющей. Начиная с конца 2000-ых я собирал уязвимости в модулях ActiveX, которые банки гордо раздают своим пользователям, а именно клиентам системы дистанционного банковского обслуживания (ДБО). Раз в год я брал одну или две системы и ковырял их. Начиная просто так, любопытства ради (начал это дело, еще будучи сотрудником банка) и продолжая уже из исследовательского интереса. В итоге за 3–4 года я выявил уязвимости в системах от таких производителей, как BSS, Inist, R-Style, ЦФТ. Под катом находится информация об одной такой уязвимости. Большая часть описания уделена созданию простенького эксплойта для выполнения произвольного кода на стороне клиента (Windows7, IE +DEP/ASLR). Возможно, это будет полезно тем, кто хотел бы понять принципы эксплуатации старых ‘strcpy’ багов и создания ROP-эксплойтов.

В последнее время я часто рассказываю истории о том, как на обыкновенном пен-тесте удается выявить 0-day уязвимость в популярном ПО или разработать приватный эксплойт. На самом деле такого рода задачи решаются при пен-тесте редко и выборочно, и на это есть свои причины.

И всё же я хочу поделиться историей (ага, байкой) о том, как при решении именно таких задач пен-тест выходит за рамки монотонного сканирования, брутфорса и запихивания кавычек в параметры веб-приложения. А именно, в этом посте будет рассказано о простой баге в Lotus Domino Server Controller, о том, как был создан приватный эксплойт, а также найдена проблема нулевого дня, актуальная и на сегодняшний день.