Бывают же люди, до чужих багов жадные. Ральф-Филипп Вайнман из Comsecuris явно слегка повернут на уязвимостях беспроводных модемов – он копает эту тему как минимум с 2011 года, безжалостно бичуя поставщиков дырявых чипсетов. Почти каждый год выступает с новым докладом. В этот раз досталось Huawei, точнее, ее дочке HiSilicon Technologies. И достанется еще не раз: компания по доброте душевной опубликовала исходники ядра Huawei H60 Linux, что крутится у них под чипами серии Kirin, а вместе с ними слила и прошивку для HiSilicon Balong – сотового модема, который стоит в смартфонах Huawei.

Бывают же люди, до чужих багов жадные. Ральф-Филипп Вайнман из Comsecuris явно слегка повернут на уязвимостях беспроводных модемов – он копает эту тему как минимум с 2011 года, безжалостно бичуя поставщиков дырявых чипсетов. Почти каждый год выступает с новым докладом. В этот раз досталось Huawei, точнее, ее дочке HiSilicon Technologies. И достанется еще не раз: компания по доброте душевной опубликовала исходники ядра Huawei H60 Linux, что крутится у них под чипами серии Kirin, а вместе с ними слила и прошивку для HiSilicon Balong – сотового модема, который стоит в смартфонах Huawei.

Читать полностью »

Рубрика «Dridex»

Security Week 15: Дырявый модем в Huawei, VirusTotal как канал утечки данных, Microsoft патчится от Dridex

2017-04-14 в 14:55, admin, рубрики: balong, Dridex, huawei, klsw, LTE, TheSAS2017, virustotal, Блог компании «Лаборатория Касперского», информационная безопасностьНачалась массовая рассылка документов, использующих 0day-уязвимость в Word

2017-04-13 в 19:46, admin, рубрики: Dridex, Finspy, Gamma Group, Latenbot, rtf, word, ДНР, информационная безопасность, Спутник разведчика, уязвимость, шпионаж

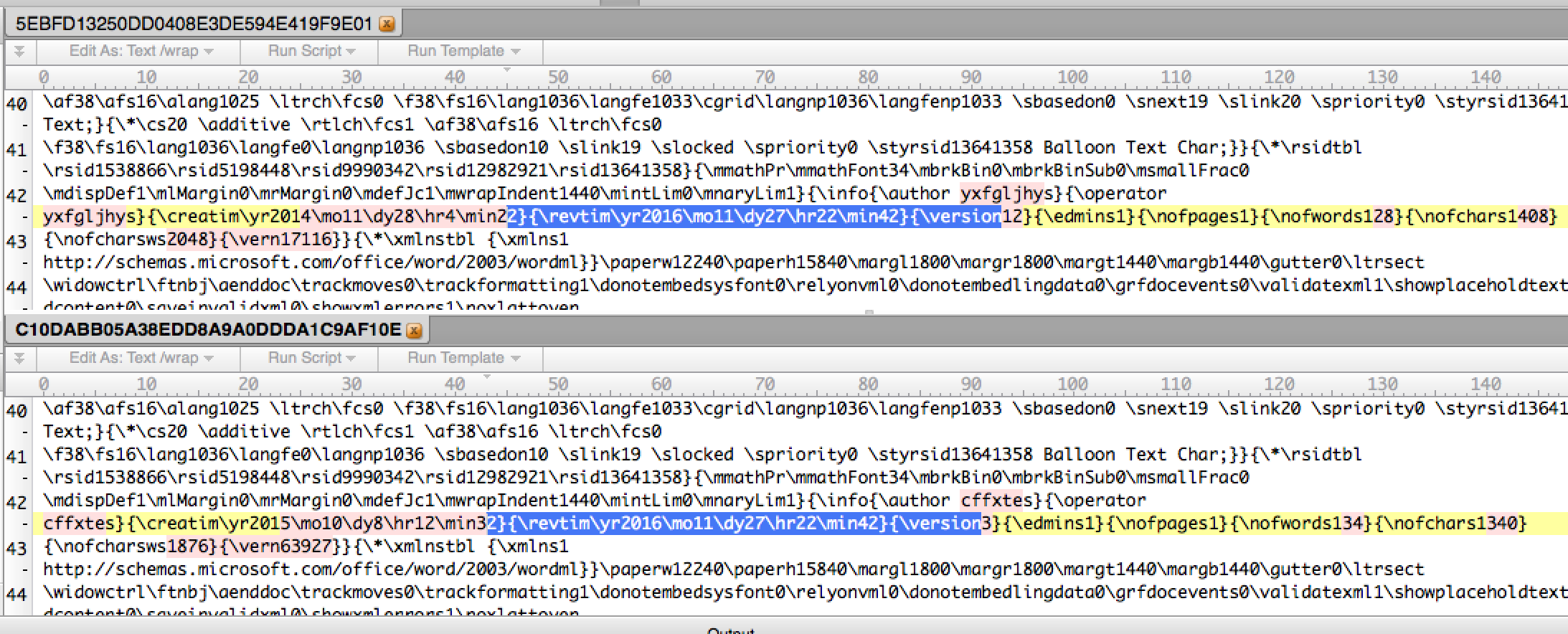

В кампаниях по распространению зловредов Finspy и Latenbot для шпионажа использовалась одинаковая 0day-уязвимость в Word, а у документов была одинаковая дата и время последней редакции

Несколько дней назад в открытом доступе ещё до выхода патча была опубликована информация о новой 0day-уязвимости в Word (во всех версиях под все поддерживаемые операционные системы). Сообщалось, что уязвимость позволяет незаметно выполнить на компьютере жертвы произвольный код и установить вредоносное программное обеспечение через документ RTF. Вкратце описывался механизм работы зловреда.

Изощрённый характер атаки и использование 0day в популярном продукте намекали на то, что уязвимость целенаправленно использовалась против важных целей, а саму атаку проводили хакеры, близкие к спецслужбам и государственным структурам. Так оно и вышло.

Читать полностью »