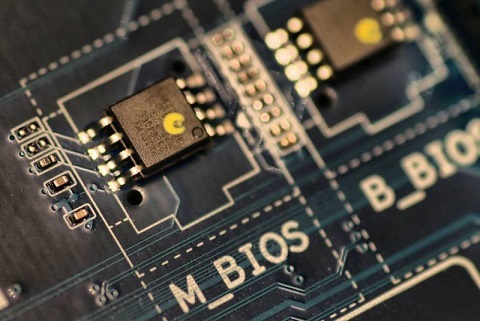

Предлагаю окунуться в дебри микроархитектуры компьютера и разобраться с тем, как работает одна из наиболее распространенных технологий обеспечения аппаратной целостности загрузки BIOS — Intel Boot Guard. В статье освещены предпосылки появления технологии, перечислены все режимы работы, а так же описан алгоритм каждого из них. Обо всем по порядку.

Рубрика «доверенная загрузка»

Intel Boot Guard на пальцах

2020-12-05 в 10:35, admin, рубрики: intel, Intel Boot Guard, доверенная загрузка, защита прошивки, информационная безопасность, Компьютерное железо, ПроцессорыДоверенная загрузка Шрёдингера. Intel Boot Guard

2017-04-18 в 6:27, admin, рубрики: Intel 64, Intel Boot Guard, Intel ME, UEFI BIOS, Блог компании «Digital Security», доверенная загрузка, защита прошивки, информационная безопасность, реверс-инжиниринг, руткиты, метки: Intel Boot Guard, UEFI BIOS

Предлагаем вновь спуститься на низкий уровень и поговорить о безопасности прошивок x86-совместимых компьютерных платформ. В этот раз главным ингредиентом исследования является Intel Boot Guard (не путать с Intel BIOS Guard!) – аппаратно-поддержанная технология доверенной загрузки BIOS, которую вендор компьютерной системы может перманентно включить или выключить на этапе производства. Ну а рецепт исследования нам уже знаком: тонко нарезать реверс-инжинирингом имплементацию данной технологии, описать её архитектуру, наполнив недокументированными деталями, приправить по вкусу векторами атак и перемешать. Подбавим огня рассказом о том, как годами клонируемая ошибка на производстве нескольких вендоров позволяет потенциальному злоумышленнику использовать эту технологию для создания в системе неудаляемого (даже программатором) скрытого руткита.

Кстати, в основе статьи – доклады «На страже руткитов: Intel BootGuard» с конференции ZeroNights 2016 и 29-й встречи DefCon Russia (обе презентации здесь).

Загрузка доверенной среды или лёгкий путь к паранойе в IT

2017-03-17 в 10:07, admin, рубрики: UEFI, Блог компании Эшелон, доверенная загрузка, доверенная среда, защита от НСД, Настройка Linux, Оболочки, сброс пароля, СДЗ, системное администрирование, средство доверенной загрузки, метки: доверенная загрузка, Доверенная среда, СДЗ, средство доверенной загрузки

Несмотря на несколько академичное название, тема носит вполне себе практичный характер.

Когда мы видим заголовки новостей об очередном успешном взломе чатов Telegram или WhatsApp (ЦРУ, Иранскими спецслужбами, Zimperium – нужное подчеркнуть), людям достаточно часто приходится объяснять, что компрометация операционной системы или аккаунта пользователя не является синонимом слабости защиты самого приложения, и это не является поводом отказаться от пользования своим любимым мессенджером, т.к. на его месте может оказаться без принципиальной разницы любой другой.

А если вы, например, загрузившись с флэшки «перезабиваете» пароли администратора любой своей Windows-машины, это отнюдь не говорит о чудовищных дырах в «мастдае», а о вас – как о супер-хакере, взломавшем детище Microsoft.

Хотелось бы немного прояснить вопросы среды, компонентов доверия и угроз, чтобы создать целостную картинку и разобраться в том, чего мы ждём в плане безопасности от операционной системы, BIOS и любимого чат-приложения, дабы не перекладывать ответственность с больной головы на здоровую.

Итак, начнём с практики, есть следующий кейс:

Блог компании DEPO Computers / Доверенная загрузка и защита данных при удаленной работе на графических станциях

2012-03-05 в 8:16, admin, рубрики: DEPO Computers, Аккорд, АМДЗ, доверенная загрузка, защита информации, ОКБ САПР, ПСКЗИ, СЗИ, ШИПКА Компания DEPO Computers совместно с ОКБ САПР разработала решение для обеспечения доверенной удаленной загрузки и контроля за состоянием данных.

Компания DEPO Computers совместно с ОКБ САПР разработала решение для обеспечения доверенной удаленной загрузки и контроля за состоянием данных.

Существует множество программно-аппаратных средств защиты информации и доверенной загрузки, но сейчас речь пойдет о модуле Аккорд-АМДЗ (аппаратный модуль доверенной загрузки), интегрированного в решение по консолидации CAD-систем. Модуль Аккорд устанавливается в удаленную графическую станцию иЧитать полностью »