Переводил три дня с переменным успехом, осталось текста в два раза больше =) Наслаждайтесь историей успеха, которую мало кто знает, но сам продукт при этом знают все.

Пьяный программист сидит с открытым Norton Commander на экране. На обоих панелях открыт диск С. «Ну и зачем мне два диска С с одними и теми же файлами?» — подумал он и стер все его содержимое, нажав F8 и Enter.

— анекдот конца 80-х годов.

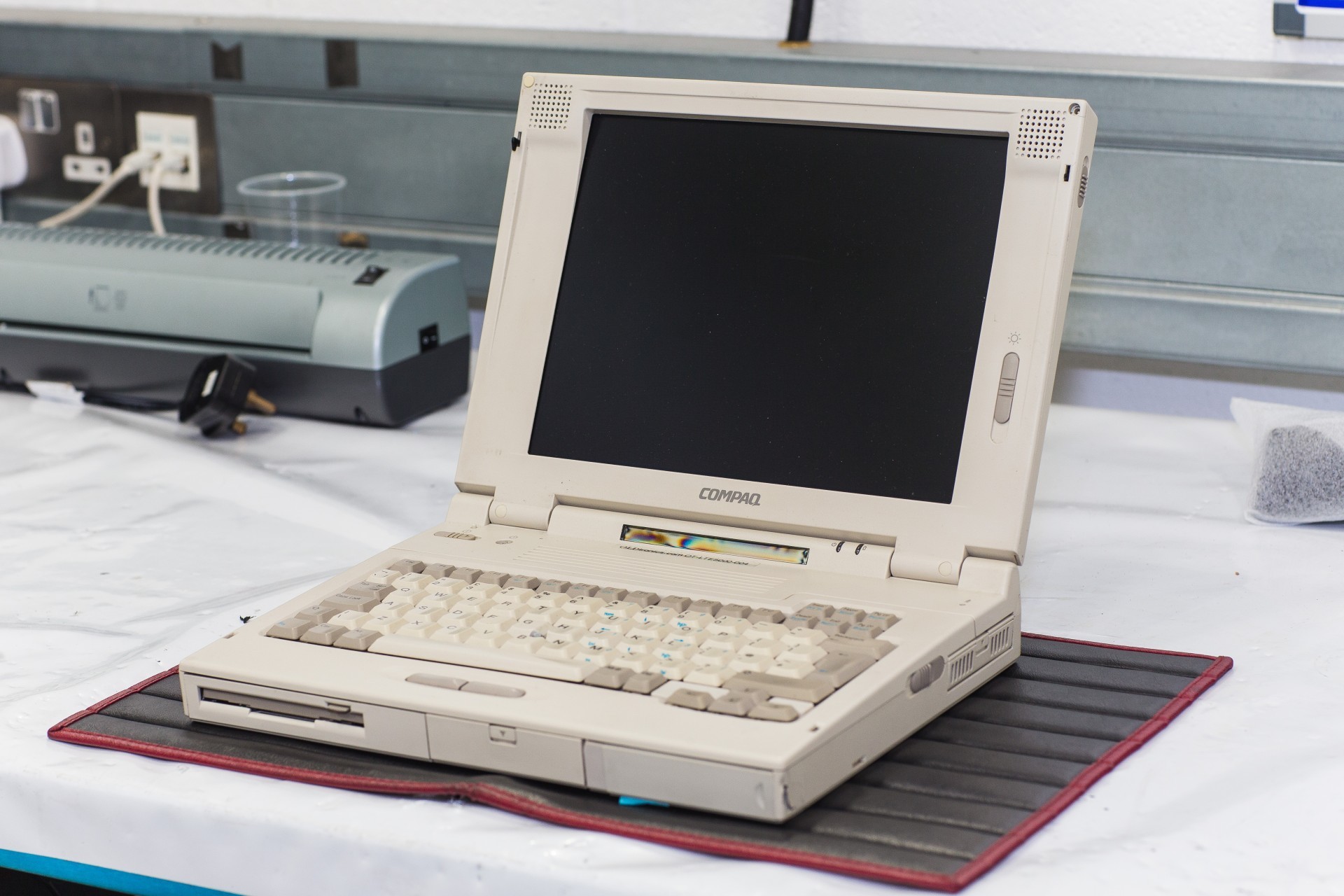

Нортон (Norton Commander) for DOS – это файловый менеджер для DOS, который существовал в 5 основных версиях – 1.0, 2.0, 3.0, 4.0, 5.0, причем только последняя версия имеет подверсию 5.5. Многие версии до сих пор используются различными энтузиастами и лежат на различных сайтах по сети Интернет.

Например, сайт Symantec содержит такой раздел FAQ: «Поддерживает ли Norton Commander 1.0/2.0 работу под MS Windows NT 5 (Beta)?»

Это был, возможно, один из самых популярных файловых менеджеров в эпоху операционной системы DOS, который наряду с XTree порвал со своими корнями DOS и в виде других программ, унаследовавших его функциональность, которые существуют на других операционных системах.

Читать полностью »