| Замена маршрутизатора:

Производитель A: 10% сломано

Производитель B: 10% сломано

P(одновременно A и B сломаны):

10% × 10% = 1%

Замена маршрутизатора (или прошивки) почти всегда решает проблему.

|

Добавление усилителя Wi-Fi:

Маршрутизатор A: 90% работает

Маршрутизатор B: 90% работает

P(одновременно A и B работают):

90% × 90% = 81%

Дополнительный маршрутизатор почти всегда ухудшает ситуацию.

|

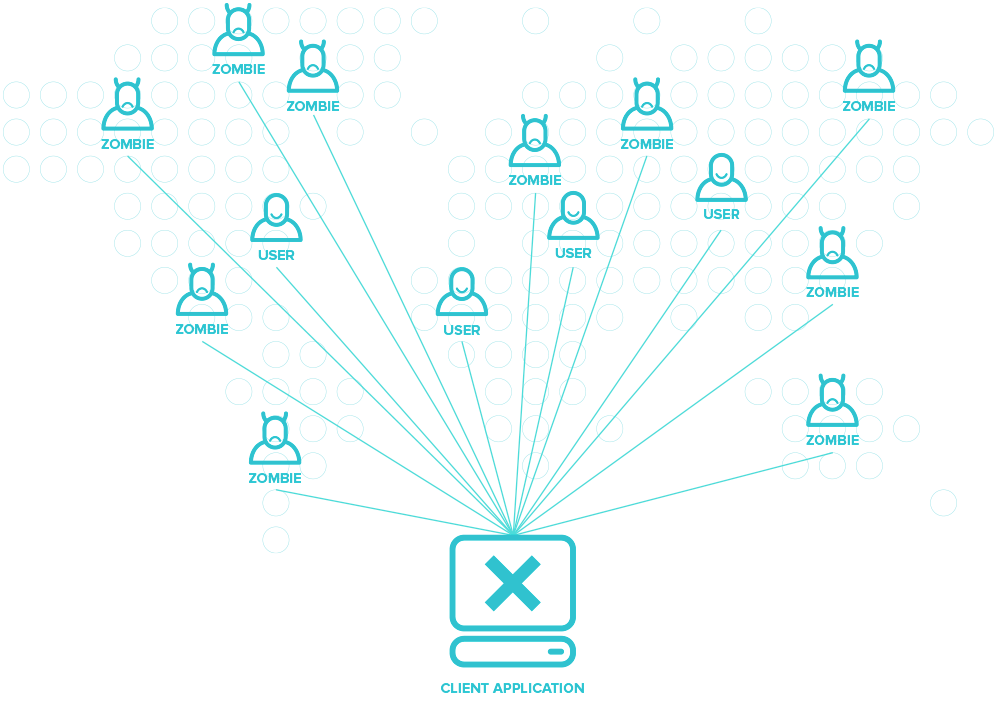

Все беспроводные сети, будь то LTE или mesh-сети, рано или поздно падают, но я могу поставить на то, что ваша сеть Wi-Fi менее надёжная, чем телефонное соединение LTE. На конференции Battlemesh v10 мы все сидели в комнате с десятками экспериментальных неправильно сконфигурированных маршрутизаторов Wi-Fi с открытыми сетями, которые могут дать выход в Интернет, а могут и не дать. Из-за чего сеть бывает надёжной или ненадёжной?

После нескольких лет возни с этими технологиями (в окружении кучи инженеров, работающих над другими проблемами распределённых систем, которые, как выяснилось, обладают теми же ограничениями), я думаю, что могу сделать выводы. Распределённые системы более надёжны, если вы можете получить сервис от одного узла ИЛИ от другого. Они становятся менее надёжными, если сервис зависит от одного узла И от другого. Числа сочетаются мультипликативно, так что чем больше у вас узлов, тем быстрее отвалится сервис.

Читать полностью »