В 2021 году Центризбирком РФ обфусцировал статистические данные выборов на своем сайте. Несколько дней назад я сделал и выложил в комментариях к новости на хабре деобфускатор, чтобы помочь исследователям обнаружить статистические аномалии в результатах. Сегодня взял день отпуска, написать этот пост и поделиться очищенными данными в формате sqlite по по федеральному избирательному округу, которыми поделился @illusionofchaosв посте Получаем данные результатов выборов с сайта Центризбиркома РФ

Рубрика «деобфускация»

Данные выборов получили, теперь деобфусцируем и очищаем

2021-09-22 в 23:55, admin, рубрики: выборы, выборы в госдуму, деобфускация, открытые данные, Статистика в ITПолучаем данные результатов выборов с сайта Центризбиркома РФ

2021-09-22 в 14:32, admin, рубрики: captcha, crawling, swift, выборы, деобфускация, открытые данные, Разработка веб-сайтов, реверс-инжиниринг, результаты выборов, Статистика в IT, Центризбирком, ЦИК

Прочитав новостьЧитать полностью »

Деобфускация одного скрипта с попапами

2017-11-02 в 19:05, admin, рубрики: adblock plus, deobfuscation, Google Chrome, javascript, popunder, popup, деобфускация, попандер, попап, Разработка веб-сайтов, реклама, реклама в интернетеТяжело найти человека, который не сталкивался бы с таким отвратительным явлением на сайтах, как рекламный попап. Откровенно не понимаю зачем их делают, но, судя по всему, это работает. И это печально. В своё время данное явление достало даже разработчиков браузеров из-за чего на тот же window.open были наложены ограничения, не позволяющие открывать новые окна без спросу пользователя. К сожалению их было недостаточно и в борьбу включились баннерорезки. К сожалению API, предоставляемые браузерами, не идеальны и потому периодически обнаруживаются новые пути ухода от блокировки, которые как-то приходится затыкать. Вот только довольно сложно заткнуть брешь не зная как она работает и разработчики рекламных скриптов это тоже прекрасно понимают. В результате код обфусцируется всё новыми и новыми способами. Здесь я попробую разобрать один такой скрипт и техники обфускации кода, применяемые в нём, крайний раз обнаруженный на средней популярности сайте хентайной мангой (японские порнокомиксы).

Читать полностью »

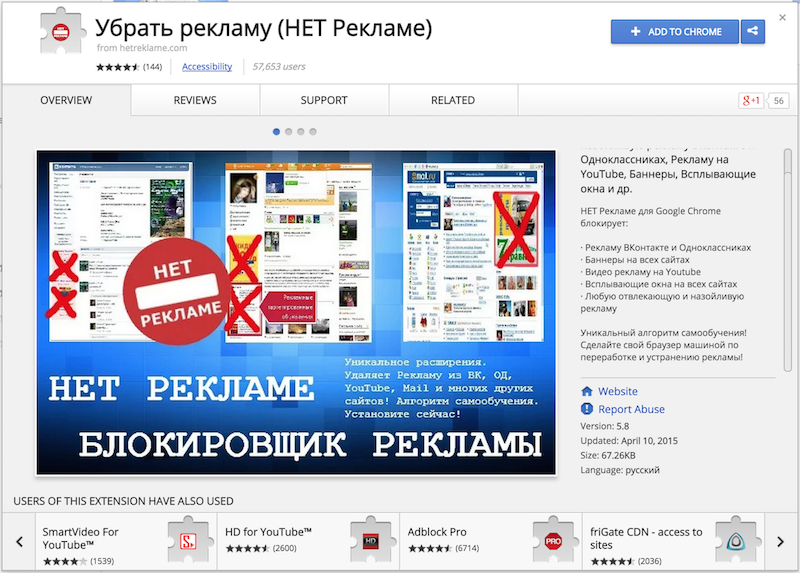

Обзор вредоносного браузерного расширения

2015-04-15 в 8:54, admin, рубрики: javascript, браузерные расширения, деобфускация, Расширения для браузеров, метки: браузерные расширения

В статье приведен пример разбора вредоносного браузерного расширения из Chrome Web Store — «Убрать рекламу (HET Рекламе)».

Читать полностью »

История одного взлома или чем плохи ftp-ssh-пароли-код в БД

2014-08-20 в 11:35, admin, рубрики: cms, FTP, php, ssh, администрирование, взлом, деобфускация, код, обфускация, пароли, Программирование, сайт, сервер, Серверное администрирование, ссылкиВаш сайт на выделенном сервере? Вы авторизуетесь в ssh по паролю? Вы пользуетесь обычным ftp? А может быть в вашей системе еще и код в БД хранится? Что ж, я расскажу, чем это может быть чревато.

В середине июня текущего года ко мне обратился владелец интернет-магазина часов, который заметил в футере своего сайта «левые ссылки», которых там быть не должно и ранее не наблюдалось.

Сайт крутится на одной коммерческой CMS написанной на php, достаточно популярной, но немного (много?) «кривой». Кривость заключается в смешении логики и представления, хранении части кода в бд и последующем исполнении через eval, использовании plain-sql запросов и прочих радостей, «облегчающих» жизнь программистов. Исходный код CMS способен ввергнуть в трепетный ужас даже искушенного кодера: многокилометровые функции с множеством условий не меньшей длины, глобальные переменные, eval-ы и куча других прелестей поджидают заглянувшего сюда смельчака. Несмотря на ужасную программную архитектуру, админка CMS достаточна продумана — создается впечатление, что ТЗ на систему писал профи, а реализовывал студент. Узнали используемую вами CMS? Сочувствую…

Читать полностью »

Деобфускация бэкдора без единого буквенно-цифрового символа

2013-10-15 в 12:55, admin, рубрики: backdoor, php, Веб-разработка, взлом, Вирусы (и антивирусы), деобфускация, обфускация, хостинг, метки: backdoor, PHP, взлом, деобфускация, обфускация, хостингМесяц назад я увидел интересный пост про PHP-шелл без единого буквенно-цифрового символа и сильно захотел понять, что же он делает. Кому интересно — под кат!Читать полностью »

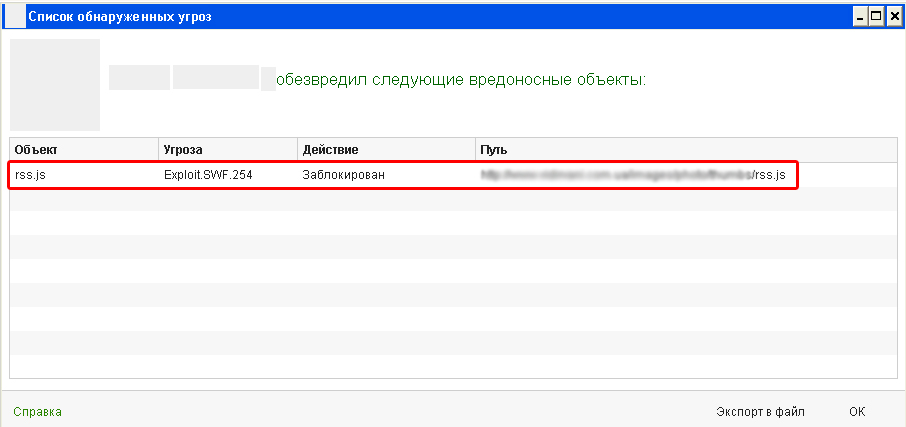

Вирус на сайте или реверс-инжиниринг Exploit.SWF.254

2013-10-08 в 22:26, admin, рубрики: Action Script, exploit, вирусный анализ, Вирусы (и антивирусы), вирусы на сайтах, декомпиляция, деобфускация, информационная безопасность, метки: exploit, вирусный анализ, вирусы на сайтах, декомпиляция, деобфускация, информационная безопасностьВсе началось с того, что на моем рабочем ноутбуке (Win XP) админ установил новый антивирус. В один прекрасный день, когда я зашел на один из своих сайтов, я обнаружил вот такую неприятную картину:

Конечно же первое что я захотел сделать это удалить его, для этого нужно было просто зайти по FTP и прибить rss.js файл. Но тут вдруг оказалось что я не могу зайти на сайт по FTP, так как хостинг и домен не мои, и видимо недавно админы сменили логин и пароль. Дозвониться владельцам так и не удалось, зато понять что именно делает вирус было очень любопытно…

Информационная безопасность / [Из песочницы] Идентификация javascript зловреда

2012-03-05 в 12:29, admin, рубрики: javascript, вирусы, деобфускация, метки: javascript, вирусы, деобфускацияНа одном сайте на поддержке в js был обнаружен странный код, точнее было понятно что это зловред: аваст выдал предупреждение, а консоль показала что есть соединение с несколькими левыми сайтами.

Как вредоносный код попал на сайт не так важно, предполагаемая дыра уже закрыта, но, прежде чем окончательно удалять код, я решил посмотреть что же он такого делает.

Итак, имеется три строки зашифрованного кода, возьмём, для примера, первую из них.

Расшифровывать такие скрипты можно с помощью различных онлайн-сервисов, но я же, когда пытался расшифровать дальше, наткнулся на <a rel="nofollow"Читать полностью »