Итак, всем Привет! После появления VoIP В Telegram (пока в мобильных клиентах), чисто случайно заметил одну неприятную вещь, это открытый дебаг…

Введение

В общем, дело было вечером, делал себе приложение для управления RPI из серии «лень встать и выключить свет» )

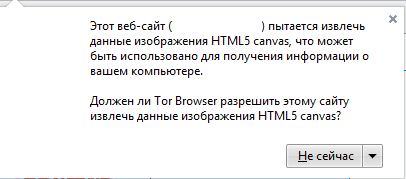

Следовательно телефон был подключен по ADB чтобы можно было увидеть 2 несчастные кнопки для различных тестов и в телеграмме позвонил товарищ, при этом телефон был еще в ADB, решил ради интереса посмотреть логи телеграмма.

Далее все интереснее, там была информация о звонке и комментарий примерно такого рода «Нажмите 10 на имя абонента, чтобы увидеть инфу о звонке».

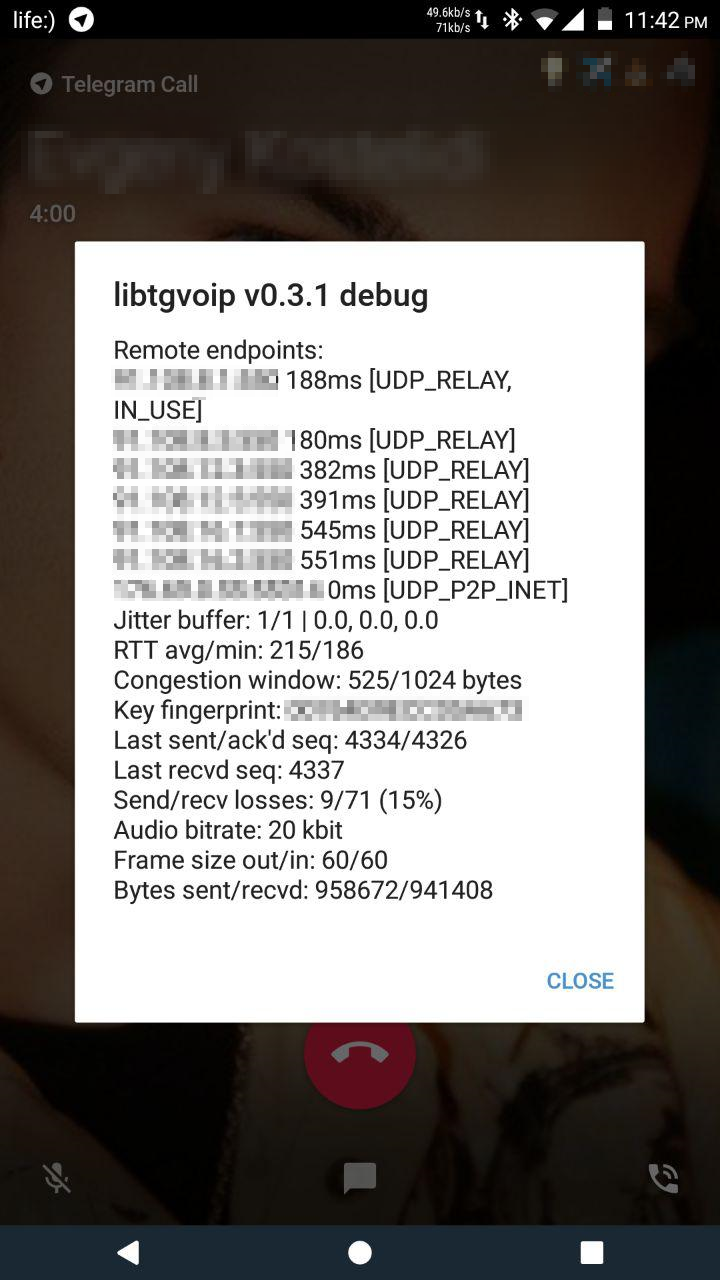

Недолго думая, нажал и увидел интересную статистику:

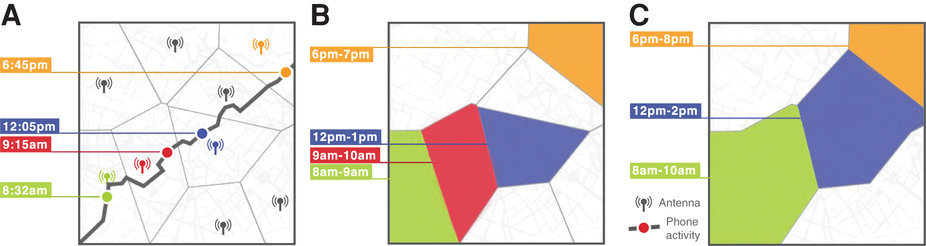

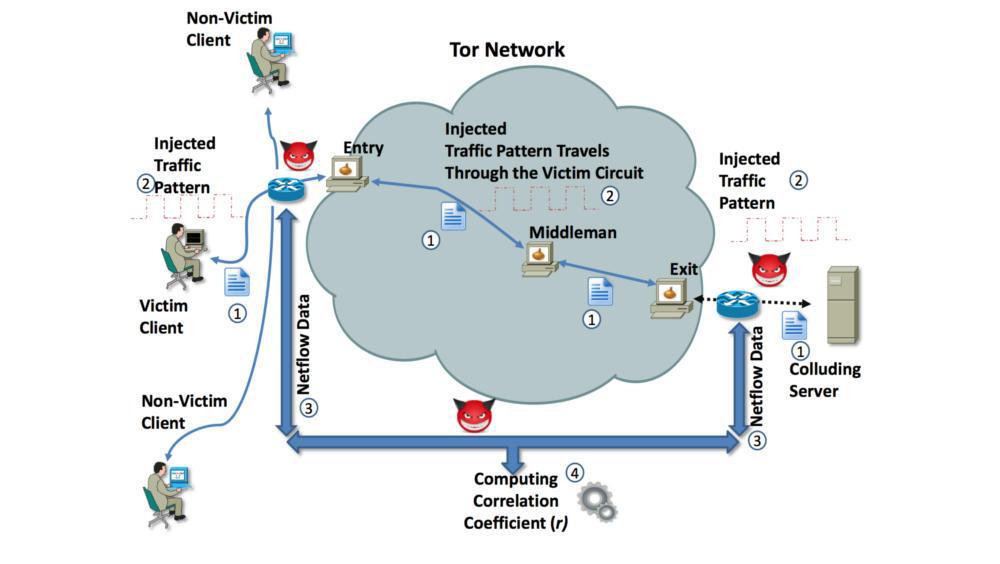

Где [UDP_RELAY]/[UDP_RELAY_IN_USE] — сервера телеграмма, через которые проходит трафик и самое интересное [UDP_P2P_INET] — IP адрес собеседника(если статический — то уже можно и развлекаться)

Читать полностью »