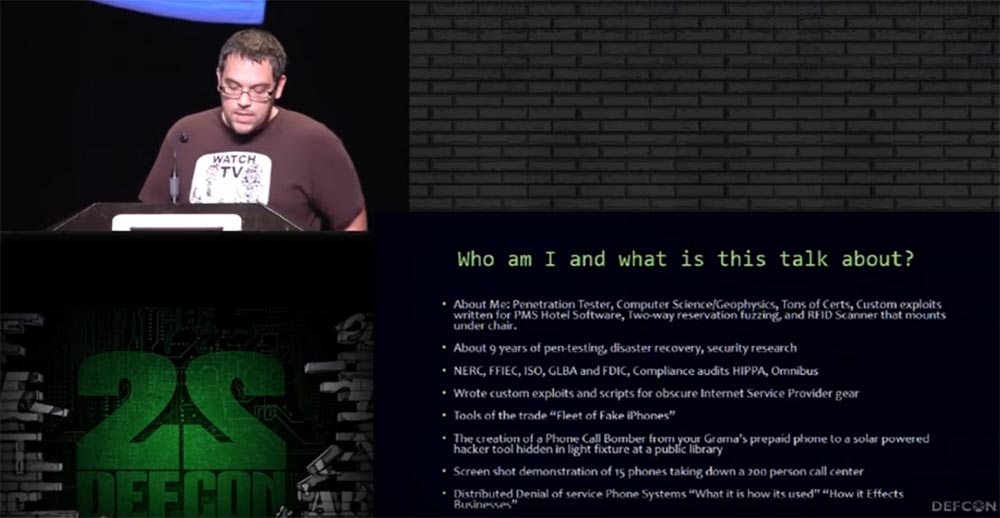

Темой моего сегодняшнего выступления является использование сотовых телефонов с 2-х долларовой ежедневной платой для осуществления DDOS атак интенсивностью 70 звонков в минуту.

Меня зовут Вестон Хеккер, я тестер по проникновению, изучал компьютерные науки и геофизику, имею тонны сертификатов, написал несколько пользовательских эксплойтов и скриптов для программного обеспечения управления недвижимостью PMS Hotel и Интернет-провайдеров, создал несколько ISР устройств, вроде того, о котором сегодня расскажу, а также ряд устройств для тестирования ПО.

Я тестирую устройства и занимаюсь вопросами безопасности уже более 9 лет. Я являюсь создателем хакерских товаров серии «Парк фальшивых iPhone», которые лучше хакерского устройства USB Rubber Ducky.Читать полностью »