Не секрет, что для защиты от HTTP-DDoS зачастую используют связку nginx в качестве фронтенда и некий другой web-сервер в качестве бакенда. При этом ввиду большой нагрузки возникает проблема хранения логов для дальнейшего их анализа. Можно хранить в текстовом файле, но, естественно, анализировать/ротировать его весьма неудобно. Можно гнать данные напрямую в, например, mysql через пайп, но выигрывая в удобстве анализа мы проигрываем в производительности, особенно это заметно при фрагментации. Золотой серединой, пожалуй, будет no-sql решение.

Для себя я выбрал redis.

Читать полностью »

Рубрика «ddos» - 16

«Дружим» redis с nginx

2014-01-09 в 17:32, admin, рубрики: ddos, nginx, nosql, redis, высокая производительность, метки: ddos, nginx, redisЗащита от DoS/DDoS атак с помощью фильтрации по номеру автономной системы (ASN)

2013-12-27 в 8:18, admin, рубрики: asn, BGP, ddos, geoip, iptables, linux, Блог компании FastVPS LLC, метки: asn, BGP, ddos, geoip, iptables, linuxВведение

В свете новогодних праздников с их неотъемлемым атрибутом — повышенной активностью DoS/DDoS атак хотелось бы поднять один довольно редко используемый (но при этом довольно эффективный) способ отражения атак — блокировка на основании принадлежности блоков IP адресов определенному провайдеру/Дата Центру.

.jpg)

Читать полностью »

Оптимальная защита от DDoS с помощью netstat и iptables

2013-12-02 в 9:28, admin, рубрики: ddos, ddos-атака, iptables, linux, nginx, информационная безопасность, метки: ddos, ddos-атака, iptables, nginxДоброго времени суток!

Совсем недавно столкнулся с такой проблемой, как DDoS. Сразу скажу, я вообще ни разу не линуксойд, но зато чуточку программист, так что все что ниже, основано чисто на логике, а не на фактах, плюс переписанное с некоторыми добавками от уже известного.

Перекопав полчища статей и опробовав множество вариантов, ничто так и не помогло. Взяв за основу статьи Простой и эффективный метод отразить http DDoS от 50мбит с помощью nginx и iptables и (D)DoS Deflate решил написать свой скрипт. Ну вернее не решил, а методом тыка и исправлений он получился сам.

Должен заметить, что статья от Алексея Кузьмина не идеальна, т.к. в логах nginx`a не достаточно копаться, да и обработка логов может потребовать много ресурсов. А именно в моем случае создавались логи более 50 Гиг, плюс запросы шли не «GET / HTTP/1.1», а «GET / HTTP/1.0», плюс, как оказалось, мой сервер сам от себя получал редиректы (127.0.0.1), которые не отображались в логах, которые отображались в запросе

netstat -ntu | awk '{print $5}' | cut -d: -f1 | sort | uniq -c | sort -n

Новый вид DDoS-атаки: найден баг протокола ТСР в Windows

2013-10-18 в 18:53, admin, рубрики: ddos, ddos-атака, IT-стандарты, manet, tcp, windows, Сетевые технологии, метки: ddos, ddos-атака, manet, tcp, tcp-ipУважаемые хабро-читатели, прежде чем перейти к сути хочу сразу сказать, что автор не является каким бы то ни было хакером или зловредным программером, исследующим со свечкой каждый темный угол драйвера или чего-либо другого программного, поэтому если об этой уязвимости уже известно, то не судите строго, а лучше посоветуйте патч.

Итак, в процессе отладки стека протоколов для сетей MANET, где тестировалось модифицированное ТСР-соединение радиосети с компьютером через Ethernet-шлюз, было случайно выявлено, что путем некорректного закрытия соединения клиентом на стороне сервера возможно удерживание ресурсов сокета бесконечно долго!

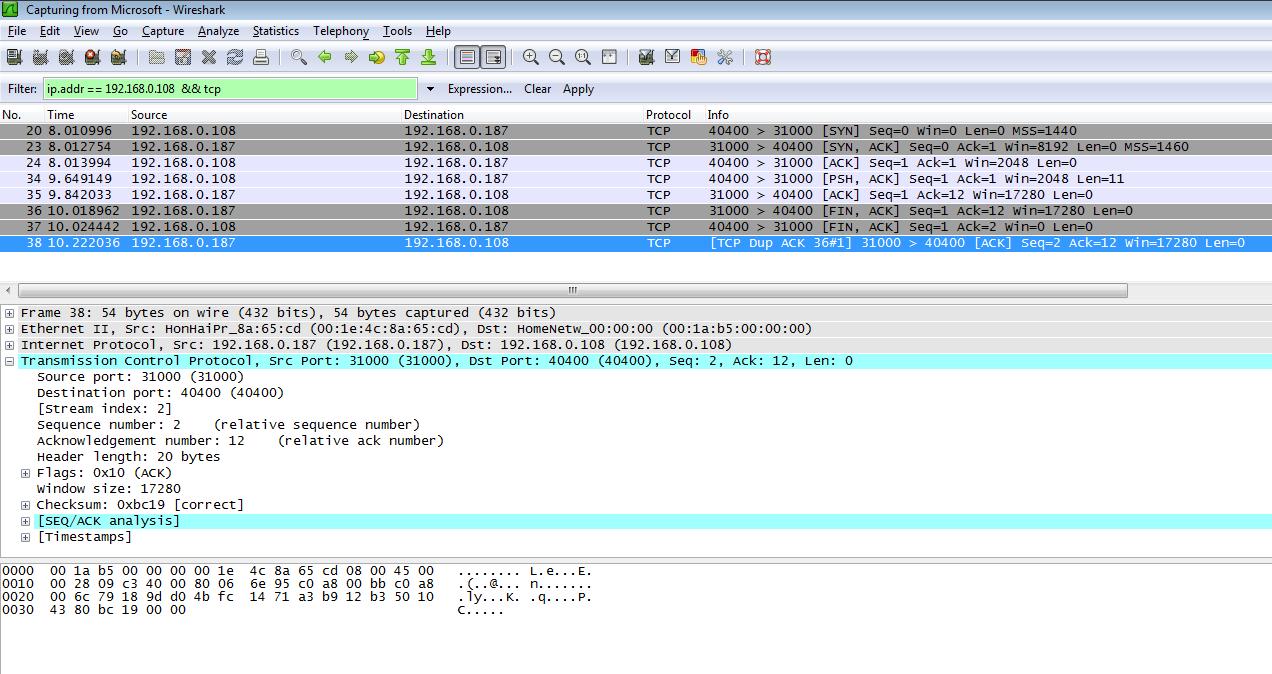

Началось всё с этого:

На скрин-шоте представлено ТСР-соединение между клиентом 192.168.0.108 (Ethernet шлюз) и сервером 192.168.0.187 (OS Windows Vista).

Как видно, при неправильном указании номера последовательности в пакете FIN ACK клиента, Windows сервер не закрыл сокет и не освободил ресурсы. Попытка соединиться еще раз с того же порта клиента (source port 40400) на порт сервера (destination port 31000) оказалась неуспешной. Сервер упорно требовал ACK в ответ на новый SYN от клиента.

Сначала, я решил что это просто какой-то баг на стороне стека MANET (помимо, конечно же, неправильного seqno в FIN ACK), но проанализировав поток по номерам sequence / acknowledgement и повторив этот же эксперимент для других портов оказалось, что таки да, Windows…

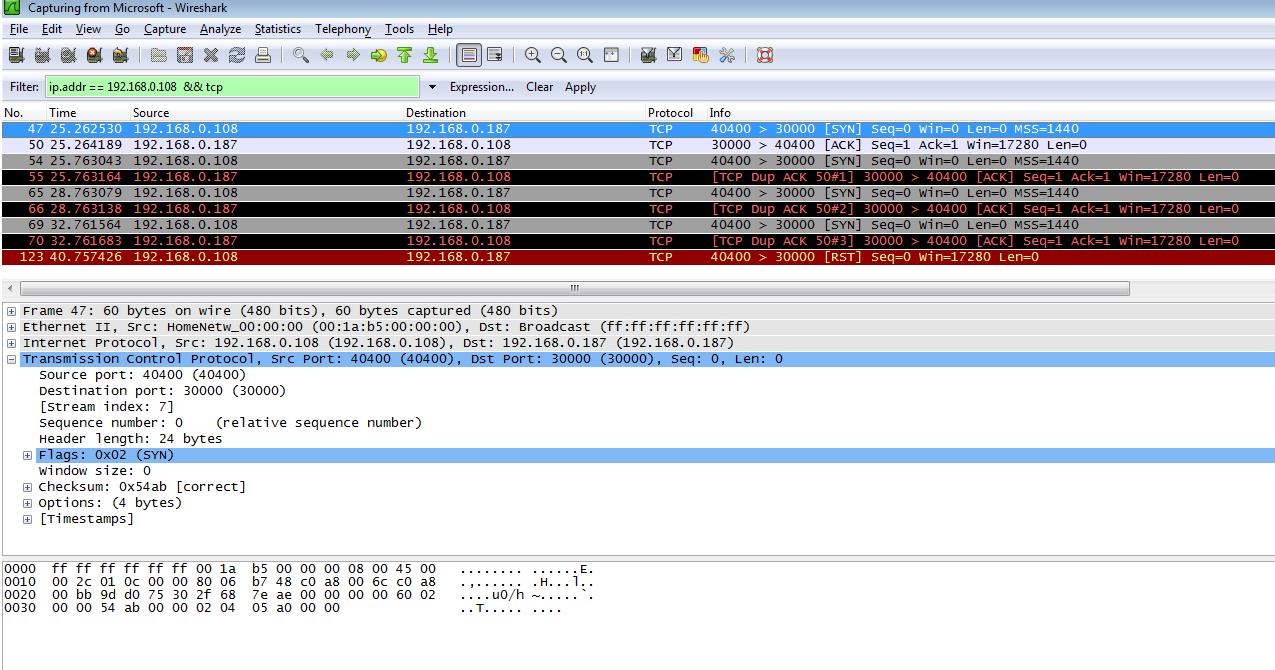

Пример другого порта сервера (30000):

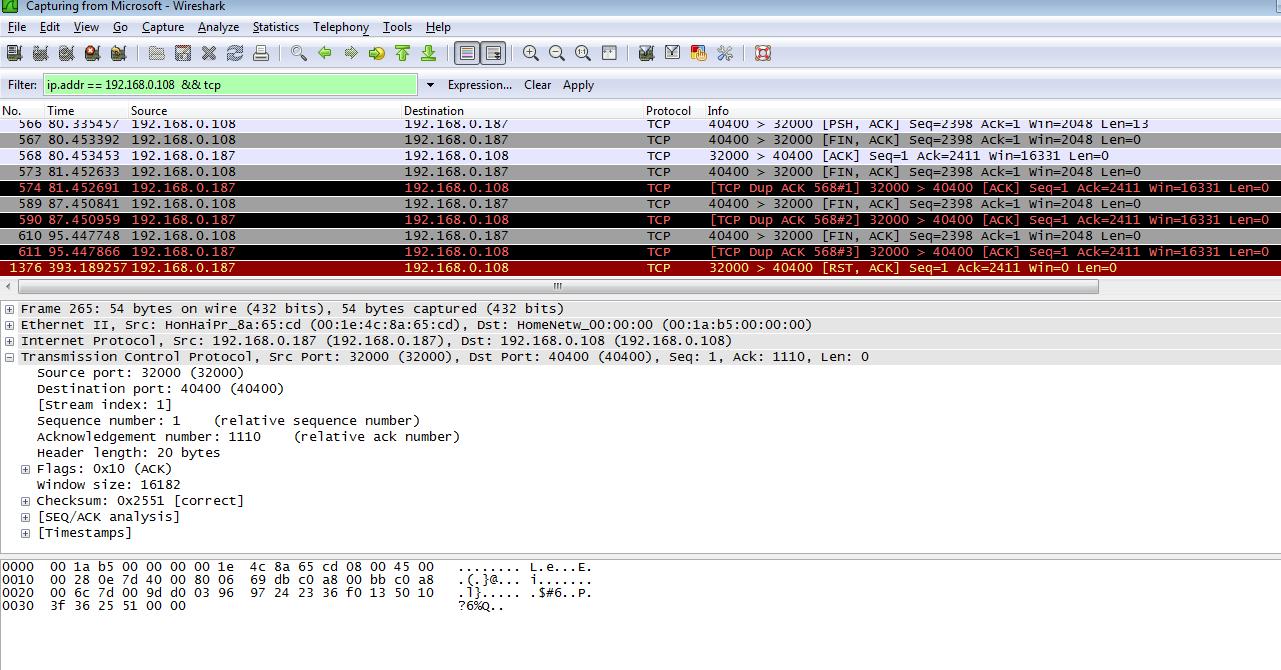

Потом, перегрузив комп и повторили все еще раз. На этот раз соединение закрывал клиент, а сервер слушал порт 32000.

Результат тот же.

Читать полностью »

Пишем сервер, который не падает под нагрузкой

2013-10-06 в 17:29, admin, рубрики: 503 service unavailable, ddos, dos, mozilla persona, node-toobusy, node.js, node.js holiday season, Блог компании Нордавинд, высокая производительность, хабраэффект  От переводчика: Это пятая статья из цикла о Node.js от команды Mozilla Identity, которая занимается проектом Persona.

От переводчика: Это пятая статья из цикла о Node.js от команды Mozilla Identity, которая занимается проектом Persona.

Как написать приложение Node.js, которое будет продолжать работать даже под невозможной нагрузкой? В этой статье показана методика и библиотека node-toobusy, её воплощающая, суть которой наиболее кратко может быть передана этим фрагментом кода:

var toobusy = require('toobusy');

app.use(function(req, res, next) {

if (toobusy()) res.send(503, "I'm busy right now, sorry.");

else next();

});

В чём заключается проблема?

Если ваше приложение выполняет важную задачу для людей, стоит потратить немного времени на раздумья над самыми катастрофичными сценариями. Это может быть катастрофа в хорошем смысле — когда ваш сайт попадает в фокус внимания социальных медиа, и вместо десяти тысяч посетителей за сутки к вам вдруг приходит миллион. Подготовившись заранее, вы можете создать сайт, который выдержит внезапный всплеск посещаемости, превышающий обычную нагрузку на порядки. Если же этими приготовлениями пренебречь, сайт ляжет именно тогда, когда вы меньше всего этого хотите, когда он у всех на виду.

Это может быть и злонамеренный всплеск трафика, например от DoS-атаки. Первый шаг к борьбе с такими атаками — написание сервера, который не падает.

Читать полностью »

YAC-2013: круглый стол по проблемам DDoS-атак в сетях больших операторов

2013-09-30 в 10:03, admin, рубрики: ddos, YaC2013, анонсы, Блог компании Журнал Хакер, информационная безопасность, метки: ddos, YaC2013, анонсыВторого октября в Москве, в рамках конференции Яндекса «Yet Another Conference 2013» пройдет круглый стол, посвященный проблемам DDoS-атак в сетях больших операторов.

Проблема DDoS-атак существует столько же, сколько существует интернет. Но в последние годы она стала особенно острой. Появление техник быстрой генерации большого количества трафика, удешевление стоимости каналов на «последней миле» и, вместе с тем, отсутствие базовых принципов обеспечения безопасности сети и сервисов приводят к тому, что DDoS-атака в несколько сотен гигабит — это будничная реальность. Вместе с тем, технологии и механизмы, затрудняющие организацию крупных распределенных DoS-атак известны уже давно. Почему не все крупные операторы их используют и к чему это может привести уже сегодня — в обсуждении на круглом столе Яндекса.

Электронное правительство, руки прочь от моих сайтов

2013-08-27 в 8:55, admin, рубрики: ddos, iptables, хостинг, метки: ddos, iptablesУже не в первый раз замечаю атаку на свои сервера из подсети «Ростелекома», относящейся к некоему «электронному правительству».

$whois 109.207.13.1

...

inetnum: 109.207.0.0 - 109.207.15.255

netname: Electronic-government

descr: OJSC Rostelecom

descr: Electronic government of the Russian Federation

...

Спрашивается, что им надо от моих сайтов? — впрочем не важно, не умеете себя вести (игнорируете robots.txt), и наверняка ничего хорошего мне не сулите, тогда отправляйтесь в бездну:

#iptables -A INPUT -s 109.207.13.0/24 -p tcp -j DROP

Китайский интернет стал жертвой сильнейшей DDoS-атаки

2013-08-27 в 5:10, admin, рубрики: ddos, безопасность, Блог компании Webnames.ru, домены, метки: ddos, безопасность, домены 25 августа СNNIC — администратор национального домена Китая.СN — в течение половины суток находился под DDoS-атакой. Это была, возможно, самая мощная атака в истории не только китайского, но и мирового Интернета.

Читать полностью »

Украинские(?) хакеры удачно DDoS-или сайт CloudFlare Bloodhound Gang

2013-08-06 в 15:51, admin, рубрики: CloudFlare, ddos, метки: CloudFlare, ddosНе часто встречались на моей памяти удачные атаки на облачного CDN-провайдер CloudFlare. Но украинским хакерам удалось провести аттаку на защищённый CloudFlare сайт Blooodhound Gang.

Все началось из надругательства над этими флагами — сначала украинским, потом российским. Сообщество молчало пару дней, а потом вдруг взорвалось в яростном порыве гнева и DDoSa :)

Полюбуйтесь-ка на взломанный CloudFlare сайт Bloodhound Gang:

-hakery-udachno-DDoS-ili-sait-CloudFlare-Bloodhound-Gang.png)

Источник:

www.segodnya.ua/regions/odessa/Novye-podrobnosti-skandala-s-pankami-Bloodhound-Gang-452354.html

Большая атака ботов на WordPress-сайты

2013-08-04 в 11:11, admin, рубрики: ddos, wordpress, атака, метки: ddos, wordpress, атакаОриентировочно со 2 августа наблюдается массовая атака на сайты построенные на движках WordPress (по некоторым данным также атакуются сайты на Joomla, DLE). Злоумышленники с помощью большого ботнета пытаются подобрать пароли к админкам с помощью брутфорса. Некоторые серверы не выдерживают нагрузки. Хостеры принимают различные меры по фильтрации ботов. Обширное обсуждение идет на форуме Searchengines.

WordPress предлагает свои варианты решения: codex.wordpress.org/Brute_Force_Attacks

В логах на сервере это выглядит как-то так:

Читать полностью »