В нашем блоге на Хабре мы пишем не только о развитии нашего облачного проекта 1cloud, но и рассказываем о том, как решать те или иные технологические задачи. Летом 2015 года в блоге проекта NGINX появился материал о том, как с его помощью можно противостоять DDoS-атакам. Заметка показалась нам интересной, поэтому мы приводим здесь ее основные моменты.Читать полностью »

Рубрика «ddos-атака» - 3

Как противостоять DDoS-атакам с помощью NGINX и NGINX Plus

2016-01-14 в 11:17, admin, рубрики: ddos, ddos-атака, nginx, nginx plus, Блог компании 1cloud.ru, ит-инфраструктура, системное администрированиеДля проведения необычной DDoS-атаки используется мобильная реклама

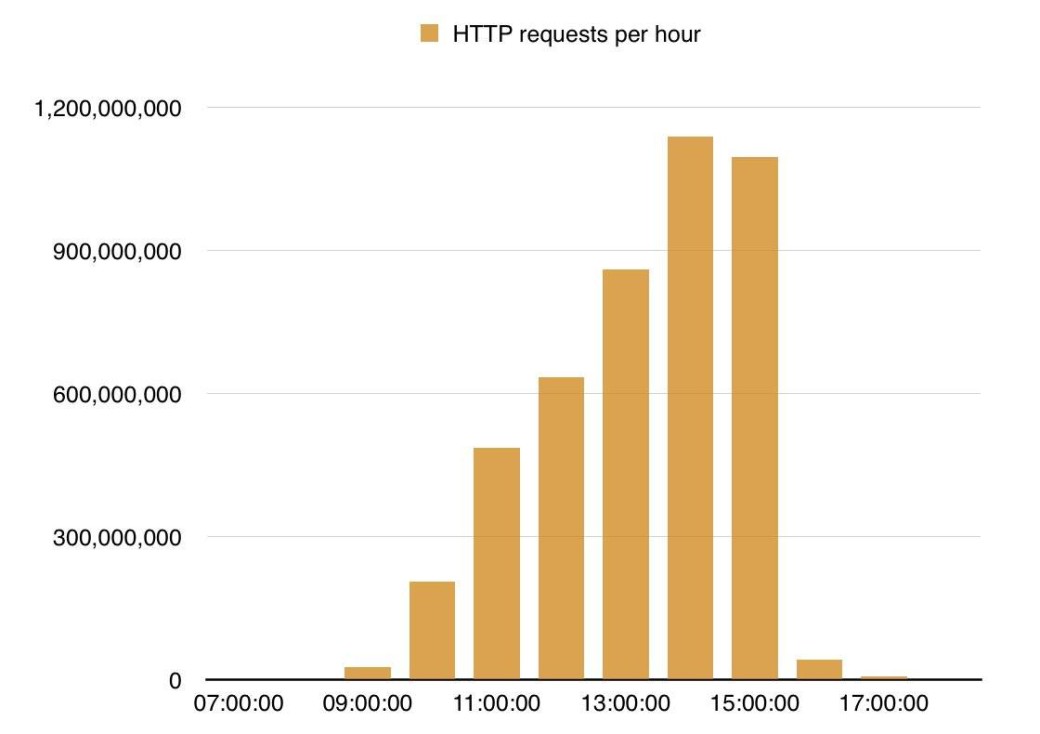

2015-10-04 в 17:41, admin, рубрики: ddos, ddos-атака, ua-hosting.company, атака, Блог компании ua-hosting.company, информационная безопасность, мобильная реклама, смартфоны, хостинг-провайдерКоманда Cloudfare на днях обнаружила необычную DDoS-атаку. Для проведения этой атаки злоумышленники использовали мобильную рекламу, благодаря чему удалось сгенеррировать DDoS с мощностью до 275000 HTTP-запросов в секунду. Атака была обнаружена достаточно быстро благодаря тому, что злоумышленники для ее проведения использовали клиентский сайт сервиса.

Данный тип флуда уже был известен как Layer 7 HTTP-флуд, при этом специалисты считали, что организовать подобную атаку весьма непросто. Тем не менее, неизвестным (пока) злоумышленникам это удалось благодаря внедрению соответствующего JavaSript в рекламу. Так удалось получить постоянный и очень сильный поток трафика, который направлялся на целевой сайт. Всего был зафиксировано более 4,5 миллионов запросов за сутки.

Анти-DDoS Voxility: чему нас научила война пиццерий

2014-11-19 в 10:38, admin, рубрики: ddos, ddos-атака, ddos-защита, Блог компании Cloud4Y, информационная безопасность, Облачные вычисления, облачные сервисы, облачный сервис, Сетевые технологии, системное администрированиеВы даже не представляете, какие драмы могут разворачиваться в такой мирной, казалось бы, отрасли, как торговля пиццей. В одной из них довелось поучаствовать и нам, как облачному провайдеру: в декабре 2013 года «Империя пиццы» — один из клиентов Cloud4Y и крупнейшая сеть доставки пиццы в Москве и Московской области, начала интенсивную экспансию на новые территории, на которых уже присутствовали другие игроки.

И у пиццы есть тёмная сторона

Все бы ничего, но имперская ценовая политика в сфере предоставления услуг быстрого питания для его конкурентов имела демпинговый характер. Началась война на всех фронтах, и вскоре в ход пошли DDoS-атаки.

Читать полностью »

Пара полезных команд, которые могут пригодиться при DDoS и не только

2014-09-14 в 19:38, admin, рубрики: ddos-атака, ddos-защита, grep, linux, logtop, информационная безопасность, ит-инфраструктураВ моем случае, в качестве frontend сервера, стоит nginx и формат access-лога имеет вид:

log_format main '$remote_addr — $remote_user [$time_local] "$host" "$request" '

'$status $body_bytes_sent "$http_referer" '

'"$http_user_agent" "$http_x_forwarded_for" -> $upstream_response_time';

Что на выходе дает что-то вроде такой строки:

188.142.8.61 — - [14/Sep/2014:22:51:03 +0400] «www.mysite.ru» «GET / HTTP/1.1» 200 519 «6wwro6rq35muk.ru/» «Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 5.1; WOW64; Trident/4.0; SLCC2; .NET CLR 2.0.191602; .NET CLR 3.5.191602; .NET CLR 3.0.191602» "-" -> 0.003

1. tail -f /var/log/nginx/nginx.access.log | cut -d ' ' -f 1 | logtop

Позволяет получить общую картину: распределение уникальных IP, с которых идут запросы, кол-во запросов с одного IP и т.д.

Самое ценное — что все это работает в режиме реального времени и можно мониторить ситуацию, внося какие-либо изменения в конфигурацию (например просто забанить ТОП 20 самых активных IP через iptables или временно ограничить географию запросов в nginx через GeoIP http://nginx.org/ru/docs/http/ngx_http_geoip_module.html).

Читать полностью »

DDoS великий и ужасный

2014-08-29 в 8:35, admin, рубрики: ddos, ddos-атака, ит-инфраструктура, хостингЗнаете ли Вы, что по данным исследований, проведённых Arbor Networks, Verisign Inc. и некоторыми другими компаниями:

- ежедневно наблюдается порядка 2000 DDoS атак;

- атака, способная «положить» небольшую компанию на неделю, стоит всего $150;

- около 2/3 участников исследований (63%) страдали хотя бы раз от DDoS в течение года;

- помимо прямых убытков и потери лояльности пользователей, атаки также влияют на продуктивность работы персонала;

- 11% респондентов были под атакой шесть и более раз за год;

- среди тех, кто за последние 12 месяцев был под атакой, 46% лежали более 5 часов, а 23% — более 12 часов;

- примерно треть всех случаев даунтайма у респондентов вызваны DDoS атаками.

Каким бывает DDoS, можно ли с ним бороться и как можно предостеречься? Об этом я вкратце поведаю в данной статье.

Хостинг-провайдер vs. DDoS-атака. Решение REG.RU – профессиональный аутсорс

2014-03-20 в 13:35, admin, рубрики: ddos, ddos-атака, reg.ru, Блог компании REG.RU, метки: ddos, ddos-атака, reg.ru, защита от ддос

Недавно REG.RU совместно с компанией DDoS Guard представил бесплатную  автоматическую защиту от DDoS-атак. Защита срабатывает автоматически и способна выдержать атаку со скоростью более 100 Гбит/с, что позволяет избежать отключения серверов и сайтов, а, следовательно, потери клиентов и прибыли.

автоматическую защиту от DDoS-атак. Защита срабатывает автоматически и способна выдержать атаку со скоростью более 100 Гбит/с, что позволяет избежать отключения серверов и сайтов, а, следовательно, потери клиентов и прибыли.

Проблема борьбы с DDoS-атаками встает перед всеми хостинг-провайдерами без исключения. Классические методы борьбы предполагают временную недоступность атакованного сайта, однако REG.RU и DDoS Guard смогли найти пути решения этой проблемы. Но обо всем по порядку.

Читать полностью »

Дата-центр как объект для DDoS — тенденция нового времени

2014-02-09 в 13:11, admin, рубрики: ddos-атака, Блог компании King Servers, дата-центр, Исследования и прогнозы в IT, Сетевые технологии, метки: ddos-атака, дата-центр

DDoS-ом сейчас никого не удивишь — его используют многие, от военных организаций до обычных школьников, которые решили «подвесить» бложек своего одноклассника. До недавнего времени DDoS-или по большей части отдельные сайты (даже Хабр не избежал этой участи).

Но с недавнего времени ддосить стали не только отдельно взятые ресурсы, но и целые дата-центры, причем не самые мелкие. Согласно отчету Worldwide Security Report от Arbor Network, большинство представителей сервис-провайдеров считают DDoS одной из наиболее опасных угроз для бизнеса.

Оптимальная защита от DDoS с помощью netstat и iptables

2013-12-02 в 9:28, admin, рубрики: ddos, ddos-атака, iptables, linux, nginx, информационная безопасность, метки: ddos, ddos-атака, iptables, nginxДоброго времени суток!

Совсем недавно столкнулся с такой проблемой, как DDoS. Сразу скажу, я вообще ни разу не линуксойд, но зато чуточку программист, так что все что ниже, основано чисто на логике, а не на фактах, плюс переписанное с некоторыми добавками от уже известного.

Перекопав полчища статей и опробовав множество вариантов, ничто так и не помогло. Взяв за основу статьи Простой и эффективный метод отразить http DDoS от 50мбит с помощью nginx и iptables и (D)DoS Deflate решил написать свой скрипт. Ну вернее не решил, а методом тыка и исправлений он получился сам.

Должен заметить, что статья от Алексея Кузьмина не идеальна, т.к. в логах nginx`a не достаточно копаться, да и обработка логов может потребовать много ресурсов. А именно в моем случае создавались логи более 50 Гиг, плюс запросы шли не «GET / HTTP/1.1», а «GET / HTTP/1.0», плюс, как оказалось, мой сервер сам от себя получал редиректы (127.0.0.1), которые не отображались в логах, которые отображались в запросе

netstat -ntu | awk '{print $5}' | cut -d: -f1 | sort | uniq -c | sort -n

Ряд правительственных сайтов Украины подвергаются DDOS атакам

2013-12-01 в 9:34, admin, рубрики: ddos-атака, информационная безопасность, Украина, метки: ddos-атака, Украина

Сегодня ночью в СМИ появилась информация о DDOS атаки на сайт Министерства Внутренних Дел Украины. Когда я вчера пытался зайти на сайт МВД — он отдавал 503 ошибку. Сейчас загружается через раз.Читать полностью »

Новый вид DDoS-атаки: найден баг протокола ТСР в Windows

2013-10-18 в 18:53, admin, рубрики: ddos, ddos-атака, IT-стандарты, manet, tcp, windows, Сетевые технологии, метки: ddos, ddos-атака, manet, tcp, tcp-ipУважаемые хабро-читатели, прежде чем перейти к сути хочу сразу сказать, что автор не является каким бы то ни было хакером или зловредным программером, исследующим со свечкой каждый темный угол драйвера или чего-либо другого программного, поэтому если об этой уязвимости уже известно, то не судите строго, а лучше посоветуйте патч.

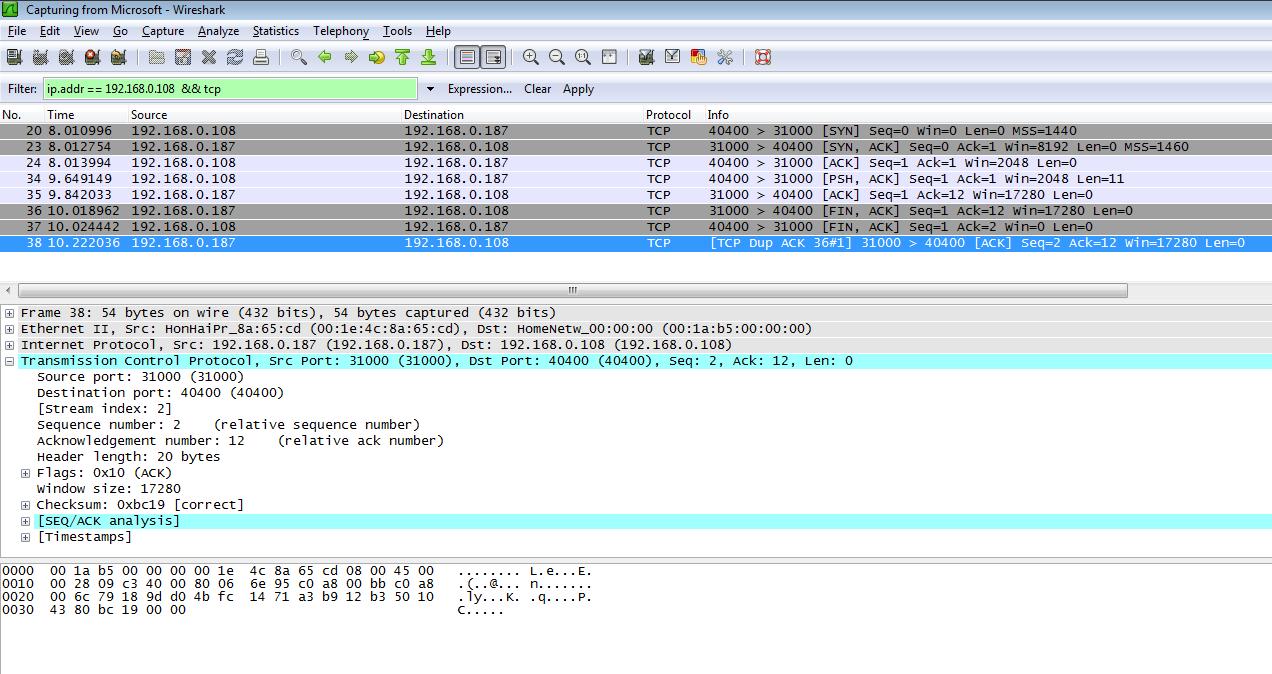

Итак, в процессе отладки стека протоколов для сетей MANET, где тестировалось модифицированное ТСР-соединение радиосети с компьютером через Ethernet-шлюз, было случайно выявлено, что путем некорректного закрытия соединения клиентом на стороне сервера возможно удерживание ресурсов сокета бесконечно долго!

Началось всё с этого:

На скрин-шоте представлено ТСР-соединение между клиентом 192.168.0.108 (Ethernet шлюз) и сервером 192.168.0.187 (OS Windows Vista).

Как видно, при неправильном указании номера последовательности в пакете FIN ACK клиента, Windows сервер не закрыл сокет и не освободил ресурсы. Попытка соединиться еще раз с того же порта клиента (source port 40400) на порт сервера (destination port 31000) оказалась неуспешной. Сервер упорно требовал ACK в ответ на новый SYN от клиента.

Сначала, я решил что это просто какой-то баг на стороне стека MANET (помимо, конечно же, неправильного seqno в FIN ACK), но проанализировав поток по номерам sequence / acknowledgement и повторив этот же эксперимент для других портов оказалось, что таки да, Windows…

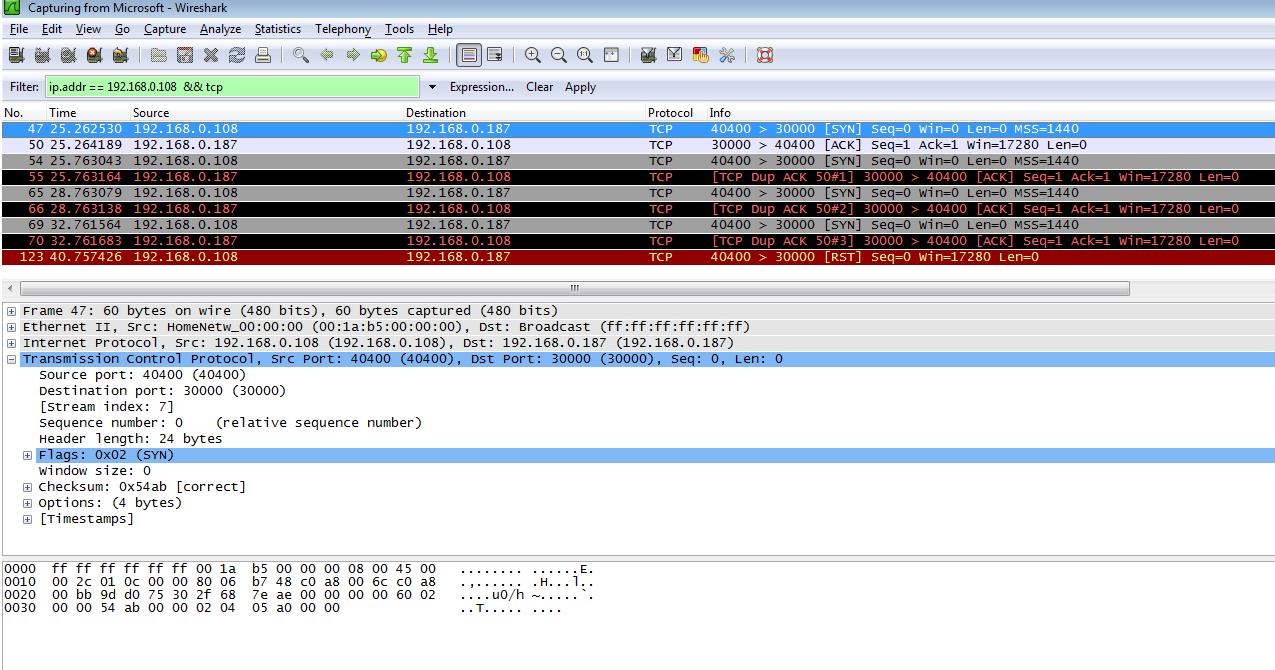

Пример другого порта сервера (30000):

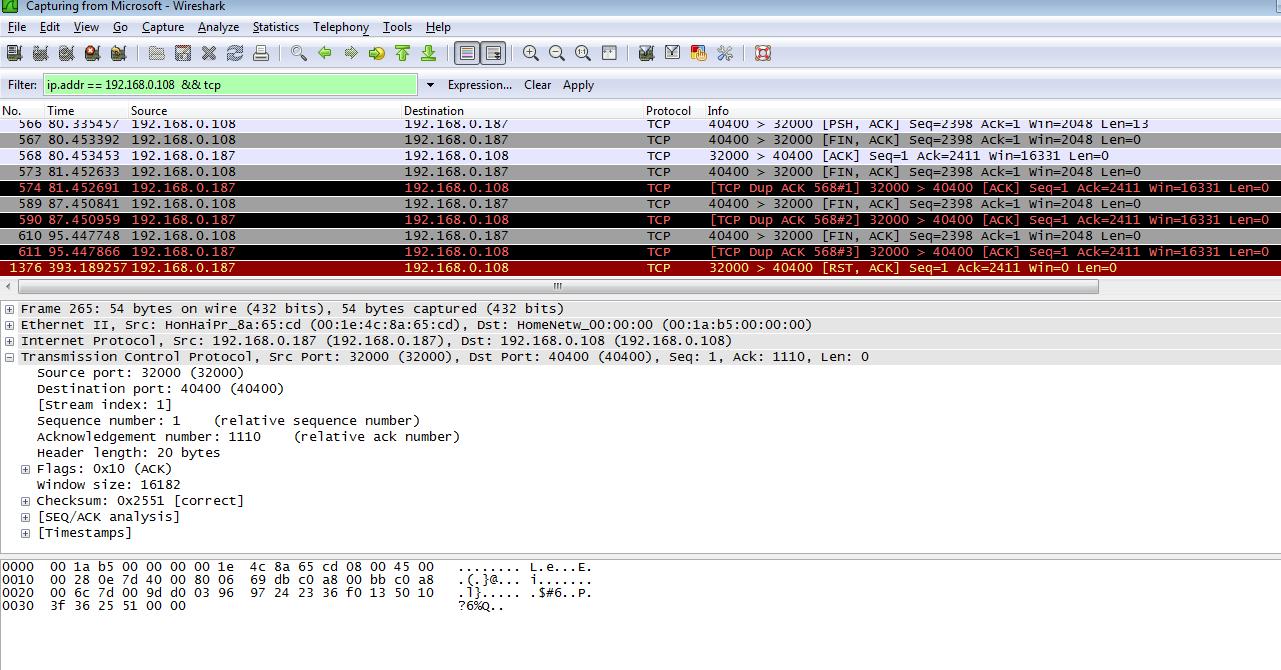

Потом, перегрузив комп и повторили все еще раз. На этот раз соединение закрывал клиент, а сервер слушал порт 32000.

Результат тот же.

Читать полностью »